И не выиграл, а проиграл…

В некоторых зарубежных СМИ сегодня вышла новость о том, что в Великобритании вынесен приговор человеку, который взломал Национальную британскую лотерею. Вот прямо так и пишут.

Первое, что настораживает – это приговор – 9 месяцев тюремного заключения. Как-то маловато за взлом лотереи. Поэтому попробуем разобраться.

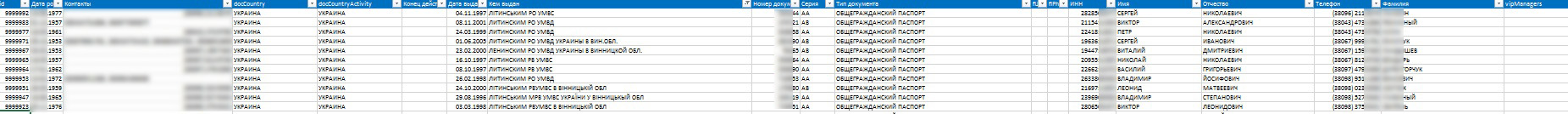

История началась в 2016 году, когда компания-оператор национальной лотереи Camelot сообщила о том, что примерно 26 тысяч аккаунтов ее клиентов могут быть скомпрометированы и порекомендовала пользователям поменять пароли.

Полиция быстро выяснила, что атаки проводились методом брута, и вскоре детективам удалось отследить IP-адреса, с которых осуществлялся перебор паролей. IP-адреса принадлежали Университету Астона (что в Бирмингеме), так что банальный анализ логов внутри университетской сети привел детективов к первому подозреваемому – Идрису Кайоду Акинвунми. Вот уж правда – вычислили по IP.

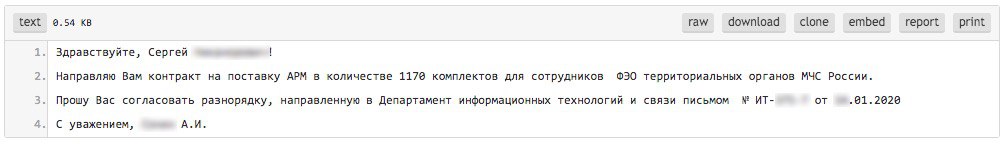

Индиец сразу во всем сознался и выдал двух своих сообщников, с которыми он общался в групповом чате в WhatsApp. Один из них дал ему орудие преступления, популярную у школьников программку для брута Sentry MBA, и проинструктировал, куда вбивать IP-адрес и куда нажимать.

Правда Идрис не знал имен соучастников – он сумел сообщить только ник одного из них в WhatsApp – Rosegold, поэтому британской полиции пришлось применить WhatsApp-деанонимайзер, который привел сыщиков в Ноттинг Хилл. Настоящий, а не тот, где Хью Грант и Джулия Робертс.

Вторым подозреваемым стал Анвар Батсон, который сразу же сказал сыщикам, что стал жертвой троллей, установивших бекдор на его компьютер. Правда он забыл о том, что на его телефоне стоял WhatsApp. И почистить историю сообщений он тоже забыл. Так выяснился и третий подозреваемый – Даниэль Томпсон.

Вся троица пошла под суд. Батсон до последнего все отрицал, но потом вдруг во всем признался и смиренно выслушал приговор. В итоге он в месте с Томпсоном был приговорен к 9 месяцам заключения, а вот их индийский коллега отделался четырьмя. Кроме того, им всем придется оплатить судебные издержки в размере 250 фунтов стерлингов и возместить ущерб клиенту лотереи в размере…

А вот размер-то тут как раз и имеет значение! Британские хакеры настолько суровы, что сумели увести у клиентов лотереи в общей сложности

13 фунтов стерлингов (1040 рублей по текущему курсу), 5 из которых Идрис Акинвунми перечислил Анвару Батсону за то, что тот поделился с ним программой, которая бесплатно валяется по всему интернету. Томпсон, похоже, вообще ничего не заработал.

Так что, как вы понимаете, слухи о взломе Национальной британской лотереи несколько преувеличены и являются ничем иным, как кликбейтными заголовками.

@In4security