Жесткий диск как индикатор компрометации

Федеральная торговая комиссия США подала в суд на компанию InfoTrax Systems, обвинив последнюю в ненадлежащем исполнении обязанностей по защите персональных данных своих клиентов. Согласно материалам искового заявления, в результате успешной кибератаки злоумышленнику удалось украсть данные примерно 1 миллиона клиентов IT-компании.

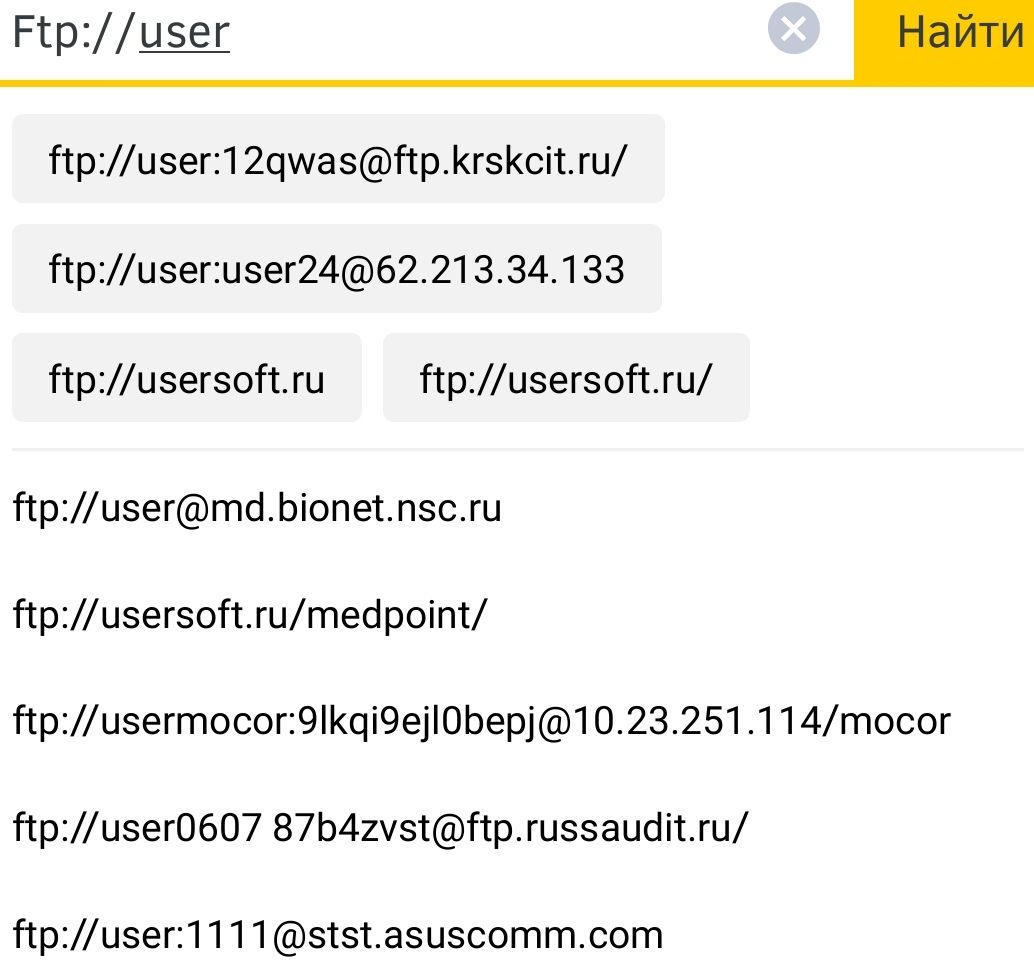

Все началось в 2014 году, когда неизвестный хакер обнаружил ряд уязвимостей, позволивших ему получить удаленный доступ к серверам InfoTrax. В течение последующих 22 месяцев он 17 раз проникал в инфраструктуру компании и выкачивал сведения о ее клиентах, содержащие в том числе и логины с паролями.

Факт взлома был обнаружен лишь в марте 2016 года,

когда на одном из корпоративных файловых серверов неожиданно закончилось свободное место – злоумышленник использовал его для хранения архива с данными, которые он намеревался выкачать. 🤦🏼♂️

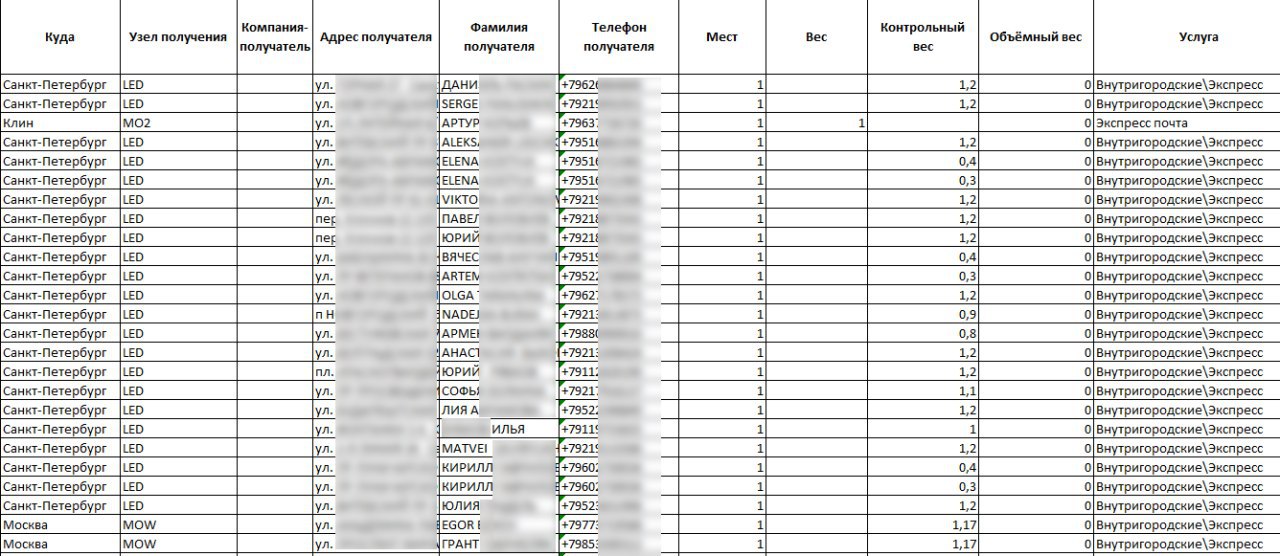

Но на этом злоключения InfoTrax не завершились. Спустя неделю после обнаружения вторжения злоумышленник атаковал сайт компании с использованием вредоносного п/о, что позволило ему получить данные 2300 клиентов, включая полные сведения об их банковских картах. Еще через неделю ему удалось повторить этот трюк.

Согласно данным Федеральной торговой комиссии, после утечки данных клиенты компании направили 238 жалоб по фактам несанкционированных списаний денег с банковских карт, 38 человек столкнулись с тем, что на их имя были получены кредиты, 15 стали жертвами мошенничеств в налоговой сфере, а один потерпевший пожаловался на то, что его персональные данные были использованы посторонним лицом в целях трудоустройства.

Теперь компании грозит запрет на сбор, хранение и обработку персональных данных до тех пор, пока не будут приняты адекватные меры по обеспечению их защиты. Кроме того, регулятор намеревается обязать InfoTrax проводить независимый аудит информационной безопасности своей инфраструктуры каждые 2 года.

О том, какие убытки понес (и еще понесет) IT-провайдер в результате этого инцидента, пока неизвестно, но издержки явно значительно превышают стоимость внедрения и обслуживания нормальной системы обеспечения ИБ.

В общем, если не знаете, как обосновать директору необходимость увеличения бюджета на информационную безопасность, вот вам готовый кейс!

@In4security