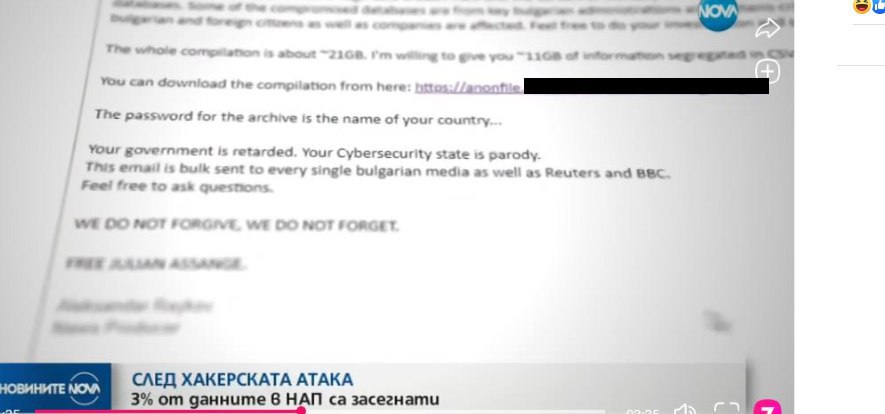

Любопытный сайт – Distributed denial of secrets. По сути, это сборник самых разнообразных утечек (и не только), созданный очередной группой хактивистов во главе с Emma Best. Хостится ресурс, как и положено, в Исландии.

На сайте есть как совсем заезженная информация, много лет гуляющая по сети, так и достаточно любопытные вещи, в том числе связанные с Россией. Помимо баз данных, сборников электронных писем и адресов, тут можно найти видеозаписи развлечений Джулиана Ассанджа в Посольстве Эквадора и даже образец знаменитого червя Stuxnet. Ну вдруг кому захочется опять иранские центрифуги сломать?

В общем, увлекательным чтением этот сайт вас точно обеспечит. Не благодарите!

@In4security