Тройка, семерка, туз

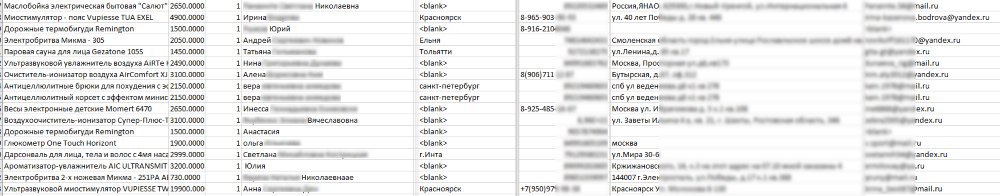

В сети появились объявления о продаже программы, предназначенной для взлома транспортных карт «Тройка» и «Подорожник». Программу предлагают за 15 тысяч рублей, причем продавец обещает при встрече продемонстрировать ее работоспособность.

Разберемся в схеме. В объявлении говорится, что покупателю требуется пополнить баланс карты на любую сумму, после чего «просканировать» ее телефоном, имеющим чип NFC. Когда деньги на карте закончатся, необходимо снова запустить приложение, поднести карту к телефону и вуаля! – баланс восстановлен.

Исходя из описания можно предположить, что автор объявления пытается продать программу TroikaDumper, бесплатно доступную на GitHub, или ее модификацию. Программа действительно позволяет снимать и записывать дампы карт «Тройка», но, как всегда, есть один нюанс – в метро используется антифрод, поэтому автор TroikaDumper не рекомендует пополнять карту на сумму более 100 рублей и между накатываниями дампов обязательно сбрасывать время последнего прохода в метро, прикладывая карту к валидатору в наземном транспорте.

Что мы имеем в итоге. Данный метод скорее всего прекрасно пройдет проверку, устроенную продавцом, но вот при регулярном использовании (отбросив в сторону неудобства, связанные с необходимостью сброса времени прохода), покупатель как минимум столкнется со скорой блокировкой транспортной карты, а как максимум – ощутит на себе все прелести уголовной ответственности по ст. 165 УК РФ (если повезет), а также 272 и 273 (если не повезет).

Учитывая, что стоимость предлагаемой программы почти равна стоимости безлимитного проездного на год, а перспективы получить как минимум «условку» вполне реальны, предложение – так себе. Не покупайте!

@In4security