Задачка для любителей OSINT

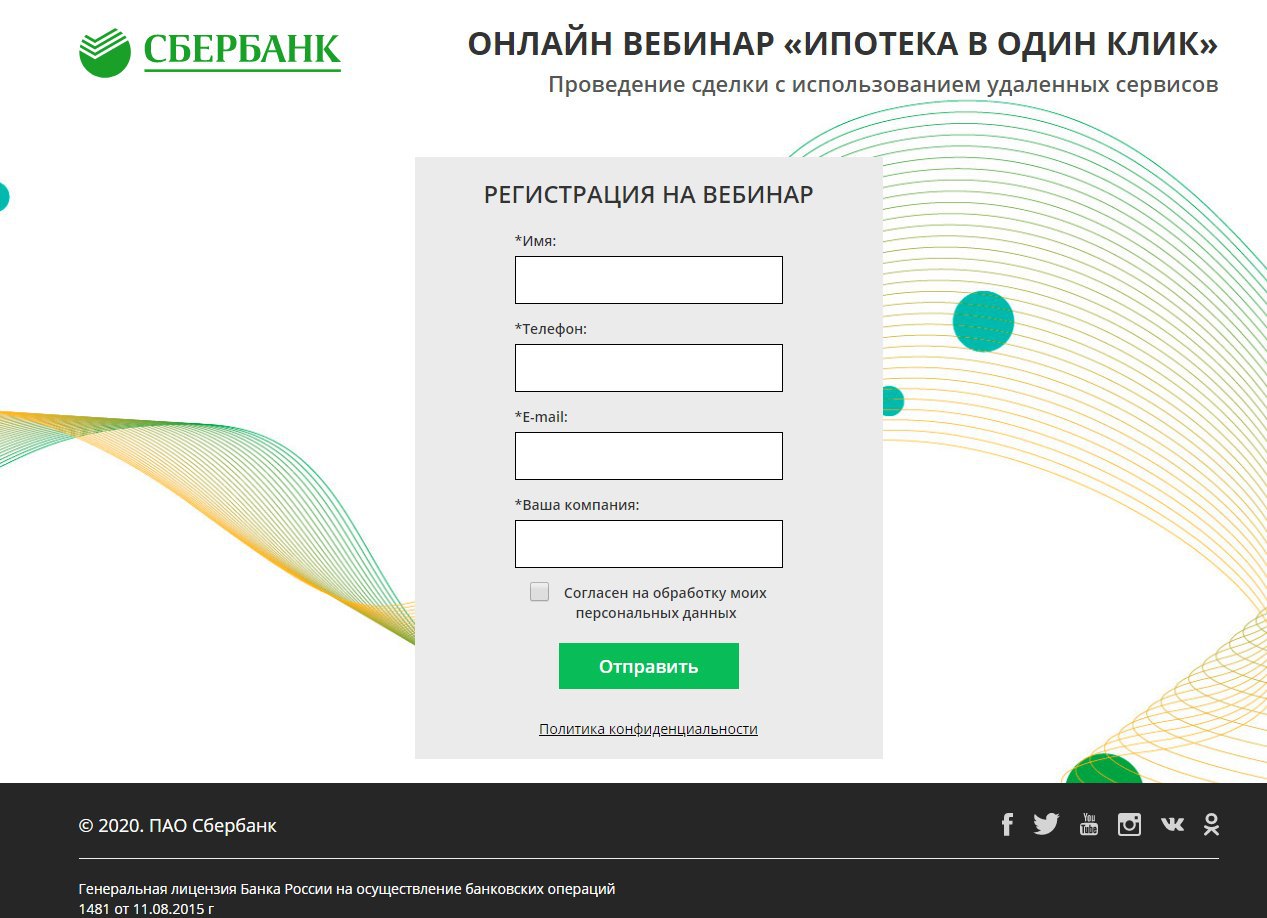

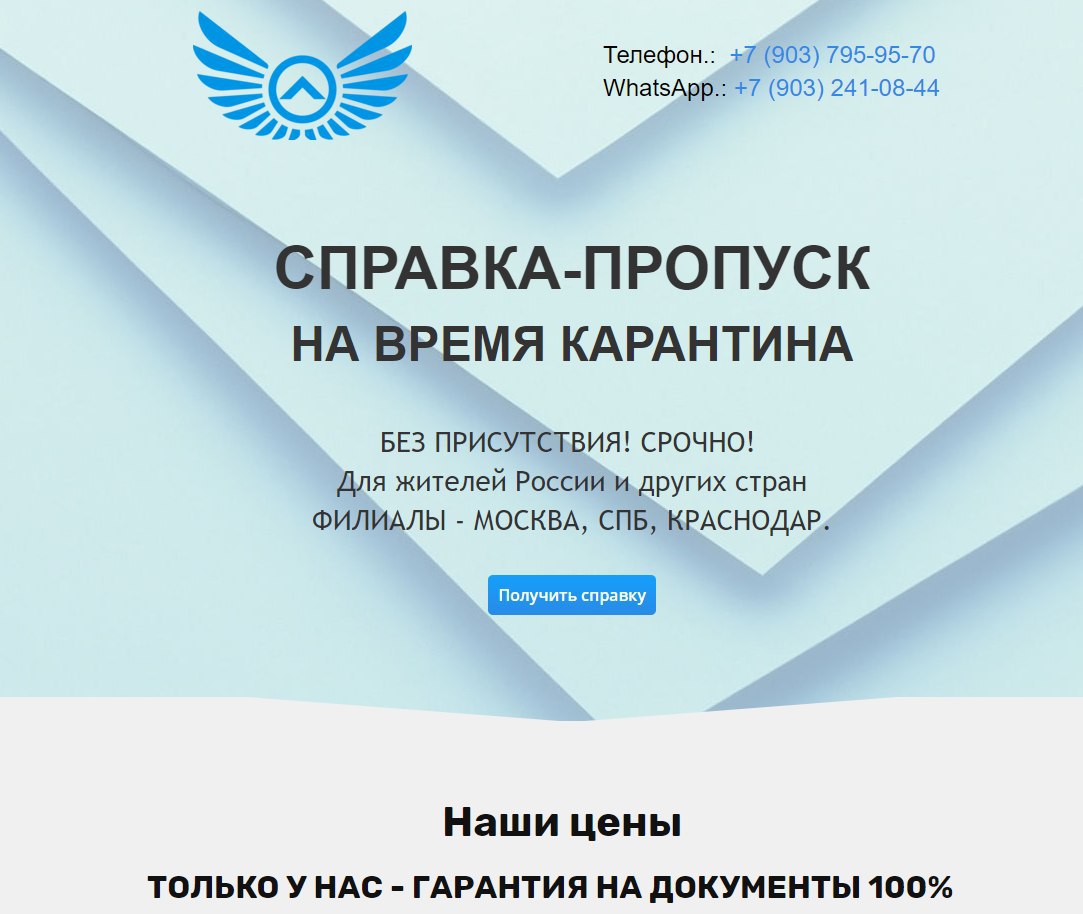

Помимо сотен сайтов, продающих маски и антисептики с наценкой в 500%, в сети появляются и более любопытные предложения. Вот, например, активно рекламируемый на различных досках объявлений сайт

https://2maski.ru. Чем он так интересен? Прежде всего схемой реализации продукции и масштабами работы.

Минимальная партия масок, которую можно заказать на сайте –

200 тысяч штук при цене 7 центов за одну маску. То есть стоимость минимальной партии –

14 тысяч долларов США или 1 миллион 120 тысяч рублей по нынешнему курсу ЦБ. При этом деньги предлагается переводить через системы переводов «Контакт» и «Колибри» как бы через гаранта. То есть указать в качестве получателя перевода своего родственника или друга, отправить скан квитанции, а после получения товара изменить получателя на нужного.

Догадались в чем подвох? Для получения перевода через «Контакт требуется знать лишь номер перевода, в случае с «Колибри» потребуется еще предъявить удостоверяющий личность документ. Так вот ФИО получателя и номер перевода как раз и написаны на тех квитанциях, сканы которых требуется прислать продавцу.

Остается лишь нанять дропа, сделать ему на нужное ФИО фейковое временное удостоверение личности 2п, столь популярное у мошенников, оформляющих дубликаты сим-карт, и идти в ближайшее отделение забирать свой миллион. Судя по отзывам в сети, таких миллионов мошенники собрали уже немало.

Ресурс висит за CloudFlare, что неудивительно, а вот домен зереген через Reg.Ru на «Chastnoe predpriyatie "Rulez”». Указанный на странице телефонный номер выпадает в привязке к аккаунту «В контакте», правда скорее всего он принадлежит бывшему владельцу номера.

Мы считаем, что люди, наживающиеся на чужом доверии в это и так непростое для всех время, заслуживают отдельного котла деанонимизации, поэтому предлагаем нашим читателям, любителям OSINT, попытаться провести свое мини-расследование, а если оно окончится успехом, мы с удовольствием опубликуем его результаты и напишем пост во славу автора (при его желании, естественно).

@In4security