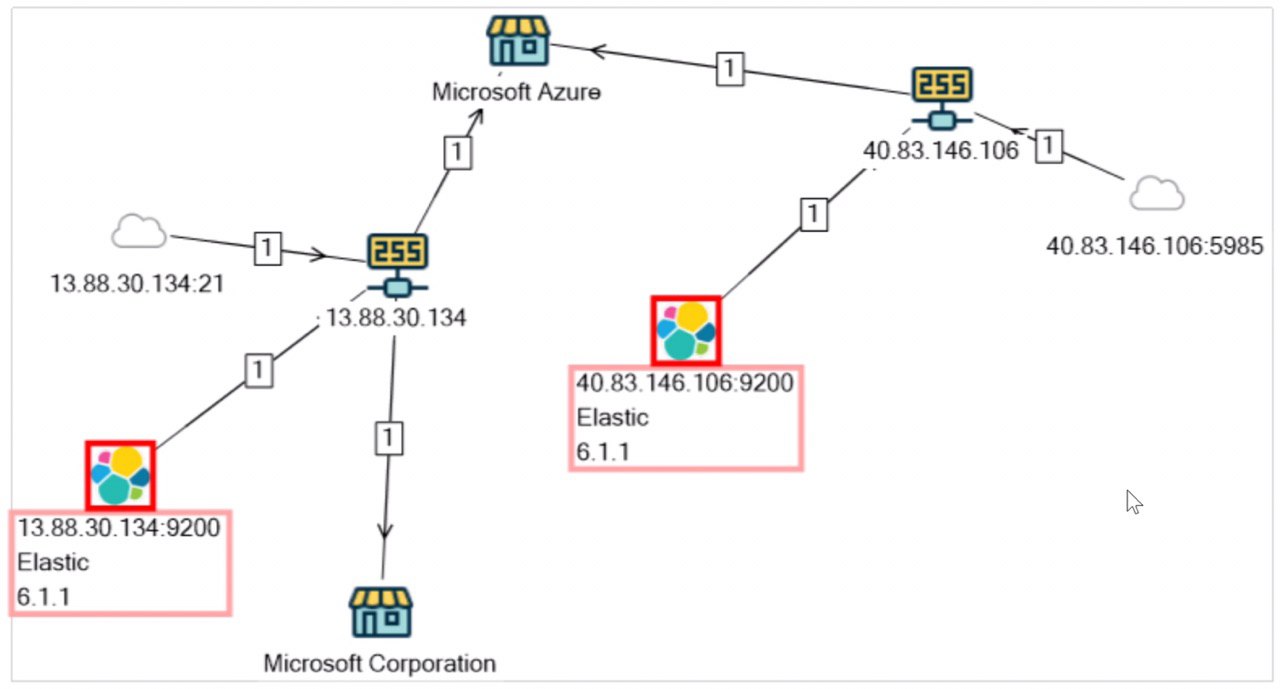

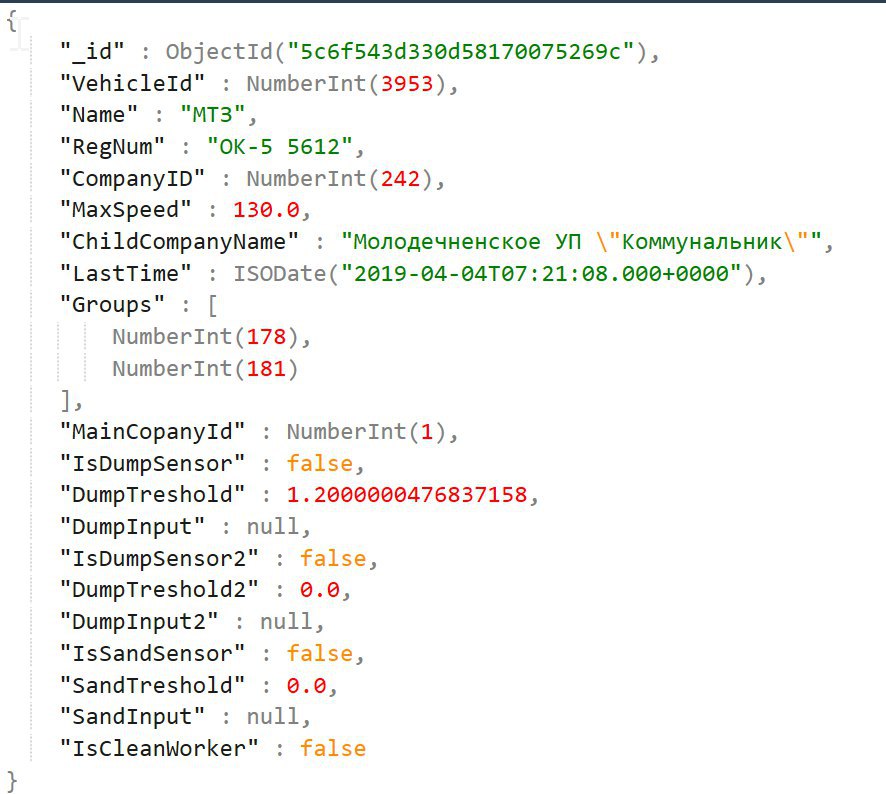

В базе, размером 4.9 Гб, содержится такая информация, как:

✅ регистрационный номер автомобиля

✅ название коммунального хозяйства

✅ GPS-координаты автомобиля (его местоположение)

✅ скорость движения автомобиля в каждой точке фиксации

✅ время фиксации

Данные актуальны на начало апреля 2019 года. База впервые попала в Shodan - 29.11.2018.

22.04.19 мы выслали уведомление коммунальному унитарному предприятию "Центр информационных технологий Мингорисполкома", но база до сих пор находится в свободном доступе. 🤦♂️