Ассоциация выпускников программы повышения квалификации академии ФБР США - FBI National Academy Associates (FBI NAA) сообщает о том, что хакеры взломали вебсайты трех филиалов ассоциации и получили доступ к персональным данным ее членов. 🔥

На сайте ассоциации указано, что ее членами являются 17 тыс. сотрудников правоохранительных органов из 50 штатов США и 170 стран. Всего через программу повышения квалификации (FBINA Program) прошло более 50 тыс. человек.

В данный момент полученные хакерами из группировки PokémonGo Team (

twitter.com/PokemonGoICU) файлы свободно доступны. Всего распространяется три архива:

✅

ncfbinaa.org.zip (104 Мб)

✅

floridafbinaa.starchapter.com.zip (55 Мб)

✅

fbinaadc.org.zip (45 Мб)

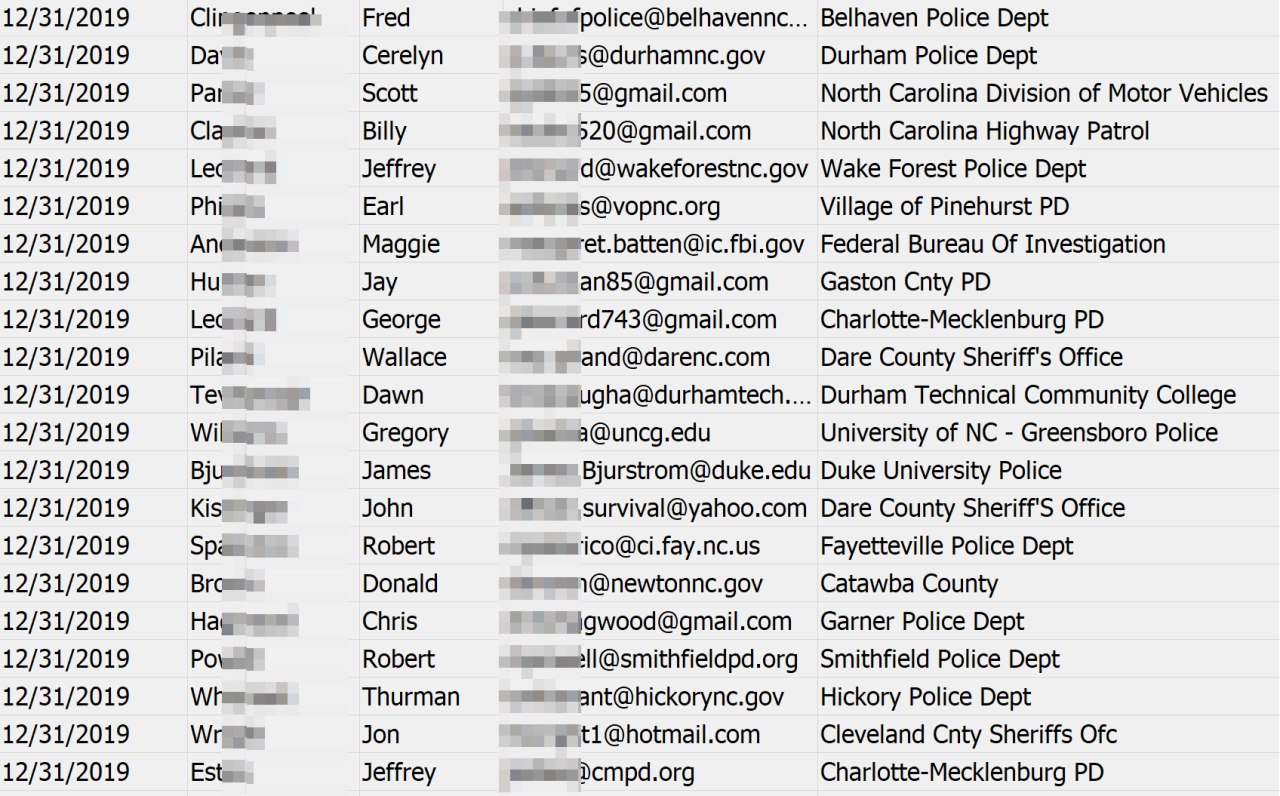

Как понятно из названий архивов, данные получены из филиалов ассоциации в Северной Каролине, Флориде и округе Колумбия, соответственно.

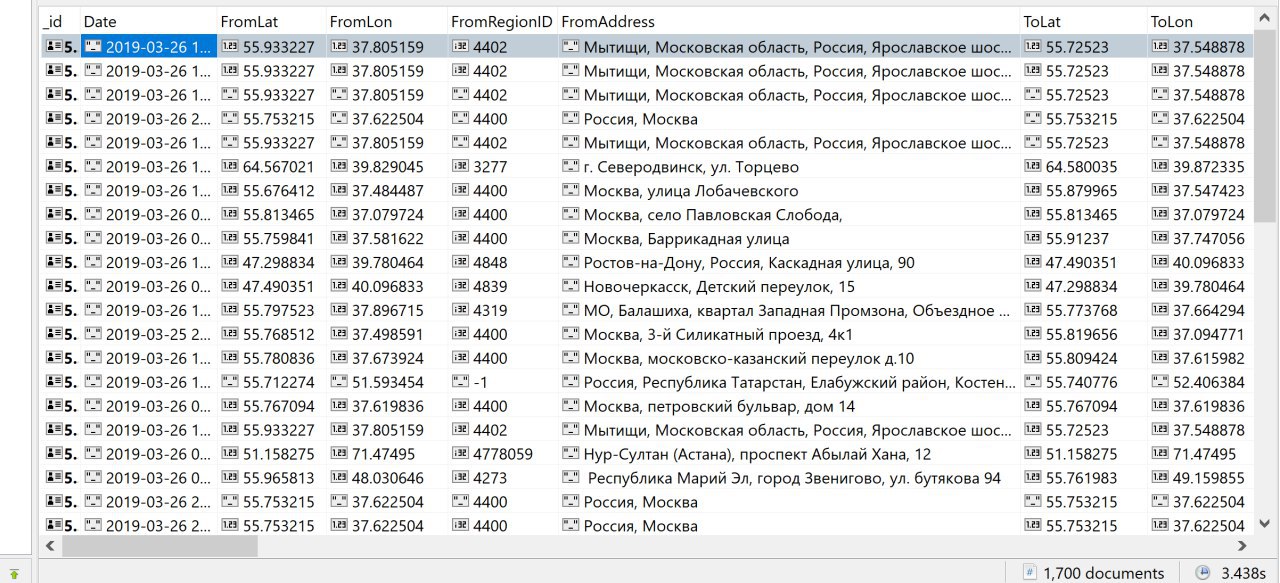

Интерес в архивах представляют CSV-файлы, в которых содержится персональная информация членов ассоциации: полные имена, адреса электронной почты (многие на доменах .fbi.gov и .gov), места работы, номера рабочих и домашних телефонов, адреса проживания и т.п.

Самый «свежий» файл называется

2019_april_10_active_members_2019.csv и содержит данные 934 членов филиала ассоциации в Северной Каролине.

Файл из Флориды содержит 801 запись, а из округа Колумбия - 209 записей.

Кроме данных действующих членов ассоциации, в архивах также содержится информация и по бывшим членам и другим (видимо оставлявшим заявки на вступление в ассоциацию) выпускникам программы повышения квалификации академии ФБР.