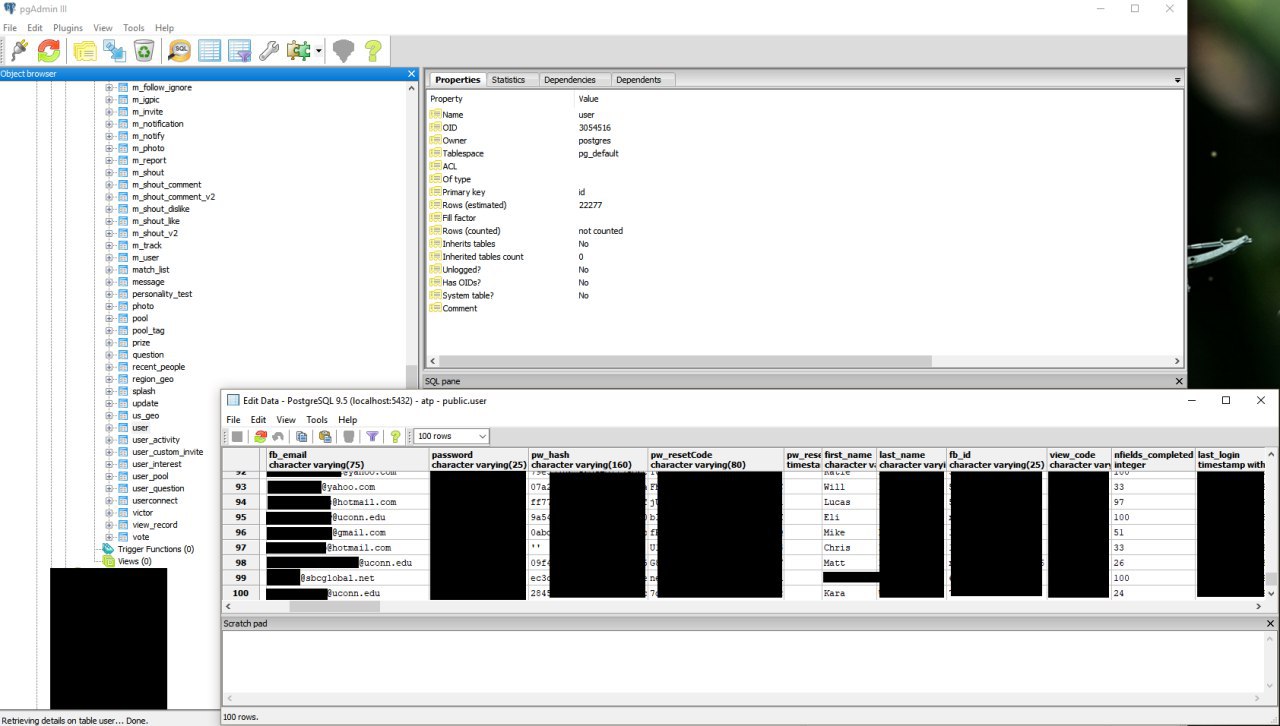

База данных Elasticsearch с двумя индексами phobia-master (3.2 Гб) и phobia-sandbox (2.9 Мб), предположительно принадлежащая «Клаустрафобии» (

claustrophobia.com), была найдена в открытом доступе. 🙈

Кто угодно, зная IP-адрес, мог беспрепятственно получить доступ к данным через обычный браузер и даже полностью скачать всю базу. 🤦♂️

Судя по данным поисковика Shodan, база впервые была обнаружена 03.02.2019 03:09:00. Доступ к ней был закрыт 31.03.2019, после нашего уведомления (по электронной почте и через Facebook), в промежутке между 12:00 и 16:30 (МСК).

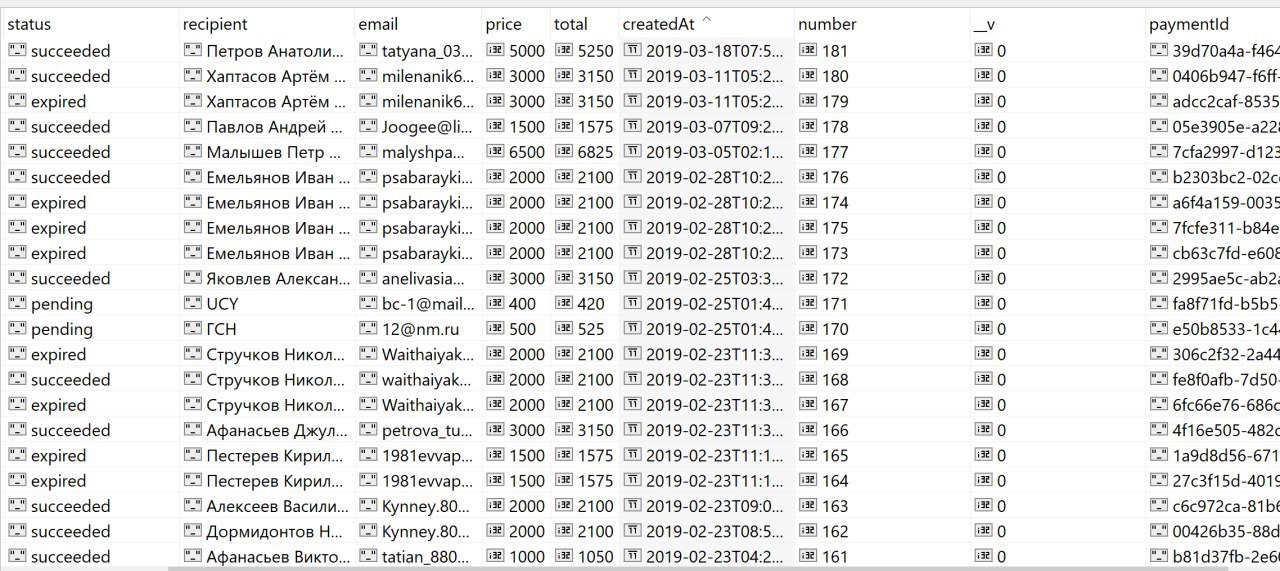

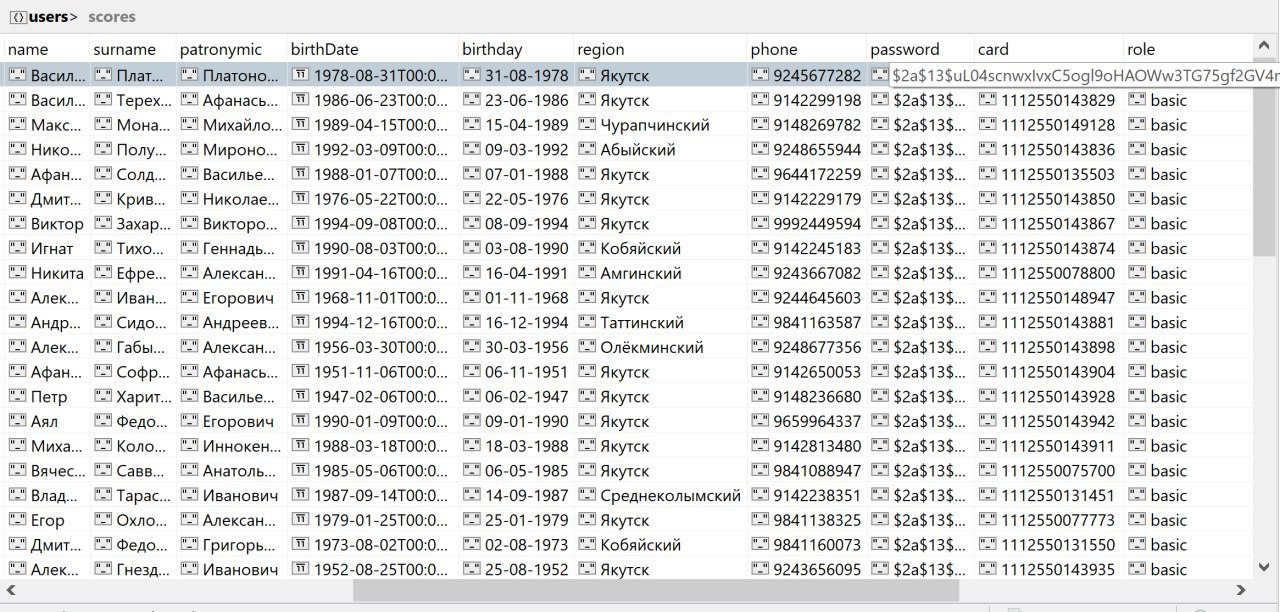

В базе содержались данные (всего чуть более 1 млн. записей) по заказам:

✅ Дата заказа

✅ Дата и время квеста

✅ Название квеста

✅ Место (страна и город) квеста

✅ Имя, телефон и адрес электронной почты человека, делавшего заказ

✅ Стоимость (включая предоплату, скидки и промокоды), валюта платежа и тип оплаты (наличные, карта)

✅ Время прохождения квеста

✅ Количество игроков

✅ Ссылка на совместную фотографию участников квеста

В базе была информация по квестам из многих стран, за период с 2013 по 2019 гг:

✅ Россия

✅ Украина

✅ Белоруссия

✅ Эстония

✅ Германия

✅ Испания

✅ Франция

✅ Голландия

✅ Италия

✅ и т.д.

Например, из Германии было более 10 тыс. записей.

Подлинность базы подтверждается как минимум тем, что админ данного канала увидел информацию про квест (и фотографию!), в котором он принимал участие в 2014 году. 😂👍