Size: a a a

2019 May 07

Технические подробности этой утечки будут завтра. 👇🏿

Популярная отечественная платформа для продажи электронных билетов на развлекательные мероприятия radario.ru хранит десятки тысяч уже проданных е-билетов в открытом доступе, персональные данные пользователей платформы также не защищены, сообщили D-Russia.ru в DeviceLock DLP.

Ежедневно на платформе radario.ru продаётся более 25 тысяч билетов. Пользователями сервиса являются компании и индивидуальные предприниматели, заинтересованные в организации онлайн-продаж билетов на свои мероприятия. Также на сайте сервиса можно без регистрации приобрести билеты на любое из предлагаемых мероприятий.

http://d-russia.ru/novoe-slovo-v-organizatsii-utechek-servis-prodazhi-e-biletov-derzhit-ih-v-otrytom-dostupe.html

Ежедневно на платформе radario.ru продаётся более 25 тысяч билетов. Пользователями сервиса являются компании и индивидуальные предприниматели, заинтересованные в организации онлайн-продаж билетов на свои мероприятия. Также на сайте сервиса можно без регистрации приобрести билеты на любое из предлагаемых мероприятий.

http://d-russia.ru/novoe-slovo-v-organizatsii-utechek-servis-prodazhi-e-biletov-derzhit-ih-v-otrytom-dostupe.html

В электронной системе продажи билетов Radario была обнаружена и своевременно устранена уязвимость, которая могла привести к утечке данных клиентов сервиса, сообщил Агентству городских новостей «Москва» директор по маркетингу компании Кирилл Малышев.

«Нами действительно была обнаружена уязвимость в работе системы, связанная с регулярным обновлением, которая была устранена сразу же после обнаружения. В результате уязвимости при определенных условиях недружелюбные действия третьих лиц могли привести к утечке данных, однако каких-либо инцидентов зафиксировано не было. В данный момент все неисправности устранены», - сообщил К.Малышев.

Представитель компании подчеркнул, что было принято решение перевыпустить все билеты, проданные за время решения проблемы, чтобы полностью исключить возможность любого мошенничества в отношении клиентов сервиса.

«Нами действительно была обнаружена уязвимость в работе системы, связанная с регулярным обновлением, которая была устранена сразу же после обнаружения. В результате уязвимости при определенных условиях недружелюбные действия третьих лиц могли привести к утечке данных, однако каких-либо инцидентов зафиксировано не было. В данный момент все неисправности устранены», - сообщил К.Малышев.

Представитель компании подчеркнул, что было принято решение перевыпустить все билеты, проданные за время решения проблемы, чтобы полностью исключить возможность любого мошенничества в отношении клиентов сервиса.

2019 May 08

Вечером 06.05.2019 наша автоматизированная система обнаружила в свободном доступе сервер Elasticsearch, принадлежащий сервису по продаже электронных билетов Радарио (www.radario.ru). 🔥🔥

По уже сложившейся печальной традиции, сервер содержал детальные логи информационной системы сервиса, из которых можно было получить персональные данные, логины и пароли пользователей, а также непосредственно сами электронные билеты на различные мероприятия по всей стране. 🙈

Общий объем логов превышал 1 Тб.

По данным поисковика Shodan сервер находился в открытом доступе с 11.03.2019. Мы оповестили сотрудников Радарио 06.05.2019 в 22:50 (МСК) и 07.05.2019 около 09:30 сервер стал недоступен.

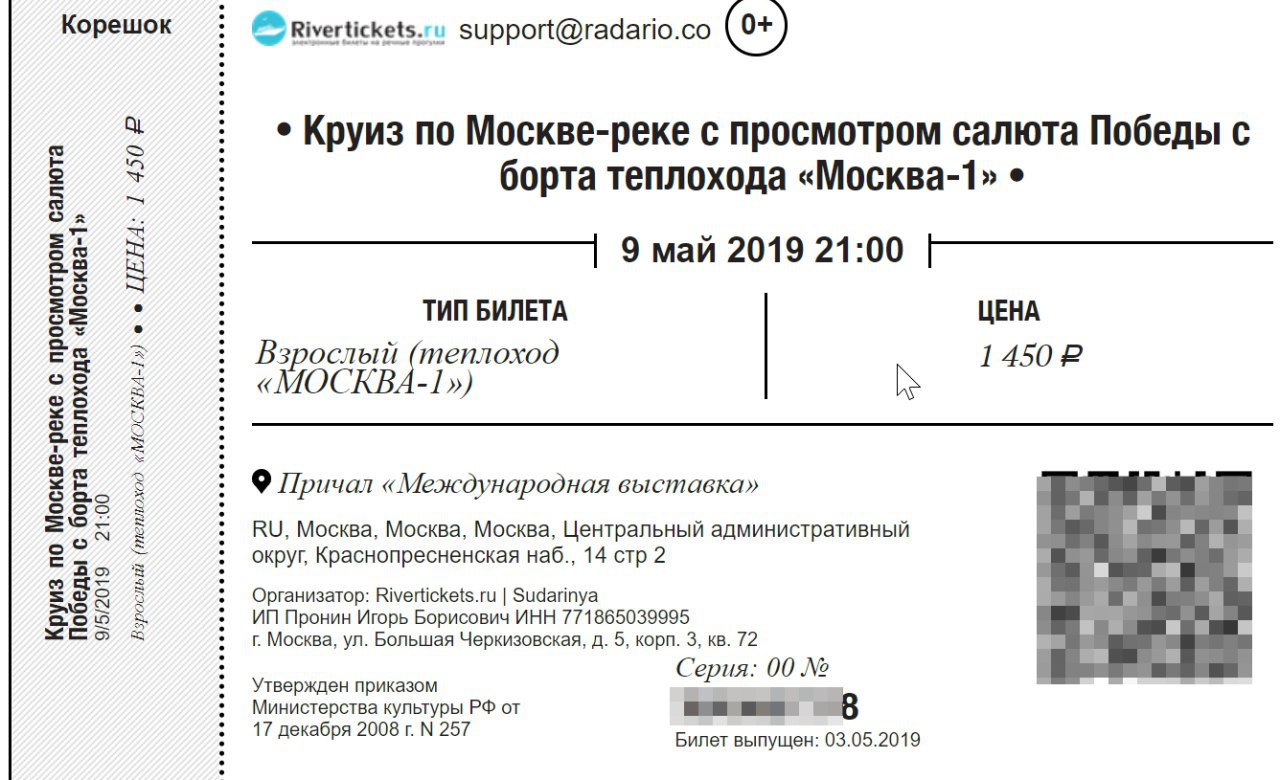

В логах находился универсальный (единый) токен авторизации, предоставляющий доступ ко всем купленным билетам по специальным ссылкам, вида:

✅ http://radario.ru/internal/tickets/XXXXXXXX/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

✅ http://radario.ru/internal/orders/YYYYYYY/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

http://radario.ru/internal/tickets/XXXXXXXX/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

✅ http://radario.ru/internal/orders/YYYYYYY/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

Проблема также заключалась в том, что для учета билетов использовалась сквозная нумерация заказов и простым перебором номера билета (XXXXXXXX) или заказа (YYYYYYY), можно было получить все билеты из системы. 🤦♂️

Отдельно хочется подчеркнуть, что были доступны билеты как на уже прошедшие мероприятия, так и на те, которые еще только планируются. То есть, потенциальный злоумышленник мог воспользоваться чужим билетом для прохода на планируемое мероприятие.

В среднем в каждом индексе Elasticsearch, содержащем логи за один определенный день (начиная с 24.01.2019 и по 07.05.2019), находилось от 25 до 35 тыс. билетов.

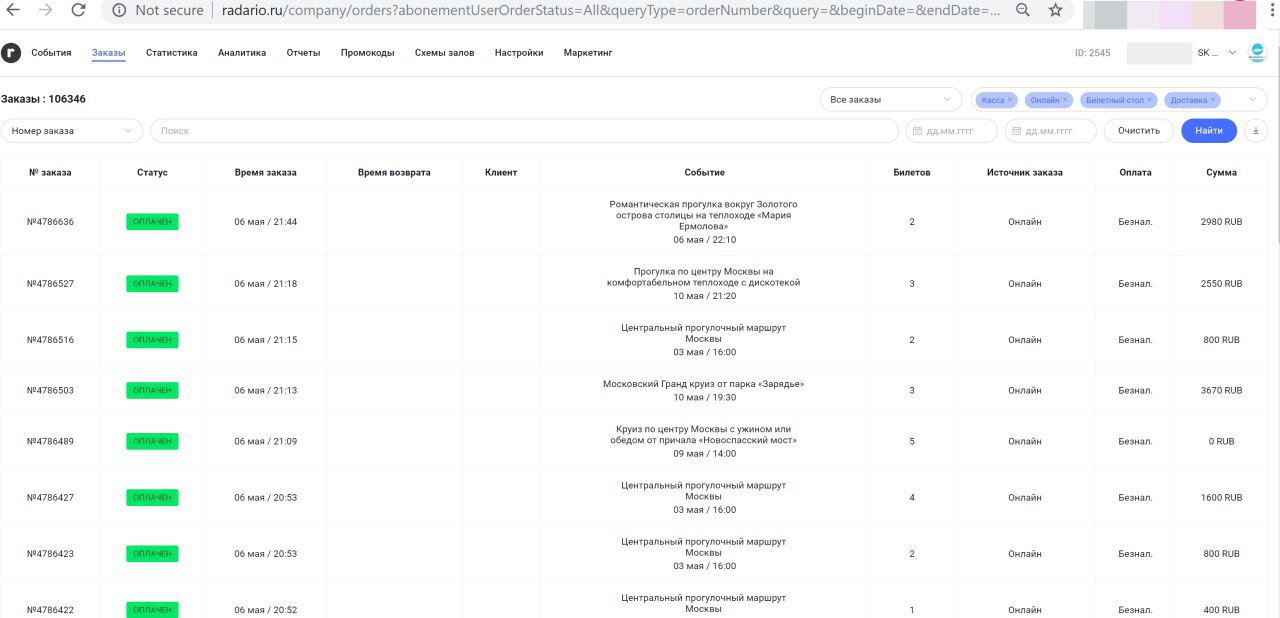

Помимо самих билетов в индексе содержались логины (адреса электронной почты) и текстовые пароли для доступа в личные кабинеты партнеров Радарио, продающих билеты на свои мероприятия через данный сервис:

Content: \"ReturnUrl=&UserEmail=***@yandex.ru&UserPassword=***\"

ReturnUrl=&UserEmail=***@yandex.ru&UserPassword=***\"

Всего было обнаружено более 500 пар логин/пароль. В личных кабинетах партнеров видна статистика продаж билетов. 🤦🏻♂️

Также в открытом доступе находились ФИО, телефоны и адреса электронной почты покупателей, решивших осуществить возврат, купленных ранее билетов:

"Content": "{\"name\":\"***\",\"surname\":\"*** \",\"middleName\":\"Евгеньевна \",\"passportType\":1,\"passportNumber\":\"\",\"passportIssueDate\":\"11-11-2011 11:11:11\",\"passportIssuedBy\":\"\",\"email\":\"***@mail.ru\",\"phone\":\"+799*******\",\"ticketNumbers\":[\"****24848\",\"****948732\"],\"refundReason\":4,\"comment\":\"\"}"

mail.ru\",\"phone\":\"+799*******\",\"ticketNumbers\":[\"****24848\",\"****948732\"],\"refundReason\":4,\"comment\":\"\"}"

За один, случайно выбранный день, было обнаружено более 500 таких записей.

Мы получили ответ на наше оповещение от технического директора Радарио: 👍

Я технический директор Радарио, и хотел бы поблагодарить за обнаружение проблемы. Доступ к эластику, как вам известно, мы закрыли и решаем вопрос с перевыпуском билетов для клиентов.

По уже сложившейся печальной традиции, сервер содержал детальные логи информационной системы сервиса, из которых можно было получить персональные данные, логины и пароли пользователей, а также непосредственно сами электронные билеты на различные мероприятия по всей стране. 🙈

Общий объем логов превышал 1 Тб.

По данным поисковика Shodan сервер находился в открытом доступе с 11.03.2019. Мы оповестили сотрудников Радарио 06.05.2019 в 22:50 (МСК) и 07.05.2019 около 09:30 сервер стал недоступен.

В логах находился универсальный (единый) токен авторизации, предоставляющий доступ ко всем купленным билетам по специальным ссылкам, вида:

✅ http://radario.ru/internal/tickets/XXXXXXXX/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

✅ http://radario.ru/internal/orders/YYYYYYY/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

http://radario.ru/internal/tickets/XXXXXXXX/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

✅ http://radario.ru/internal/orders/YYYYYYY/print?access_token=******JuYWw6MDIzOWRjOTM1NzJiNDZjMTlhZGFjZmRhZTQ3ZDgyYTk

Проблема также заключалась в том, что для учета билетов использовалась сквозная нумерация заказов и простым перебором номера билета (XXXXXXXX) или заказа (YYYYYYY), можно было получить все билеты из системы. 🤦♂️

Отдельно хочется подчеркнуть, что были доступны билеты как на уже прошедшие мероприятия, так и на те, которые еще только планируются. То есть, потенциальный злоумышленник мог воспользоваться чужим билетом для прохода на планируемое мероприятие.

В среднем в каждом индексе Elasticsearch, содержащем логи за один определенный день (начиная с 24.01.2019 и по 07.05.2019), находилось от 25 до 35 тыс. билетов.

Помимо самих билетов в индексе содержались логины (адреса электронной почты) и текстовые пароли для доступа в личные кабинеты партнеров Радарио, продающих билеты на свои мероприятия через данный сервис:

Content: \"ReturnUrl=&UserEmail=***@yandex.ru&UserPassword=***\"

ReturnUrl=&UserEmail=***@yandex.ru&UserPassword=***\"

Всего было обнаружено более 500 пар логин/пароль. В личных кабинетах партнеров видна статистика продаж билетов. 🤦🏻♂️

Также в открытом доступе находились ФИО, телефоны и адреса электронной почты покупателей, решивших осуществить возврат, купленных ранее билетов:

"Content": "{\"name\":\"***\",\"surname\":\"*** \",\"middleName\":\"Евгеньевна \",\"passportType\":1,\"passportNumber\":\"\",\"passportIssueDate\":\"11-11-2011 11:11:11\",\"passportIssuedBy\":\"\",\"email\":\"***@mail.ru\",\"phone\":\"+799*******\",\"ticketNumbers\":[\"****24848\",\"****948732\"],\"refundReason\":4,\"comment\":\"\"}"

mail.ru\",\"phone\":\"+799*******\",\"ticketNumbers\":[\"****24848\",\"****948732\"],\"refundReason\":4,\"comment\":\"\"}"

За один, случайно выбранный день, было обнаружено более 500 таких записей.

Мы получили ответ на наше оповещение от технического директора Радарио: 👍

Я технический директор Радарио, и хотел бы поблагодарить за обнаружение проблемы. Доступ к эластику, как вам известно, мы закрыли и решаем вопрос с перевыпуском билетов для клиентов.

Пример билета из системы Радарио, находившегося в открытом доступе. Общий объем таких билетов мы оцениваем в сотни тысяч.

Личный кабинет партнера Радарио, в который можно было попасть «благодаря» хранившимся в текстовом виде паролям.

2019 May 09

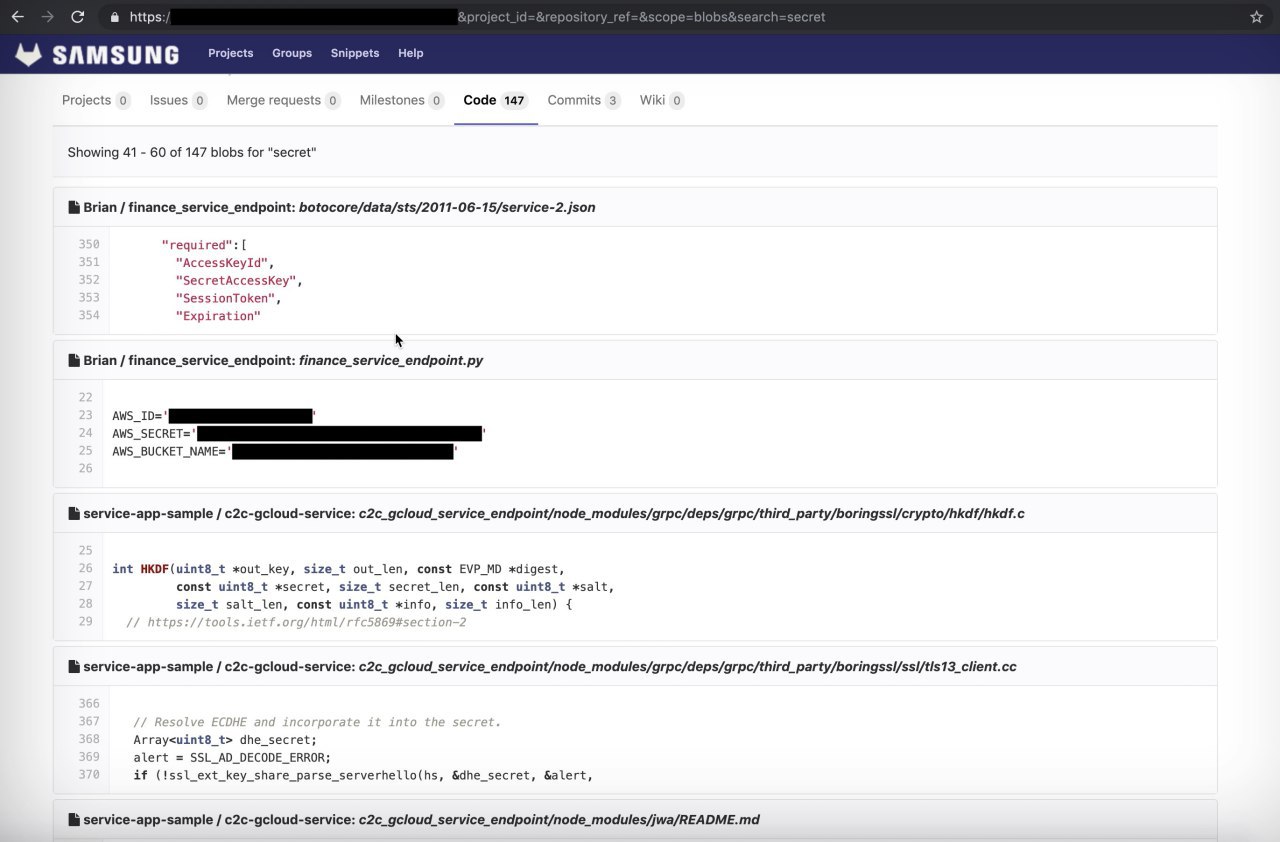

Разработчики одного из подразделений Samsung допустили утечку исходных кодов, ключей доступа, а также логинов и паролей, оставив это все в открытом доступе в публичном Git-репозитории на собственном сервере. 🔥

В свободно доступных исходных кодах приложений для платформы SmartThings, оказались ключи доступа к более чем 100 Amazon S3 (AWS) хранилищам, содержащим внутренние логи проектов и аналитические данные.

Кроме того, в Git-репозитории находились приватные сертификаты Samsung для подписи iOS и Android приложений платформы SmartThings. 🤦♂️🤦🏻♂️

Как предотвращать утечки конфиденциальных данных на GitHub, читайте в нашей статье: 👇

https://www.devicelock.com/ru/blog/kak-predotvraschat-utechki-konfidentsialnyh-dannyh-na-github.html

В свободно доступных исходных кодах приложений для платформы SmartThings, оказались ключи доступа к более чем 100 Amazon S3 (AWS) хранилищам, содержащим внутренние логи проектов и аналитические данные.

Кроме того, в Git-репозитории находились приватные сертификаты Samsung для подписи iOS и Android приложений платформы SmartThings. 🤦♂️🤦🏻♂️

Как предотвращать утечки конфиденциальных данных на GitHub, читайте в нашей статье: 👇

https://www.devicelock.com/ru/blog/kak-predotvraschat-utechki-konfidentsialnyh-dannyh-na-github.html

2019 May 11

На Украине работник спецподразделения «КОРД» национальной полиции Хмельницкой области организовал с помощью двух работников местной таможни продажу частным лицам информации ограниченного доступа в отношении транспортных средств, ввозимых на территорию Украины.

За три месяца злоумышленники заработали около 500 тыс. рублей.

Разумеется, там сразу ищут «русский след»: 😂

В рамках уголовного производства проверяются факты возможной продажи персональных данных граждан Украины представителям российских спецслужб.

За три месяца злоумышленники заработали около 500 тыс. рублей.

Разумеется, там сразу ищут «русский след»: 😂

В рамках уголовного производства проверяются факты возможной продажи персональных данных граждан Украины представителям российских спецслужб.

2019 May 12

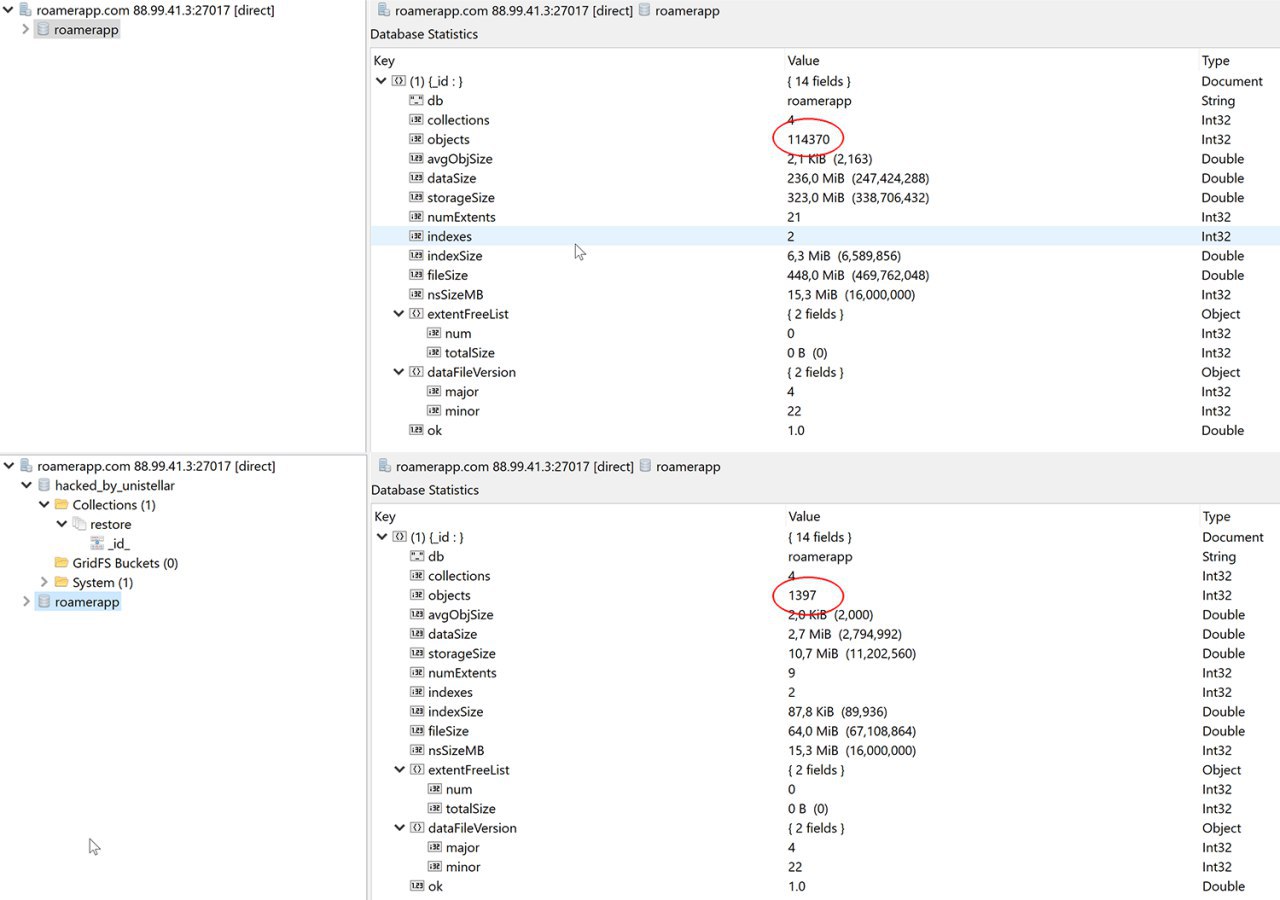

Хакеры из группировки Unistellar «дотянулись» до нескольких тысяч открытых баз MongoDB, уничтожив в них данные и требуя выкуп. 🙈

Во всех базах-жертвах, злоумышленники оставляют запись «hacked_by_unistellar» и сообщение «Restore ? Contact : unistellar@yandex.comunistellar@yandex.com».

В России находится более 230 серверов с MongoDB подвергшихся «нападению», а всего по миру более 12,5 тыс. 🔥

Про некоторые базы мы писали (в частности про мобильное приложение «Roamer»: https://t.me/dataleak/984 и про данные мониторинга транспорта коммунальных хозяйств г. Минска: https://t.me/dataleak/988). Они оставались открытыми, владельцы серверов никак не реагировали на сообщения и теперь все эти базы содержат запись «hacked_by_unistellar». 🤦♂️

Про некоторые наши находки мы еще не успели написать, но всегда уведомляли владельцев, теперь они пострадали. Скоро напишем кто конкретно. 😎

Во всех базах-жертвах, злоумышленники оставляют запись «hacked_by_unistellar» и сообщение «Restore ? Contact : unistellar@yandex.comunistellar@yandex.com».

В России находится более 230 серверов с MongoDB подвергшихся «нападению», а всего по миру более 12,5 тыс. 🔥

Про некоторые базы мы писали (в частности про мобильное приложение «Roamer»: https://t.me/dataleak/984 и про данные мониторинга транспорта коммунальных хозяйств г. Минска: https://t.me/dataleak/988). Они оставались открытыми, владельцы серверов никак не реагировали на сообщения и теперь все эти базы содержат запись «hacked_by_unistellar». 🤦♂️

Про некоторые наши находки мы еще не успели написать, но всегда уведомляли владельцев, теперь они пострадали. Скоро напишем кто конкретно. 😎

Многострадальная база с данными мобильного приложения «Roamer». До и после уничтожения хакерами из Unistellar.

2019 May 13

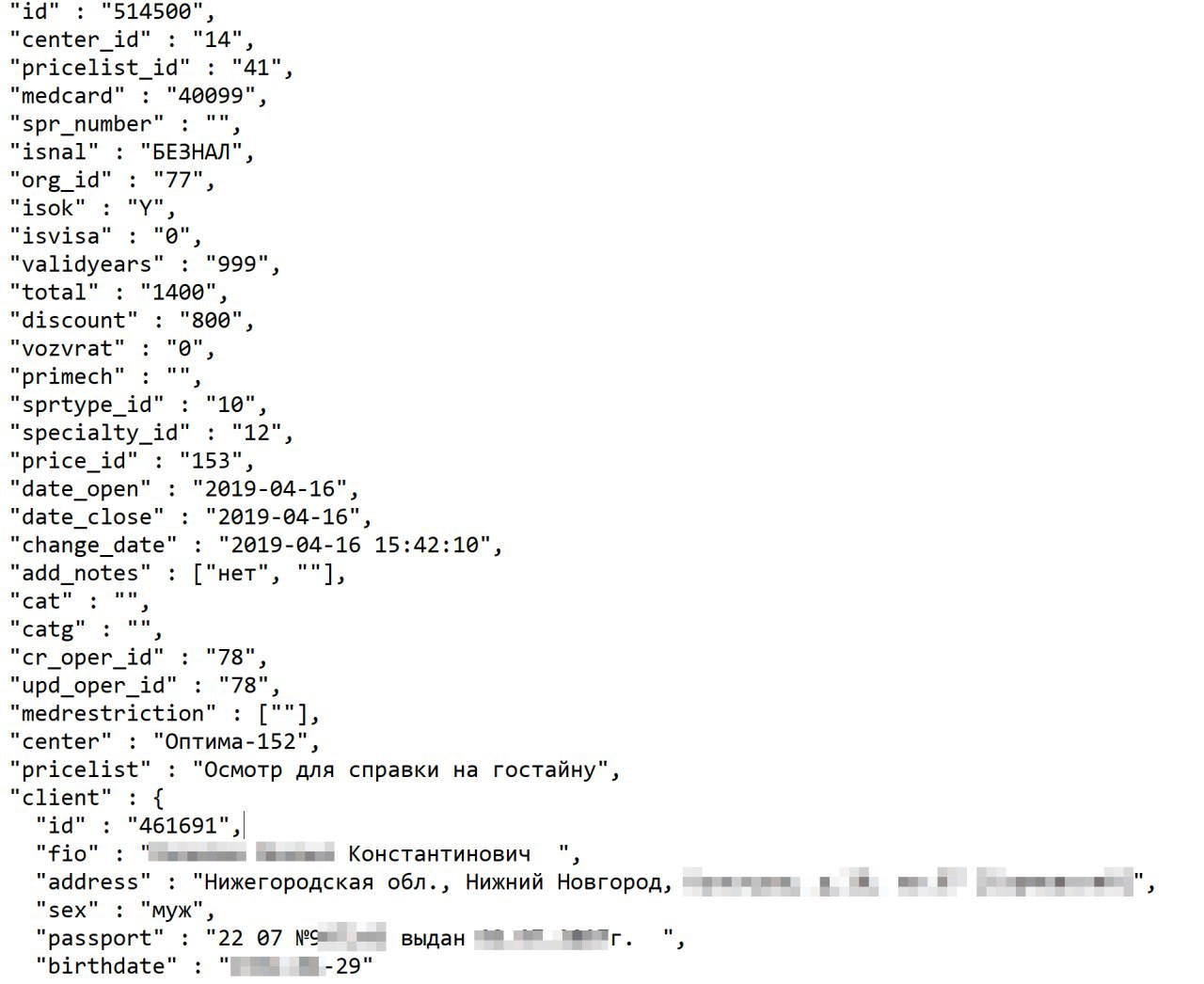

А у нас снова про медицину! На этот раз в открытом доступе были персональные данные граждан, обращавшихся за получением медицинских справок для ГИБДД, на оружие, для поступления на государственную/муниципальную службу, для занятий спортом, для работы с использованием сведений, составляющих государственную тайну и т.п. 🔥🔥

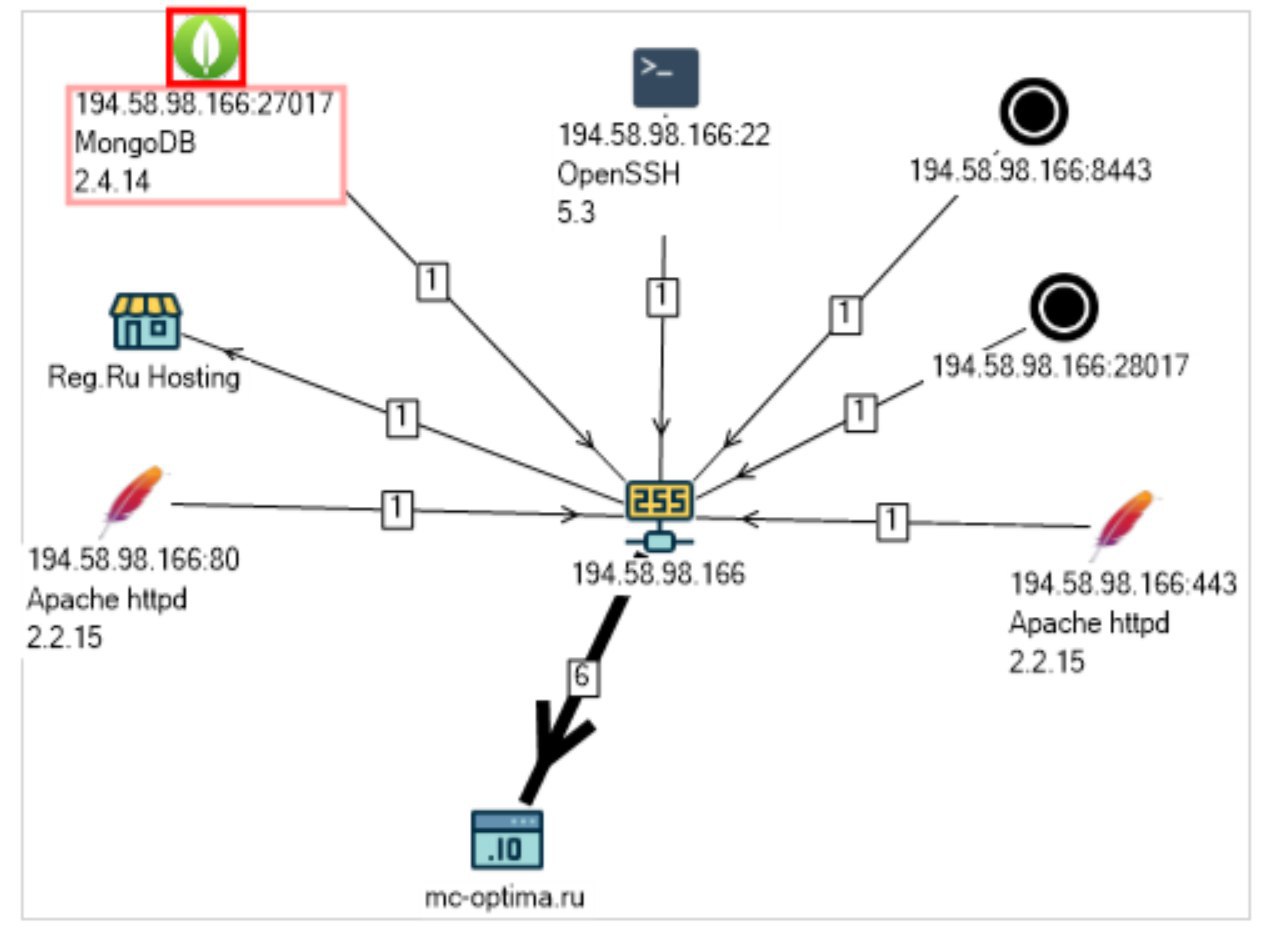

17-го апреля этого года мы обнаружили сервер с базой данных MongoDB не требующей пароля для подключения. На одном IP-адресе с базой располагался веб-сервер с сайтом mc-optima.rumc-optima.ru, принадлежащий сети региональных медицинских центров «Оптима». 🙈

В базе размером 22,4 Мб содержались персональные данные клиентов из Нижегородской, Ивановской и Владимирской областей. В том числе:

✅ ФИО

✅ полные паспортные данные (серия, номер, кем и когда выдан)

✅ пол

✅ адрес

✅ дата рождения

✅ дата обращения в медицинский центр

✅ стоимость услуг, скидка, способ оплаты (наличный, безналичный)

✅ тип справки (если для ГИБДД, то для каких категорий транспорта)

✅ номер медкарты и номер справки

✅ медицинские ограничения

Помимо клиентов, обращавшихся за справками, в базе также содержались сведения о пациентах, делавших различные исследования (УЗИ, флюорография и т.п.) и приходивших на прием к офтальмологу, гинекологу и т.п. врачам. 🤦🏻♂️

Всего в открытом доступе находилось более 18,5 тыс. записей.

Данная база находилась в свободном доступе с 14.11.2017!

Спустя почти 2 дня после нашего оповещения, сервер «тихо» прикрыли.

Напомним случаи обнаружения данных пациентов и медицинских организаций: 🚑 🏥

1️⃣ DOC+ (ООО «Новая Медицина»): https://t.me/dataleak/841

2️⃣ Доктор рядом: https://t.me/dataleak/855

3️⃣ Лаборатория CMD: https://t.me/dataleak/892 и https://t.me/dataleak/898

4️⃣ Станции скорой медицинской помощи: https://t.me/dataleak/916

5️⃣ Лабораторная Информационная Система «Ариадна»: https://t.me/dataleak/945

6️⃣ Зуботехническая лаборатория «CAD\CAM_LAB»: https://t.me/dataleak/993

17-го апреля этого года мы обнаружили сервер с базой данных MongoDB не требующей пароля для подключения. На одном IP-адресе с базой располагался веб-сервер с сайтом mc-optima.rumc-optima.ru, принадлежащий сети региональных медицинских центров «Оптима». 🙈

В базе размером 22,4 Мб содержались персональные данные клиентов из Нижегородской, Ивановской и Владимирской областей. В том числе:

✅ ФИО

✅ полные паспортные данные (серия, номер, кем и когда выдан)

✅ пол

✅ адрес

✅ дата рождения

✅ дата обращения в медицинский центр

✅ стоимость услуг, скидка, способ оплаты (наличный, безналичный)

✅ тип справки (если для ГИБДД, то для каких категорий транспорта)

✅ номер медкарты и номер справки

✅ медицинские ограничения

Помимо клиентов, обращавшихся за справками, в базе также содержались сведения о пациентах, делавших различные исследования (УЗИ, флюорография и т.п.) и приходивших на прием к офтальмологу, гинекологу и т.п. врачам. 🤦🏻♂️

Всего в открытом доступе находилось более 18,5 тыс. записей.

Данная база находилась в свободном доступе с 14.11.2017!

Спустя почти 2 дня после нашего оповещения, сервер «тихо» прикрыли.

Напомним случаи обнаружения данных пациентов и медицинских организаций: 🚑 🏥

1️⃣ DOC+ (ООО «Новая Медицина»): https://t.me/dataleak/841

2️⃣ Доктор рядом: https://t.me/dataleak/855

3️⃣ Лаборатория CMD: https://t.me/dataleak/892 и https://t.me/dataleak/898

4️⃣ Станции скорой медицинской помощи: https://t.me/dataleak/916

5️⃣ Лабораторная Информационная Система «Ариадна»: https://t.me/dataleak/945

6️⃣ Зуботехническая лаборатория «CAD\CAM_LAB»: https://t.me/dataleak/993

Пример записи из открытой базы данных сети медицинских центров «Оптима».

Схема расположения сетевых ресурсов на сервере с открытой базой данных MongoDB сети медицинских центров «Оптима».

2019 May 14

Представляем @SecLabNews - канал русскоязычного новостного портала SecurityLab.ru, оперативно публикующего информацию о последних новостях IT-безопасности в России и мире.

1-го апреля мы обнаружили в свободном доступе сервер Elasticsearch с логами медицинской IT-системы сети лабораторий «Центр молекулярной диагностики» (CMD).

Из логов можно было получить весьма чувствительную информацию, включая ФИО, пол, даты рождения пациентов, ФИО врачей, стоимость исследований, данные исследований, файлы с результатами скрининга и многое другое.

Читайте детальное описание "находки" на Хабре: 👇

https://habr.com/ru/post/451678/

Из логов можно было получить весьма чувствительную информацию, включая ФИО, пол, даты рождения пациентов, ФИО врачей, стоимость исследований, данные исследований, файлы с результатами скрининга и многое другое.

Читайте детальное описание "находки" на Хабре: 👇

https://habr.com/ru/post/451678/

20-го апреля наша автоматизированная система DeviceLock Data Breach Intelligence выявила сервер с базой данных MongoDB не требующей пароля для подключения.

В базе данных содержался журнал доступа пользователей к информационной системе (ИС) редакции информационного агентства REGNUM (regnum.ru). Из логов можно было понять кто и когда создавал новостные записи и редактировал их.

Помимо логов, в базе содержалось 138 контактов сотрудников редакции в мессенджере Telergram.

Спустя почти 2 дня после нашего оповещения базу данных «тихо» прикрыли. 😎

В базе данных содержался журнал доступа пользователей к информационной системе (ИС) редакции информационного агентства REGNUM (regnum.ru). Из логов можно было понять кто и когда создавал новостные записи и редактировал их.

Помимо логов, в базе содержалось 138 контактов сотрудников редакции в мессенджере Telergram.

Спустя почти 2 дня после нашего оповещения базу данных «тихо» прикрыли. 😎

2019 May 15

Не так много у нас новостей из Белоруссии. Но вот… 👇

В свободном доступе появилась часть базы клиентов белорусской страховой компании «Белгосстрах» актуальностью февраль 2019 года. 🔥

В Excel-файле находится 22 тыс. строк, содержащих:

✅ номер карты

✅ ФИО

✅ пол

✅ телефон

✅ адрес

✅ дата рождения

В свободном доступе появилась часть базы клиентов белорусской страховой компании «Белгосстрах» актуальностью февраль 2019 года. 🔥

В Excel-файле находится 22 тыс. строк, содержащих:

✅ номер карты

✅ ФИО

✅ пол

✅ телефон

✅ адрес

✅ дата рождения

Компания DeviceLock – российский производитель систем борьбы с утечками данных, анонсировала новый сервис - «разведку уязвимостей хранения данных», а также мониторинг мошеннических ресурсов и активностей в DarkNet. 🔥🔥🔥

Сервис работает на основе технологий искусственного интеллекта и осуществляет проверку внешней серверной инфраструктуры, а также выявление недостатков в реализации систем хранения информации. В рамках регулярных обследований проводится поиск серверов с текущими или архивными данными, журналами информационных систем, а также анализ обнаруженных данных с помощью механизмов машинного обучения на наличие в них чувствительной информации, включая персональные данные, информацию с признаками коммерческой тайны и другие. Кроме того, ИИ осуществляет постоянный мониторинг предложений о продаже данных в группах Telegram, на различных закрытых площадках и форумах, а также ресурсах в DarkNet. 👍

https://www.devicelock.com/ru/press/devicelock-sozdal-ii-dlya-razvedki-uyazvimostej-hraneniya-dannyh.html

Сервис работает на основе технологий искусственного интеллекта и осуществляет проверку внешней серверной инфраструктуры, а также выявление недостатков в реализации систем хранения информации. В рамках регулярных обследований проводится поиск серверов с текущими или архивными данными, журналами информационных систем, а также анализ обнаруженных данных с помощью механизмов машинного обучения на наличие в них чувствительной информации, включая персональные данные, информацию с признаками коммерческой тайны и другие. Кроме того, ИИ осуществляет постоянный мониторинг предложений о продаже данных в группах Telegram, на различных закрытых площадках и форумах, а также ресурсах в DarkNet. 👍

https://www.devicelock.com/ru/press/devicelock-sozdal-ii-dlya-razvedki-uyazvimostej-hraneniya-dannyh.html

Иван Бегтин, председатель Ассоциации участников рынков данных, и Ашот Оганесян, технический директор DeviceLock DLP, показали массовую информационную дырявость, как сайтов государственных структур, так и частного бизнеса.

Самым существенным недостатком выявленных уязвимостей является то, что никто не реагирует на выявляемые проблемы до тех пор, пока они не становятся публичными. Более того, Роскомнадзор, как регулятор, в ряде случаев (см. ниже) просто констатирует, что формального нарушения закона нет и то или иное раскрытие ПД правомерно.

https://roem.ru/15-05-2019/277716/techyot-reka-dolgo/

Самым существенным недостатком выявленных уязвимостей является то, что никто не реагирует на выявляемые проблемы до тех пор, пока они не становятся публичными. Более того, Роскомнадзор, как регулятор, в ряде случаев (см. ниже) просто констатирует, что формального нарушения закона нет и то или иное раскрытие ПД правомерно.

https://roem.ru/15-05-2019/277716/techyot-reka-dolgo/

2019 May 16

Технические подробности этой утечки опубликуем позже, а пока заметка из Коммерсанта: 👇

Компания DeviceLock сообщила об обнаружении в открытом доступе базы данных сервиса по подбору туров «Слетать.ру».

Сейчас база закрыта, но ранее в ней были логины и пароли нескольких сотен подключенных к системе туристических агентств, паспортные данные клиентов и информация о билетах, а также не менее 11,7 тыс. клиентских e-mail.

По словам основателя и технического директора DeviceLock Ашота Оганесяна, 15 мая компания проинформировала об этом сервис, доступ к базе был закрыт в тот же день в промежутке между 11:00 и 15:00.

По словам господина Оганесяна, в базе были логины и пароли нескольких сотен подключенных к системе агентств, с которыми можно войти в личный кабинет агентства и получить доступ ко всем данным поездок, включая паспортные данные клиентов и данные билетов.

Кроме того, в ней содержатся данные транзакций по покупке туров, где также есть данные клиентов, информация о самих турах и их оплате, а также присутствуют минимум 11,7 тыс. адресов клиентских e-mail. Вся информация датируется мартом 2018-го — маем 2019 года.

https://www.kommersant.ru/doc/3968736

Компания DeviceLock сообщила об обнаружении в открытом доступе базы данных сервиса по подбору туров «Слетать.ру».

Сейчас база закрыта, но ранее в ней были логины и пароли нескольких сотен подключенных к системе туристических агентств, паспортные данные клиентов и информация о билетах, а также не менее 11,7 тыс. клиентских e-mail.

По словам основателя и технического директора DeviceLock Ашота Оганесяна, 15 мая компания проинформировала об этом сервис, доступ к базе был закрыт в тот же день в промежутке между 11:00 и 15:00.

По словам господина Оганесяна, в базе были логины и пароли нескольких сотен подключенных к системе агентств, с которыми можно войти в личный кабинет агентства и получить доступ ко всем данным поездок, включая паспортные данные клиентов и данные билетов.

Кроме того, в ней содержатся данные транзакций по покупке туров, где также есть данные клиентов, информация о самих турах и их оплате, а также присутствуют минимум 11,7 тыс. адресов клиентских e-mail. Вся информация датируется мартом 2018-го — маем 2019 года.

https://www.kommersant.ru/doc/3968736