Size: a a a

2017 October 22

В рамках спокойного воскресенья - картинка! Хакерские разговорчики - о чем поговорить с незнакомым человеком

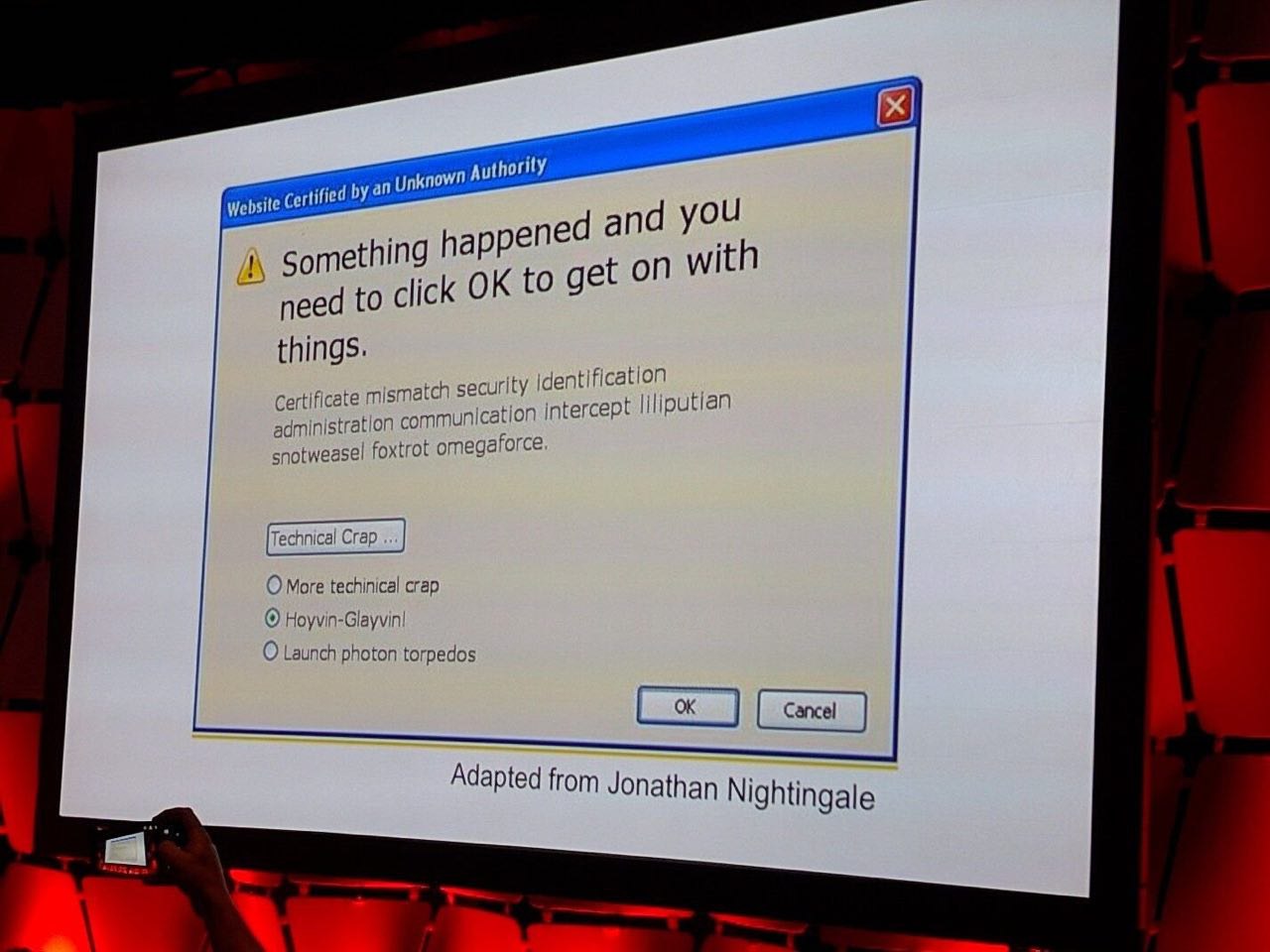

А ещё из завалявшегося в архивах - как видят всевозможные предупреждения о безопасности обычные пользователи

2017 October 23

Хакеры взломали сайт компании-разработчика Eltima и распространяли зараженные трояном OSX/Proton версии популярных приложений: мультимедийного плеера Elmedia Player и менеджера закачек Folx.

Эксперты ESET обнаружили зараженные приложения на сайте Eltima 19 октября. После предупреждения разработчики устранили угрозу и сообщили о возобновлении раздачи легитимного софта.

OSX/Proton – троян для удаленного доступа (Remote Access Trojan, RAT), который продавался на подпольных форумах с марта 2017 года. В нем предусмотрены функции для кражи данных, включая информацию о пользователе и операционной системе, список установленных приложений, данные браузеров, номера криптовалютных кошельков, данные связки ключей macOS, сохраненные логины и пароли.

Для атаки хакеры создали подписанную действующим сертификатом (в настоящее время сертификат отозван Apple) оболочку вокруг легитимного приложения Elmedia Player и трояна Proton. После скачивания с сайта Eltima оболочка запускает настоящий медиаплеер, а затем выполняет в системе код Proton. Троян выводит на экран поддельное окно авторизации, чтобы получить права администратора.

Подобная схема (атаки на цепи поставок – supply-chain attack) уже использовалась ранее для распространения вредоносного ПО для macOS. В 2016 году дважды взламывался торрент-клиент Transmission – в первом инциденте фигурировал шифратор OSX/KeRanger, во втором – инструмент для кражи паролей OSX/Keydnap. В 2017 году приложение Handbrake для кодирования видео на Мас было заражено трояном Proton.

На заражение указывает присутствие любого из следующих файлов или каталогов:

· /tmp/Updater.app/

· /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

· /Library/.rand/

· /Library/.rand/updateragent.app/

Эксперты ESET обнаружили зараженные приложения на сайте Eltima 19 октября. После предупреждения разработчики устранили угрозу и сообщили о возобновлении раздачи легитимного софта.

OSX/Proton – троян для удаленного доступа (Remote Access Trojan, RAT), который продавался на подпольных форумах с марта 2017 года. В нем предусмотрены функции для кражи данных, включая информацию о пользователе и операционной системе, список установленных приложений, данные браузеров, номера криптовалютных кошельков, данные связки ключей macOS, сохраненные логины и пароли.

Для атаки хакеры создали подписанную действующим сертификатом (в настоящее время сертификат отозван Apple) оболочку вокруг легитимного приложения Elmedia Player и трояна Proton. После скачивания с сайта Eltima оболочка запускает настоящий медиаплеер, а затем выполняет в системе код Proton. Троян выводит на экран поддельное окно авторизации, чтобы получить права администратора.

Подобная схема (атаки на цепи поставок – supply-chain attack) уже использовалась ранее для распространения вредоносного ПО для macOS. В 2016 году дважды взламывался торрент-клиент Transmission – в первом инциденте фигурировал шифратор OSX/KeRanger, во втором – инструмент для кражи паролей OSX/Keydnap. В 2017 году приложение Handbrake для кодирования видео на Мас было заражено трояном Proton.

На заражение указывает присутствие любого из следующих файлов или каталогов:

· /tmp/Updater.app/

· /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

· /Library/.rand/

· /Library/.rand/updateragent.app/

А вот я пропустил на прошлой неделе новость о том, что ещё в 2013 году у Microsoft взломали и украли внутреннюю базу данных с багами и уязвимостями, и информацию из этой базы вполне можно использовать для подготовки весьма продвинутых атак. А Microsoft эту тему вообще как-то замолчала https://www.reuters.com/article/us-microsoft-cyber-insight/exclusive-microsoft-responded-quietly-after-detecting-secret-database-hack-in-2013-idUSKBN1CM0D0

2017 October 24

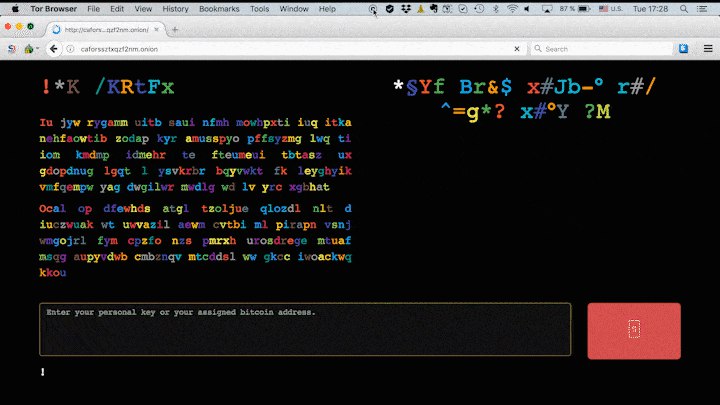

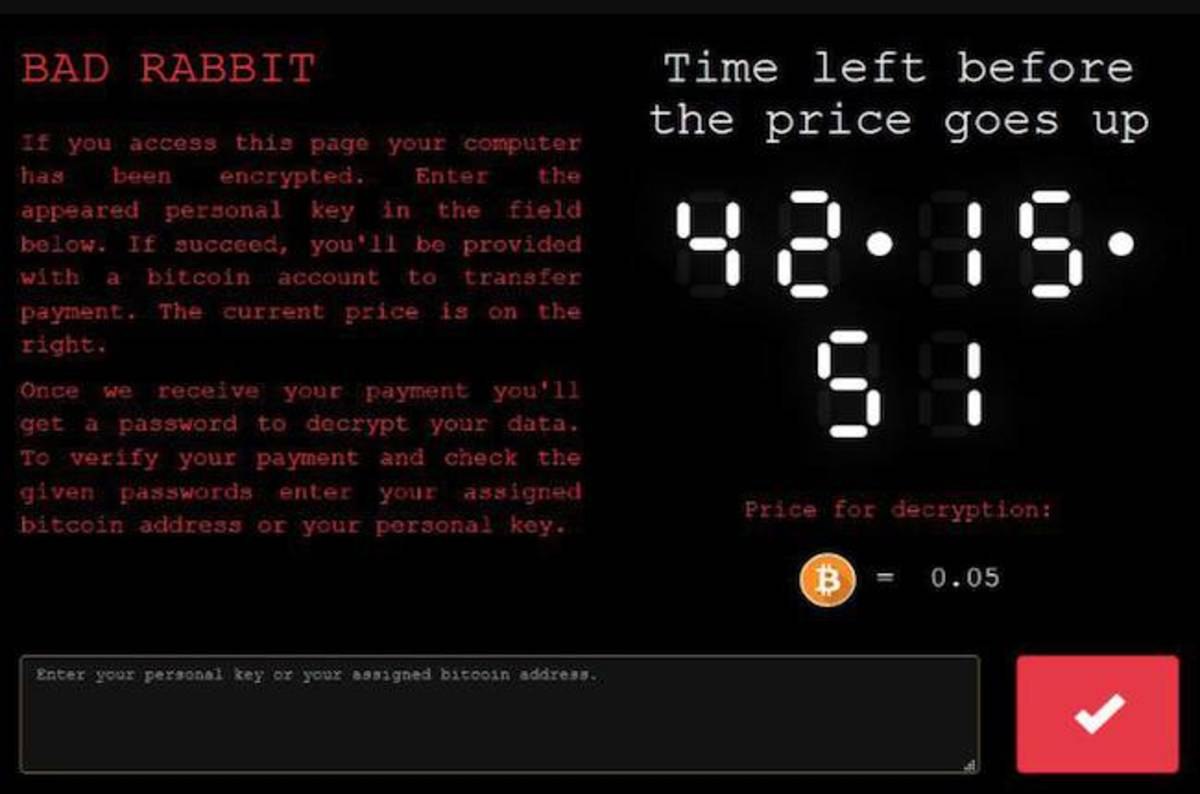

Там в интернете сегодня опять вспышка ransomware, в этот раз какой-то bad rabbit. Берегите себя и свои данные, и не забывайте ставить апдейты вендоров https://www.kaspersky.ru/blog/bad-rabbit-ransomware/19072/

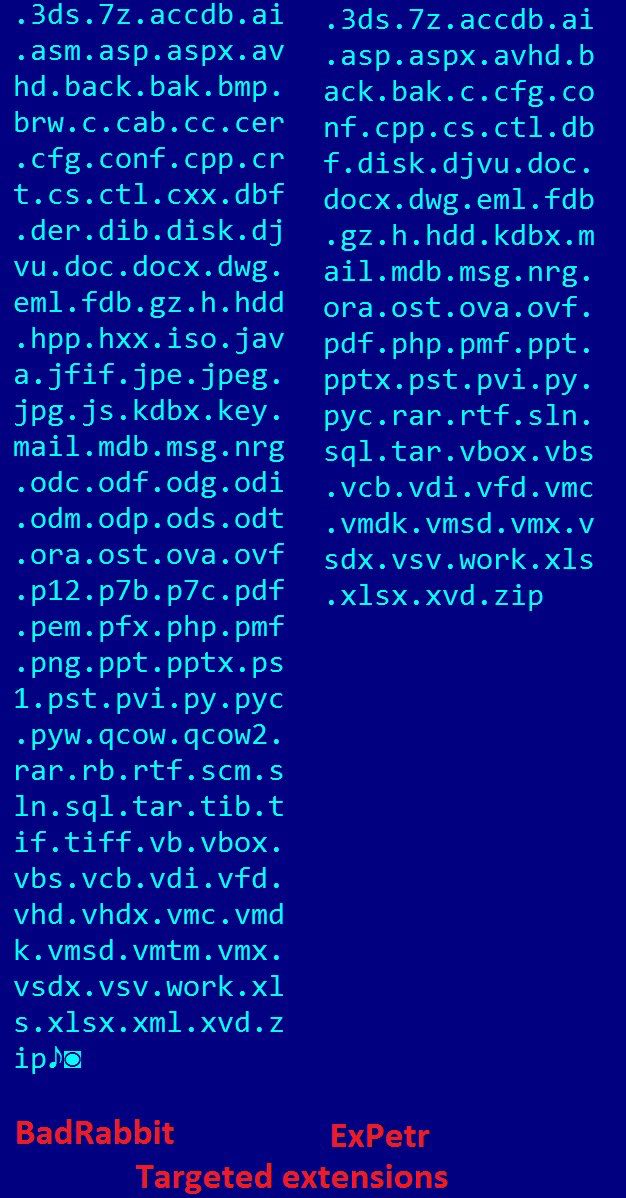

Расширения файлов, которые шифрует bad rabbit

2017 October 25

Для тех, у кого ссылка на Касперского не открывается, вот альтернативный источник https://www.theregister.co.uk/2017/10/24/badrabbit_ransomware/

история с Лабораторией Касперского и вредоносным ПО NSA сегодня имела интересное продолжение. на сайте ЛК опубликовали результаты внутреннего расследования о том, как антивирус Касперского обнаружил NSA-шную малварь Equation на компьютере подрядчика NSA, как сделал бы любой нормальный антивирус. Поскольку сэмпл был новый, информация о нем попала на сервера ЛК. И вот тут интересное, что якобы аналитики, поняв, что у них малварь NSA, сообщили об этом самому Касперскому, и тот принял решение о том, чтобы удалить информацию о нем с серверов компании, и, конечно же, никому не передавать информацию об этом. Даже и не знаю, по-моему, звучит слишком хорошо. А еще там интересно, что этот же подрядчик NSA скачивал активатор Microsoft Office 2013, вместе с которым подхватил и вирус Backdoor.Win32.Mokes.hvl с бэкдором, через который его, возможно, и взломали, и украли инструменты NSA. Короче, смешная история.

https://www.kaspersky.com/blog/internal-investigation-preliminary-results/19894/

http://www.zdnet.com/article/kaspersky-admits-to-reaping-nsa-code-from-us-pc/

https://www.kaspersky.com/blog/internal-investigation-preliminary-results/19894/

http://www.zdnet.com/article/kaspersky-admits-to-reaping-nsa-code-from-us-pc/

детальное описание вымогателя bad rabbit, штормившего вчера Россию и Украину https://securelist.com/bad-rabbit-ransomware/82851/

2017 October 26

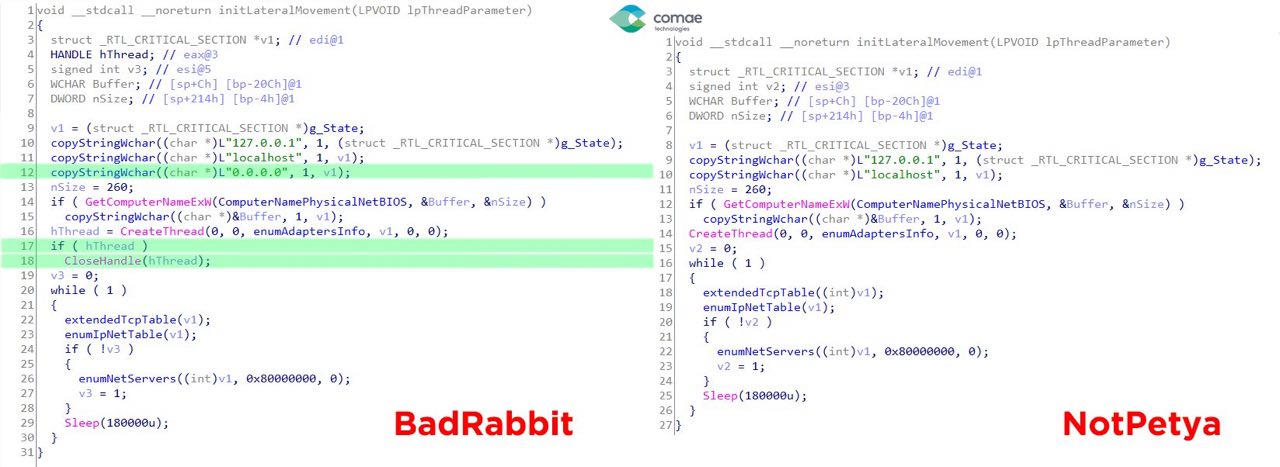

Bad rabbit - это NotPetya с багфиксами

2017 October 29

Лондонский аэропорт Хитроу начал расследование после того, как на одной из улиц города нашли флешку с данными, связанными с обеспечением безопасности в аэропорту.

По данным издания Sunday Mirror, накопитель обнаружил безработный мужчина. На флешке было 76 папок с 174 документами, которые касались обеспечения безопасности и проведения антитеррористических мероприятий в аэропорту.

https://tjournal.ru/61276-na-ulice-londona-nashli-fleshku-s-dannymi-ob-obespechenii-bezopasnosti-v-aeroportu-hitrou

http://www.bbc.com/news/uk-41792995

По данным издания Sunday Mirror, накопитель обнаружил безработный мужчина. На флешке было 76 папок с 174 документами, которые касались обеспечения безопасности и проведения антитеррористических мероприятий в аэропорту.

https://tjournal.ru/61276-na-ulice-londona-nashli-fleshku-s-dannymi-ob-obespechenii-bezopasnosti-v-aeroportu-hitrou

http://www.bbc.com/news/uk-41792995

Хотел написать, что история из жизни пресмыкающихся и земноводных, но там непонятно кто есть кто. Хакер взломал базу данных хакерского форума, получил данные о пользователях форума, и теперь шантажирует администрацию форума, требуя 50 тыс долларов, иначе он передаст данные о пользователях в правоохранительные органы https://www.bleepingcomputer.com/news/security/hacker-wants-50k-from-hacker-forum-or-hell-share-stolen-database-with-the-feds/

Интересный отчёт у ЛК об исследовании информационной безопасности в приложениях для дейтинга - всевозможные Тиндеры, Мамбы и проч. От перехвата сообщений до де-анонимизации пользователей https://securelist.com/dangerous-liaisons/82803/

2017 October 30

Для любителей паранойи - тут возникло подозрение, что Фейсбук записывает голос пользователя с микрофона устройства, для того, чтобы более лучше показывать этому пользователю рекламу в ФБ. Технических доказательств нет, но совпадения странные, так что верит или не верить этому - на ваше усмотрение. (Написал и поправил шапочку из фольги)

https://www.reddit.com/r/videos/comments/79i4cj/youtube_user_demonstrating_how_facebook_listens/?sort=top

https://goo.gl/NYwnej

https://www.reddit.com/r/videos/comments/79i4cj/youtube_user_demonstrating_how_facebook_listens/?sort=top

https://goo.gl/NYwnej

2017 October 31

Тут у Републики интересное расследование о том, почему ФСБ прицепилась к Телеграму. Мне кажется, просто так от них не отстанут и может закончиться плохо https://goo.gl/jf5wMK

2017 November 01

Если у вас есть бложик на WordPress, то лучше его проапдейтить вышедшим 4.8.3 апдейтом как можно скорее

Вот информация об уязвимости

https://blog.ircmaxell.com/2017/10/disclosure-wordpress-wpdb-sql-injection-technical.html

Вот релиз WP https://wordpress.org/news/2017/10/wordpress-4-8-3-security-release/

Вот информация об уязвимости

https://blog.ircmaxell.com/2017/10/disclosure-wordpress-wpdb-sql-injection-technical.html

Вот релиз WP https://wordpress.org/news/2017/10/wordpress-4-8-3-security-release/

С 1 ноября вступил в силу закон о запрете использования VPN-сервисов и анонимайзеров для доступа к запрещенной в России информации. Владельцам таких сервисов и поисковых систем закон предписывает ограничивать доступ к такой информации. Им дается три дня для ограничения доступа через предлагаемые технические средства и программы к запрещенным сайтам. Список запрещенных ресурсов будет вести Роскомнадзор.

Закон разрешает блокировать сервисы, которые откажутся закрывать доступ к запрещенным сайтам. У анонимайзеров есть три дня на то, что выполнить требования властей. После этого ФСБ и МВД начинают поиск сервисов, нарушающих закон. Роскомнадзор будет проверять, подключался ли анонимайзер к заблокированным сайтам. Если информация подтверждается, что в течение двух дней Роскомнадзор принимает решение о блокировке сервиса.

Для избежания блокировок анонимайзеры должны подключиться к специальной системе Роскомнадзора. Сервисы обязаны предоставить всю информацию о владельце, дать логин, пароли и сетевой адрес для доступа к системе. Новый закон запрещает поисковикам выдавать ссылки на заблокированные страницы.

В законе есть исключения. Документ не распространяется на сервисы, которые используются для шифрования в корпоративных целях, а также на те программы, которые применяются в работе госслужб.

В будушем ответственность владельцев анонимайзеров за нарушения закона могут ужесточить. В Госдуме уже прошел первое чтение законопроект, по которому нарушителям будет грозить штраф до 700 тысяч рублей.

Роскомнадзор говорит, что все популярные VPN-сервисы согласились заблокировать запрещенные сайты. Глава ведомства сказал, что в контакт с властями вступили около 30 анонимайзеров. Александр Жаров упомянул, что в Россию работают «еще сотни тысяч мелких и кустарно написанных VPN». Проверить его слова на практике довольно трудно, потому что какие именно анонимайзеры можно считать популярными, точно не знает никто.

Закон разрешает блокировать сервисы, которые откажутся закрывать доступ к запрещенным сайтам. У анонимайзеров есть три дня на то, что выполнить требования властей. После этого ФСБ и МВД начинают поиск сервисов, нарушающих закон. Роскомнадзор будет проверять, подключался ли анонимайзер к заблокированным сайтам. Если информация подтверждается, что в течение двух дней Роскомнадзор принимает решение о блокировке сервиса.

Для избежания блокировок анонимайзеры должны подключиться к специальной системе Роскомнадзора. Сервисы обязаны предоставить всю информацию о владельце, дать логин, пароли и сетевой адрес для доступа к системе. Новый закон запрещает поисковикам выдавать ссылки на заблокированные страницы.

В законе есть исключения. Документ не распространяется на сервисы, которые используются для шифрования в корпоративных целях, а также на те программы, которые применяются в работе госслужб.

В будушем ответственность владельцев анонимайзеров за нарушения закона могут ужесточить. В Госдуме уже прошел первое чтение законопроект, по которому нарушителям будет грозить штраф до 700 тысяч рублей.

Роскомнадзор говорит, что все популярные VPN-сервисы согласились заблокировать запрещенные сайты. Глава ведомства сказал, что в контакт с властями вступили около 30 анонимайзеров. Александр Жаров упомянул, что в Россию работают «еще сотни тысяч мелких и кустарно написанных VPN». Проверить его слова на практике довольно трудно, потому что какие именно анонимайзеры можно считать популярными, точно не знает никто.

А админам Oracle будет интересно узнать о бэкдорной учётной записи в Oracle Identity Manager.

username: OIMINTERNAL

pwd: (один пробел)

Очень удобно

http://www.oracle.com/technetwork/security-advisory/alert-cve-2017-10151-4016513.html

username: OIMINTERNAL

pwd: (один пробел)

Очень удобно

http://www.oracle.com/technetwork/security-advisory/alert-cve-2017-10151-4016513.html