Size: a a a

2017 August 15

и традиционно "хорошие" новости для пользователей Android. Исследователи обнаружили более 1000 приложений со шпионским софтом семейства SonicSpy, причем многие приложения были официально доступны в Google Play. Приложения с этим трояном могли втихаря записывать аудио, делать фото, совершать звонки и отправлять СМС, ну и еще кучу всякой информации с телефона собирать. как говорится, никогда такого не было, и вот опять! https://blog.lookout.com/sonicspy-spyware-threat-technical-research

2017 August 17

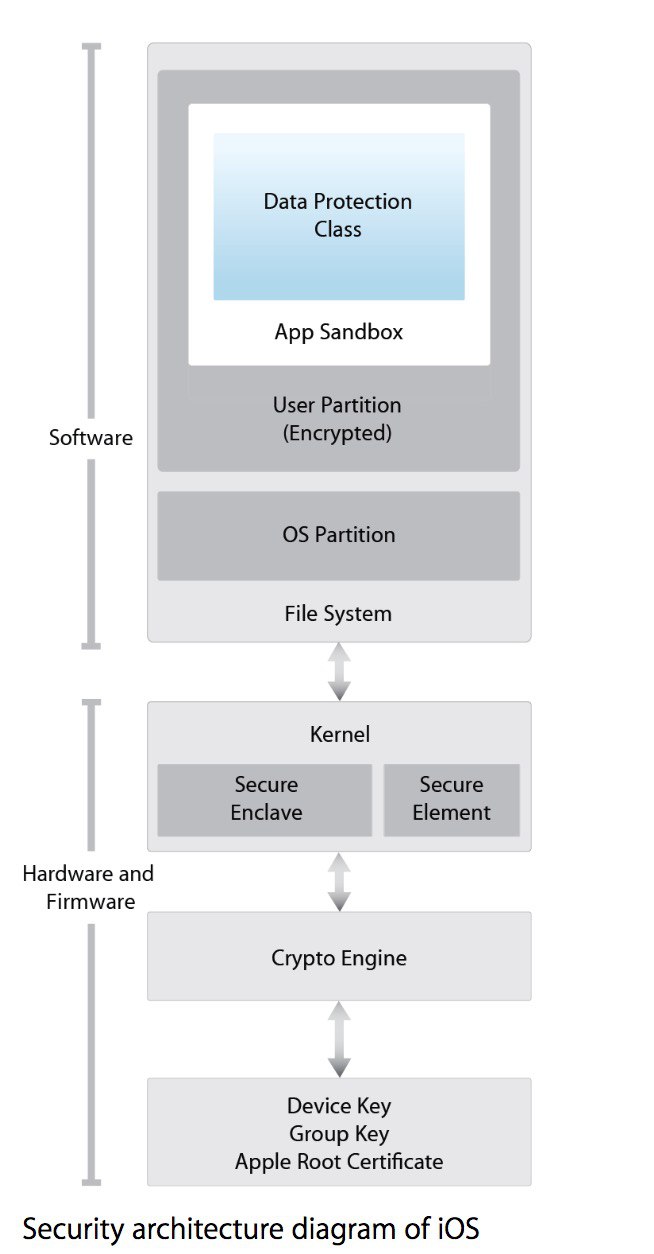

читатель Яков прислал ссылку на iClarifed (http://www.iclarified.com/62025/hacker-decrypts-apples-secure-enclave-processor-sep-firmware), где пишут о том, что хакер @xerub расшифровал прошивку Secure Enclave Processor — хранилища, которое хранит на iOS-устройствах данные об отпечатке пальца. Ключ к прошивке опубликован тут https://www.theiphonewiki.com/wiki/Greensburg_14G60_%28iPhone6,1%29

важно понимать вот что — расшифровка прошивки SEP не означает, что данные ваших отпечатков пальцев внезапно стали доступны всему интернету. Это лишь, так сказать, первый шаг — возможность начать исследование внутренностей SEP, и потенциальных уязвимостей в нем. И, например, при обнаружении таковых, может быть, удастся докопаться до каких-то данных, там хранящихся (а может, и не удастся). Так что точно не нужно поддаваться панике (пока что), и точно не стоит верить статьям из серии "хакеры взломали TouchID и теперь украдут все ваши деньги через Apple Pay"

важно понимать вот что — расшифровка прошивки SEP не означает, что данные ваших отпечатков пальцев внезапно стали доступны всему интернету. Это лишь, так сказать, первый шаг — возможность начать исследование внутренностей SEP, и потенциальных уязвимостей в нем. И, например, при обнаружении таковых, может быть, удастся докопаться до каких-то данных, там хранящихся (а может, и не удастся). Так что точно не нужно поддаваться панике (пока что), и точно не стоит верить статьям из серии "хакеры взломали TouchID и теперь украдут все ваши деньги через Apple Pay"

меня тут обвинили в том, что я намеренно пытаюсь минимизировать потенциальный ущерб от расшифровки SEP. вряд ли человек, прочитавший и не понявший первое сообщение, поймет второе, но все же я сделаю попытку. между расшифровкой прошивки SEP и реальным ущербом для пользователей — пропасть, которую еще надо перейти. "виртуально" её перепрыгнут в первую очередь белки-истерички и современные журналисты-писаки, которые, не разбираясь в теме, накропают линк-бейт "ваши отпечатки пальцев теперь знают все". поэтому пока что я не вижу ущерба для пользователей iOS. В отличие от ситуаций, когда для какой-нибудь, пусть и устаревшей, версии Андроид, на которой все еще сидят сотни миллионов пользователей, находят реальную уязвимость, которая эксплуатируется приложениями, доступными каждому в Google Play. а так — да, никакой разницы. Вообще не понимаю, зачем я это поясняю.

кстати, про iPhone и Touch ID есть более интересная тема. В Штатах уже неоднократно возникали судебные коллизии по поводу разблокировки телефона подозреваемых или преступников. Коллизия заключается в том, что правоохранительные органы или суд не могут заставить вас свидетельствовать против себя — то есть, например, если у вас на телефоне есть какие-то компрометирующие вас данные, то вы имеете право не сообщать пароль к телефону, который вы знаете. А вот отпечаток пальца — это как бы не "знание", и поэтому его применение не считается "свидетельствованием против себя. Поэтому неоднократно были ситуации, когда полиция принуждала задержанных прикладывать палец к сканеру отпечатка пальцев, чтобы разблокировать телефон. У iPhone до этого была фича, что токен touchID регулярно "протухал", поэтому iPhone периодически просит ввести пароль. Другой метод защититься в подобной ситуации — выключить телефон, потому что после рестарта он тоже попросит пароль (и тут опять вступает в действие правило с приобретенными знаниями). Короче, в iOS 11 появился механизм попроще — достаточно быстро нажать 5 раз кнопку питания, чтобы вызвать режим SOS, и, как оказалось, при вызове этого режима телефон перестает принимать touch id и требует ввести пароль. Так, видимо, получится быстрее, чем выключать телефон. Журналисты уже окрестили это "cop button", как механизм защиты от излишне активных полицейских.

2017 August 18

С начала 2016 года система телеметрии ESET зафиксировала 15 млн инцидентов, в которых загрузка вредоносного кода была связана с популярными торрент-приложениями и файлообменными сервисами.

Хакеры используют файлообменные сети для доставки вредоносного ПО двумя способами: компрометируя доверенные торрент-приложения или маскируя вредоносное содержимое в «раздачах».

В частности, в 2016 году злоумышленники атаковали пользователей macOS, взломав сайт торрент-клиента Transmission. Они переработали приложение, включив в его состав вредоносный код.

В апреле 2016 года с сайта Transmission загружался под видом легитимного приложения шифратор KeRanger. Разработчики удалили зараженный дистрибутив уже через несколько часов, но от угрозы пострадали тысячи пользователей. Авторы KeRanger использовали стойкий алгоритм шифрования, что свело к минимуму шансы на восстановление данных.

В августе 2016 года хакеры повторили атаку на сайт Transmission. На этот раз вместе с торрент-клиентом на компьютер устанавливалась вредоносная программа Keydnap, предназначенная для кражи паролей от «Связки ключей iCloud» и удаленного доступа к системе. Команда Transmission удалила опасное приложение с сайта в течение нескольких минут после обращения специалистов ESET.

Не все инциденты связаны с программным обеспечением, существует также риск загрузки вредоносных торрентов. В апреле 2017 года эксперты ESET обнаружили троян Sathurbot, который распространялся таким способом – он скрывался в торрентах с пиратским софтом или фильмом, маскируясь под кодек.

Зараженные Sathurbot компьютеры входили в состав ботнета, который на момент исследования насчитывал 20 000 устройств. Ботнет искал в сети сайты на базе WordPress и взламывал их путем перебора паролей. Скомпрометированные сайты использовались для дальнейшего распространения вредоносных торрентов.

В феврале 2017 года злоумышленники раздавали через торрент-трекеры новый шифратор, замаскированный под Patcher – приложение для взлома Adobe Premiere Pro, Microsoft Office для Mac и другого платного софта. Восстановить зашифрованные файлы невозможно даже в случае оплаты выкупа – в лже-Patcher не предусмотрена функция связи с командным сервером, поэтому у операторов шифратора нет ключа расшифровки.

Хакеры используют файлообменные сети для доставки вредоносного ПО двумя способами: компрометируя доверенные торрент-приложения или маскируя вредоносное содержимое в «раздачах».

В частности, в 2016 году злоумышленники атаковали пользователей macOS, взломав сайт торрент-клиента Transmission. Они переработали приложение, включив в его состав вредоносный код.

В апреле 2016 года с сайта Transmission загружался под видом легитимного приложения шифратор KeRanger. Разработчики удалили зараженный дистрибутив уже через несколько часов, но от угрозы пострадали тысячи пользователей. Авторы KeRanger использовали стойкий алгоритм шифрования, что свело к минимуму шансы на восстановление данных.

В августе 2016 года хакеры повторили атаку на сайт Transmission. На этот раз вместе с торрент-клиентом на компьютер устанавливалась вредоносная программа Keydnap, предназначенная для кражи паролей от «Связки ключей iCloud» и удаленного доступа к системе. Команда Transmission удалила опасное приложение с сайта в течение нескольких минут после обращения специалистов ESET.

Не все инциденты связаны с программным обеспечением, существует также риск загрузки вредоносных торрентов. В апреле 2017 года эксперты ESET обнаружили троян Sathurbot, который распространялся таким способом – он скрывался в торрентах с пиратским софтом или фильмом, маскируясь под кодек.

Зараженные Sathurbot компьютеры входили в состав ботнета, который на момент исследования насчитывал 20 000 устройств. Ботнет искал в сети сайты на базе WordPress и взламывал их путем перебора паролей. Скомпрометированные сайты использовались для дальнейшего распространения вредоносных торрентов.

В феврале 2017 года злоумышленники раздавали через торрент-трекеры новый шифратор, замаскированный под Patcher – приложение для взлома Adobe Premiere Pro, Microsoft Office для Mac и другого платного софта. Восстановить зашифрованные файлы невозможно даже в случае оплаты выкупа – в лже-Patcher не предусмотрена функция связи с командным сервером, поэтому у операторов шифратора нет ключа расшифровки.

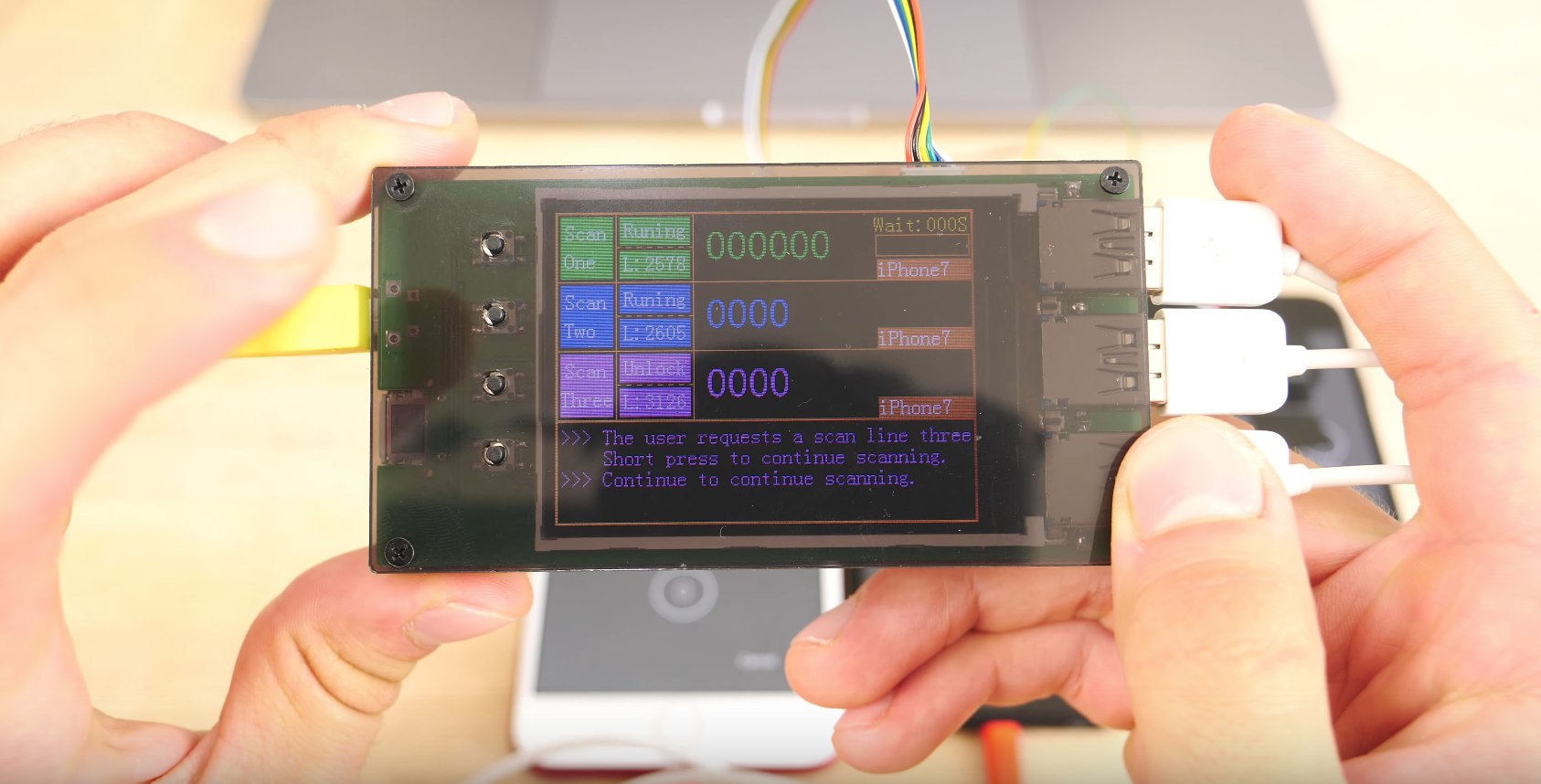

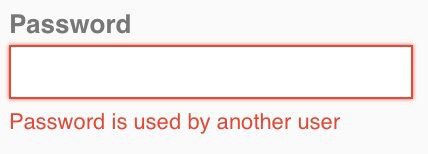

ссылку на интересную лажу в iOS прислал читатель Андрей, за что ему спасибо. Якобы (я сам не проверял) если на телефон установить прошивку в режиме DFU, то система на загрузке попросит ввести пароль (что логично), но при этом у системы не будет активировано ограничение на 10 попыток, и, соответственно, количество попыток ввода пароля может быть неограниченным. Упс. Дальше дело техники и гигиены паролей: если у вас 4-значный цифровой пароль на телефоне, то даже вручную 10 тыс вариантов можно перебрать в течение суток, не говоря уже о том, что есть устройства, позволяющие существенно ускорить этот процесс. Короче, не зря Apple просит при настройке iPhone сделать пароль посложнее; в идеале — буквенно-цифровой, тогда этот метод не поможет злоумышленникам. А вообще лажа, да (хотя я бегло погуглил и что-то не заметил "активного обсуждения в сети", как утверждается в статье). Ну, если будет активно обсуждаться, что Apple, думаю, исправит эту проблему — они обычно на такие вещи достаточно оперативно реагируют. http://click-or-die.ru/2017/08/ios-vulnerable/

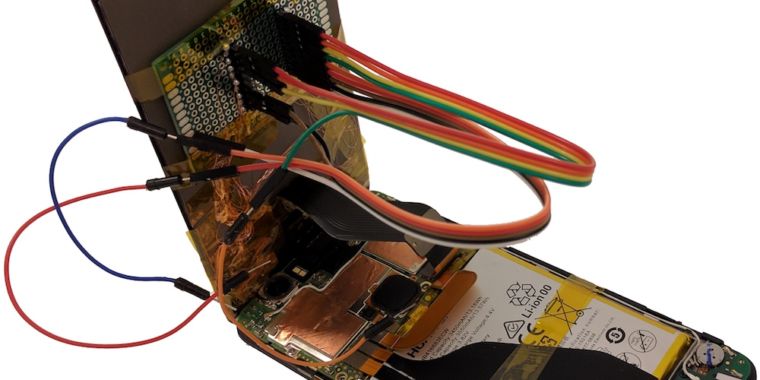

и говоря о безопасности смартфонов. На Арстехнике интересная статья про результаты исследования, в рамках которого специалисты продемонстрировали возможность захвата данных с экрана устройства после установки модифицированного экрана. Представьте себе, что вы разбили экран телефона, пришли его поменять в сервис, а вам там вместо разбитого экрана поставили новенький, целый, но со специальным чипом, который установлен между экраном и системой. и этот чип может собирать данные с экрана, в том числе логи с клавиатуры, даже устанавливать приложения и отправлять собранные данные злоумышленникам. концепт, конечно, но вообще стремно. в рамках этого исследования результат был продемонстрирован на устройствах с Android, но в статье говорится, что iOS тоже может быть уязвима к подобным атакам. лучше не разбивать экран, конечно. статья https://arstechnica.com/information-technology/2017/08/a-repair-shop-could-completely-hack-your-phone-and-you-wouldnt-know-it/, и сам отчет об исследовании https://iss.oy.ne.ro/Shattered.pdf

и еще интересная ссылка от читателя Александра - о взломанных кошельках trezor https://medium.com/@Zero404Cool/trezor-security-glitches-reveal-your-private-keys-761eeab03ff8

Ну и вдогонку про кошелек trezor (как поправляет меня Дмитрий) - апдейт прошивки для кошелька https://blog.trezor.io/fixing-physical-memory-access-issue-in-trezor-2b9b46bb4522

2017 August 19

Короче, про подбор паролей через DFU-восстановление iPhone — это, похоже, какое-то разводилово. нам пишут эксперты из компании Элкомсофт:

"Поменять прошивку без потери данных в DFU насколько я знаю нельзя, а только через iTunes (но для этого уже надо разлочить телефон). Похоже на грандиозный фейк, призванный собирать по $500 баксов с доверчивых покупателей :)"

так что, возможно, лажа никакая не лажа, а красиво закрафченное видео для того, чтобы лучше продавалась коробочка. Неудивительно, что больше нигде эта тема не обсуждается, только журналисты журнализдят друг у друга.

"Поменять прошивку без потери данных в DFU насколько я знаю нельзя, а только через iTunes (но для этого уже надо разлочить телефон). Похоже на грандиозный фейк, призванный собирать по $500 баксов с доверчивых покупателей :)"

так что, возможно, лажа никакая не лажа, а красиво закрафченное видео для того, чтобы лучше продавалась коробочка. Неудивительно, что больше нигде эта тема не обсуждается, только журналисты журнализдят друг у друга.

2017 August 21

на выходных мы продолжали в кулуарах обсуждать тему с брутфорсом паролей на iPhone. Мне написал автор статьи на click-or-die, утверждая, что он сам все пробовал и у него работает. я мониторил прессу и другие источники, и на techcrunch вышла заметка о том, что якобы да, проблема такая существует, но в финальной версии iOS 11 будет исправлена (и якобы уже исправлена после беты 4). https://techcrunch.com/2017/08/18/a-bug-that-let-a-500-password-cracking-box-open-up-iphone-7-is-patched-as-of-ios-11/ Особых комментариев в традиционных security-источниках я как-то не встречал, только осторожные комментарии, что "возможно, это работает на какой-то конкретной комбинациии устройства и версии iOS, и продавец устройств хайпит тему, чтобы побыстрее продать то, что дальше работать не будет". Фраза в статье TechCrunch "нам Apple подтвердила" звучит весьма подозрительно, обычно Apple такие вещи особо не комментирует. Но при этом внезапно, всего лишь спустя неделю после beta 6, сегодня вышла iOS 11 beta 7, в которой, например, Apple могла бы действительно срочно исправить багу (если она существовала), хотя в релиз-ноте к бете я никаких упоминаний про пароли, dfu и восстановление не нашел. Короче, правда, какая-то мутноватая история, но в любом случае лучше не использовать простой 4-значный цифровой пароль, это вообще полезное правило гигиены паролей.

2017 August 22

Б - Безопасность!

Пользователям i{Phone будет полезно знать, что, хотя их любимая платформа и считается более безопасной, но зачастую какие-то данные с телефона начинают сифонить вполне легитимные приложения. Последний скандал — с популярным погодным приложением Accuweather, которое, как оказалось, даже будучи в бекграунде, отправляло на revealmobile.com информацию о местоположении пользователя, информацию о WiFi-роутере, и состояние Bluetooth на данный момент. RevealMobile, конечно же, оказались какими-то рекламщиками, которые собирают данные о пользователях, а потом пытаются продавать эту информацию рекламодателям. "все анонимизировано, блаблабла", но осадок, как говорят, остается. Проблема-то больше в том, что погодное приложение запрашивает доступ к информации о местоположении пользователя под легитимным поводом — показывать правильно погоду и присылать апдейты, а в итоге данные утекают вообще неизвестно куда и непонятно, как на самом деле они потом будут использованы. RevealMobile уже выпустила заявление, что обновленная версия их SDK не будет отправлять данные, если пользователь открыто на это не согласился, но проблема в целом-то более глобальная и многие другие SDK могут делать точно так же, просто мы об этом пока не знаем. https://medium.com/@chronic_9612/advisory-accuweather-ios-app-sends-location-information-to-data-monetization-firm-83327c6a4870

а вот ребята из Лаборатории Касперского рассказывают об интересном трояне для Android, который мало того, что записывает звонки и загружает их на сервера злоумышленников, так еще и пытается воровать данные банковских карт, рисуя свои overlays поверх популярных приложений (в частности, как я понимаю, на скриншотах в статье речь идет о Яндекс.Такси). А в оверлее — поля для данных банковских карт, и оп-оп, данные ушли "куда надо". https://www.kaspersky.com/blog/faketoken-trojan-taxi/18002/

Кстати, о Касперском. Cyberscoop пишет, что ФБР в США уговаривает даже частные компании отказываться от использования продуктов ЛК (это после того, как было принято решение ограничить использование продуктов ЛК в госсекторе). Насколько я помню, у ЛК были достаточно большие планы на американский рынок, но теперь эти большие планы, видимо, накрылись большим медным тазом. Даже предложения Касперского предоставить исходный код продуктов для изучения не принесли результатов. https://www.cyberscoop.com/fbi-kaspersky-private-sector-briefings-yarovaya-laws/

тут появились какие-то слухи об очередной утечке базы данных юзеров Playstation Network, пока без подтверждения. но если что, то лучше все-таки активировать там 2FA, если еще не https://hotforsecurity.bitdefender.com/blog/sony-social-media-accounts-hijacked-as-hackers-claims-to-have-stolen-psn-database-18783.html#new_tab

кстати, о собирании данных и дальнейшей перепродаже их рекламодателям. Пока я был в отпуске, в этом действии засветился популярный VPN-сервис Hotspot Shield — на них подали жалобу в Федеральную Торговую Комиссию, которая должна расследовать поведение этого сервиса. Конечно же, руководство сервиса эти обвинения опровергает. https://www.grahamcluley.com/hotspot-shield-vpn-accused-logging-user-data-selling-advertisers/

2017 August 23

несколько читателей уже прислали мне ссылку про интересную дыру в сервисе trello (которая вроде бы смахивает на фичу, но приводит к неприятным последствиям) — сервис оказался доступным через поиск в Google, что позволяет найти информацию о чужих проектах, которая не является общедоступной http://telegra.ph/Publichnye-doski-Trello-indeksiruyutsya-poiskovikami-08-23

2017 August 24

И снова здравствуйте :) про вчерашнюю новость о Trello мне написали несколько человек, уточнив, что это всё-таки фича, а у досок есть опция приватности, поэтому просто надо быть внимательней при настройках. То есть как всегда виноват человеческий фактор