Size: a a a

2017 July 27

кстати, Motherboard рассказывает еще об одном интересном взломе — в этот раз о взломе автомоек! Короче, сеть автомоек Laserwash не требует человеческого присутствия и может управляться удаленно, с помощью компьютера. В итоге исследователи (читай — хакеры) обнаружили несколько уязвимостей, которое позволяют удаленно заполучить контроль над системами автомойки, и, например, закрыть двери (заблокировав там водителя с машиной), разбрыгивать воду или даже управлять "механической рукой", чтобы стучать по автомобилю. Чувствую, придется мыть машину по старинке, с ведром, тряпкой и шлангом. и вообще страшно будет куда-либо выезжать. https://motherboard.vice.com/en_us/article/bjxe33/car-wash-hack-can-smash-vehicle-trap-passengers-douse-them-with-water

и в качестве бонуса — огромное, техническое, но интересное исследование Broadpwn, той самой уязвимости в чипах Broadcom, из-за которой недавно выходили апдейты для iOS и Android https://blog.exodusintel.com/2017/07/26/broadpwn/

2017 July 28

Несмотря на пятницу, у меня для вас есть, как обычно, интересные ссылки. начнем с привета пользователям Маков. Привет в этом случае поступил от Wikileaks, выложивших очередной набор утекших из ЦРУ инструментов. В частности, там есть информация о проекте Imperial, в рамках которого с помощью уязвимости под названием Achilles можно было заражать dmg-образы дисков под Mac OS 10.6 и 10.7 (я так понимаю, в более поздних версиях это было исправлено). https://wikileaks.org/vault7/document/Achilles-UserGuide/

там же есть и информация о рутките для Mac OS X, под названием SeaPea, позволяющем скрытно запускать другие инструменты. Тоже в старых системах 10.6 и 10.7 https://wikileaks.org/vault7/document/SeaPea-User_Guide/

там же есть и информация о рутките для Mac OS X, под названием SeaPea, позволяющем скрытно запускать другие инструменты. Тоже в старых системах 10.6 и 10.7 https://wikileaks.org/vault7/document/SeaPea-User_Guide/

а для пользователей Android тоже есть интересное — spyware Lipizzan, ворующее почту, СМС, контакты, слушающее звонки, записывающее видео и аудио... короче, полный набор. Массово не распространяется, считается, что его могут использовать для таргетирования конкретных целей. пост на Google об этом липиззане тут https://security.googleblog.com/2017/07/from-chrysaor-to-lipizzan-blocking-new.html

и совсем бонус — слайды о джейлбрейке Apple Watch! Интересно, потому что перечисляются уязвимости, с помощью которых этот джейлбрейк достигается https://speakerdeck.com/mbazaliy/jailbreaking-apple-watch

2017 July 31

у хакеров ничего святого нет! теперь вот пишут, что взломали инфраструктуру HBO (студии, которая делает многие популярные сериалы, в том числе и Игру Престолов), и украли у них 1,5 терабайта информации, среди которой есть еще не вышедшие серии сериалов, а также сценарий 4-ой серии Игры Престолов седьмого сезона (который идет прямо сейчас). Хакеры традиционно вымогают выкуп, чтобы не публиковать эту информацию, HBO вроде как не сгибается. В этом году с похожей историей уже сталкивался Netflix, у которого украли новый сезон Orange is the new black. Никакого особого ущерба от того, что хакеры выложили сезон за пару недель до выхода, Нетфликс не испытал, так что, я думаю, и HBO переживет эту ситуацию. http://ew.com/tv/2017/07/31/hbo-hacked-game-of-thrones/

2017 August 01

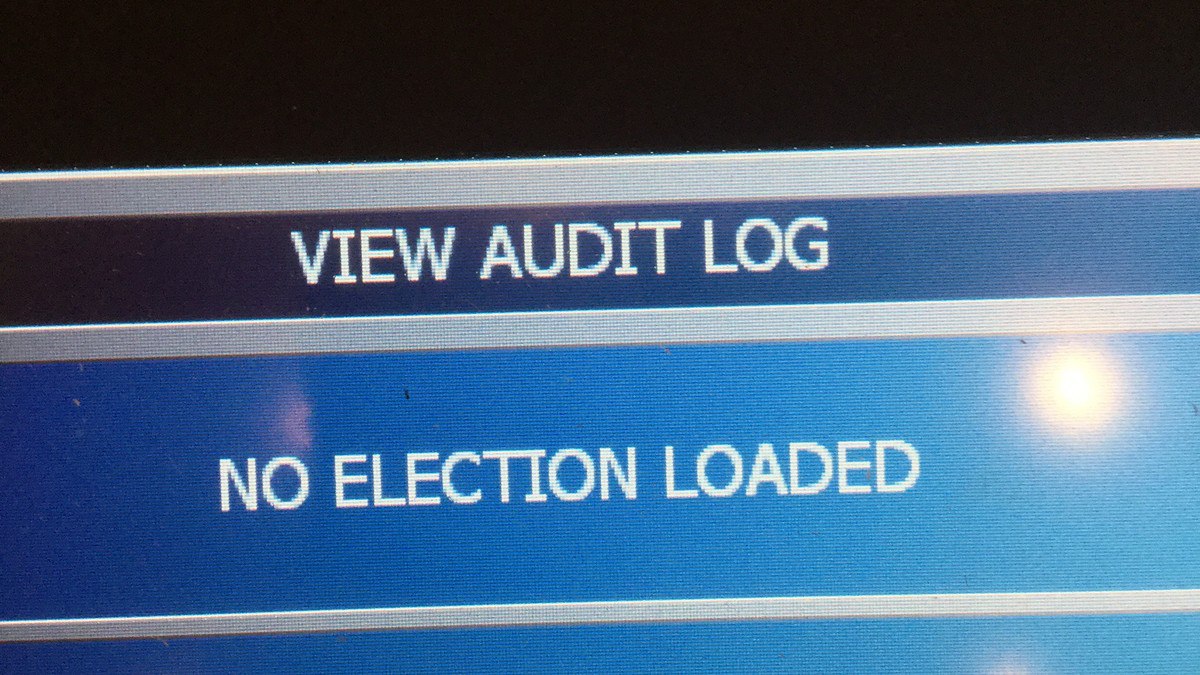

Тут в америце много говорят о том, что во время президентских выборов в прошлом году могли иметь место некие манипуляции с устройствами для подсчета голосов со стороны внешних хакеров (российских, конечно). Прямых доказательств этому нет, расследования со стороны ФБР и других организаций продолжаются. Однако, интересно вот что. На прошедшей на прошлой неделе конференции DEFCON для исследований экспертам были выданы эти самые устройства для голосования, чтобы они могли посмотреть, насколько это все доступно для взломов. Результаты оказались удручающими - там все плохо. Очень плохо. Вот общая статья об этом https://motherboard.vice.com/en_us/article/mba858/at-def-con-i-watched-hackers-take-voting-machines-apart, а вот ссылка, которую прислал читатель Евгений - с информацией об уязвимостях, обнаруженных в этих устройствах для голосования https://blog.horner.tj/post/hacking-voting-machines-def-con-25

И опять все как я люблю: в камерах китайского производителя обнаружены несколько уязвимостей, позволяющих получить доступ к картинке, которую транслирует камера. Причём есть даже поисковик, который позволяет находить такие камеры, и затем, используя обнаруженные уязвимости, подключаться к ним. Пока что обнаружено более 175 тыс таких камер. После таких новостей я Совершенно не чувствую себя луддитом, избегающим всех этих новомодных IoT-устройств http://www.zdnet.com/article/175000-iot-cameras-can-be-remotely-hacked-thanks-to-flaw-says-security-researcher/

2017 August 03

Доброе утро (для кого и не утро, а для кого и не доброе). Трой Хант, автор известного сайта haveibeenpwnd, на котором можно проверить, не засветился ли ваш аккаунт в каких-нибудь утечках пользовательских данных (которых уже набралось на парочку миллиардов), запустил новый интересный сервис. На базе данных об утечках он запустил сервис проверки паролей. Вводите пароль, а сервис вам говорит, был ли такой пароль использован где-либо, откуда впоследствии утекли данные. Например, я проверил свой никнейм (alexmak), и оказалось, что кто-то его использовал в виде пароля, который откуда-то уже слямзили (я бы никогда не стал использовать ник в виде пароля, разумеется, так что это точно не я). Короче, с одной стороны вроде бы полезная штука - позволяет понять, какие пароли могут перебирать злоумышленники для потенциального подбора. А с другой - моя врожденная паранойя говорит мне, что неизвестно, что этот сервис может делать с паролями, которые, например, она в базе не обнаруживает - например, собирать для ещё чего-нибудь. Короче, я бы советовал проверять только те пароли, которые вы точно уже не используете или не собираетесь использовать. Кстати, ВСЮ базу паролей размером в 5,3ГБ (в архиве) можно сразу же и скачать, и, например, использовать в каком-нибудь веб-сервисе: скажем, юзер создаёт пароль, который уже есть в базе, а ему алерт «ты что, дурак? Этот пароль уже вовсю в интернете гуляет, не юзай его, подумой!» ну, в общем, вы понели https://haveibeenpwned.com/Passwords

Ссылка, которую прислал читатель - хорошая общеобразовательная статья об опасностях, которые таят в себе самые обычные IoT-устройства. Без особых откровений, хотя и с интересными примерами, и простым и понятным языком. Хорошо зайдёт под чай-кофе в перерыве https://snob.ru/selected/entry/127630

2017 August 05

Вполне субботняя история о том, как у HBO утекла серия Game of Thrones. Я писал пару дней назад, что HBO основательно хакнули и что там у них умыкнули в процессе - неизвестно. А вчера в интернете появилась серия GoT, которая официально должна выйти только завтра. В итоге оказалось, что серию случайно выложили на публичный сервер партнеры HBO в Индии, а оттуда уже и "понеслась". Короче, хакеры не всегда виноваты http://blog.smartprix.com/got-s07e04-spoils-war-full-episode-leaked-reddit/

2017 August 06

Совершенно какая-то странная история с британским экспертом по информационной безопасности, известным под ником MalwareTech. Он стал очень известным во время эпидемии WannaCry, потому что это именно он нашёл тогда "kill switch" (ссылку на несуществующий домен в коде, зарегистрировав который, он смог остановить распространение вируса). Он был в Лас-Вегасе на конференции DEFCON, где его арестовала ФБР и обвинила в создании банковского трояна Kronos. Интересно, что Kronos впервые засветился то ли в 2014, то году в 2015 году, и считался трояном, написанным русскими хакерами (конечно, кто же ещё?). Но пост на форуме, где анонсировались доступность и начало продаж, был написан ломаным русским языком, с кусками, явно переведенными с помощью какого-то автоматического переводчика. Говорят, что MalwareTech признал своё авторство в Kronos и теперь ему грозит многолетнее тюремное заключение. Более того, ещё и пошли слухи, что kill switch в WannaCry он не просто так внезапно быстро нашёл, так что история мутноватая, но интересная.

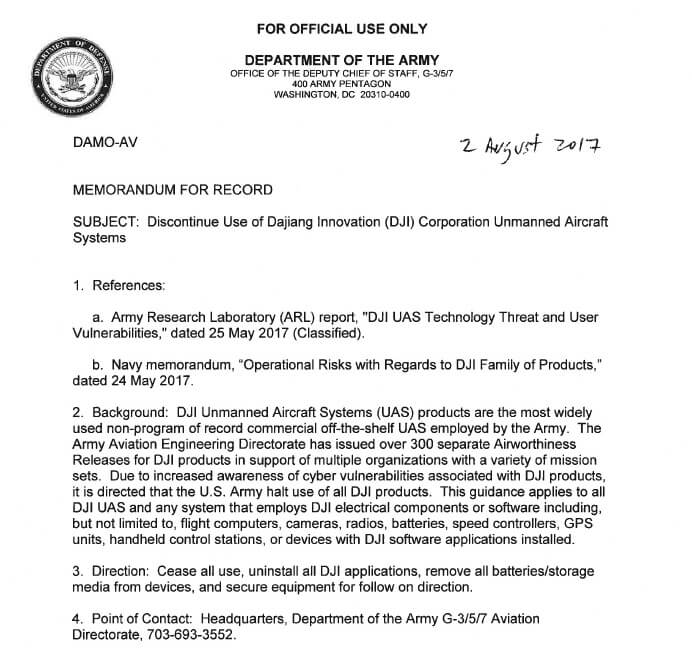

А тем временем в армии США запретили использование дронов DJI. Основание - опасения в информационной безопасности таких дронов, произведённых китайской компанией. Везде враги, везде! https://www.suasnews.com/2017/08/us-army-calls-units-discontinue-use-dji-equipment/

2017 August 08

Эту неделю обновления будут нерегулярными, так как редакция канала в виде меня улетела в отпуск, но помните, что информация все равно остается опасносте! Об этом сейчас хорошо в курсе HBO, которая борется с вымогателями, взломавшими её сеть и украдшими полтора терабайта данных. Недавно вымогатели (требующие, кстати, порядка 50-60 млн долл выкупа) опубликовал 3,5ГБ из украденных данных, где среди переписки топ-менеджеров и описания инфраструктуры сети компании обнаружились персональные данные актеров из сериала Игры Престолов. Весело там у них сейчас, поди https://www.theguardian.com/technology/2017/aug/08/game-of-thrones-stars-personal-details-leaked-hbo-hackers-demand-ransom

2017 August 11

И снова здравствуйте! У меня закончилась активная фаза отпуска, и я снова с вами, и вместе со мной - самые свежие новости из мира информационной опасносте. Поскольку интересных ссылок за время отсутствия меня накопилось много, то я их сразу скопом набросаю:

1. Новейшие рекомендации о создании паролей для разных сервисов. Если вы не доверяете менеджерам паролей, то следование этим рекомендациям - лучшее, что можно придумать. И ни в коем случае не покупайте записные книжки для хранения паролей ;) https://geektimes.ru/post/291907/

2. В git обнаружена и исправлена критическая уязвимость, налетай, качай, исправляй! http://marc.info/?l=git&m=150238802328673&w=2

3. Ирония: в утилите, которая утверждает, что с её помощью можно украсть чей-то пароль от Фейсбука, обнаружился троян, ворующий пароли у того, кто пытается подобрать пароль от ФБ https://techcrunch.com/2017/08/10/facebook-password-stealing-software-comes-packed-with-a-trojan-that-steals-your-passwords/

4. Вот это мегатема, и ссылку на информацию об этом мне прислало сразу несколько читателей. Исследователи закодировали в ДНК информацию, которая позволяет получить контроль над компьютером, который разбирает и анализирует ДНК. Специально сконфигуриванная последовательность данных в ДНК при расшифровке использует известные уязвимости в стандартном ПО, используемом для работы с ДНК, и позволяет захватить контроль над ним. Вот где будущее, блин - смычка биологической и компьютерной информации. Вот так чихнёшь потом на компьютер, и заразишь его вирусом-вымогателем. Настоящий киберпанк. http://boingboing.net/2017/08/10/computer-viruses.html

5. И моя любимая история за последние несколько дней - о том, как ФБР поймала вымогателя ню-фотографий у подростков в интернете. Чувак находил подростков, рассказывал им, что у него есть их фото в обнаженном виде (полученные, например, от бойфренда жертвы), и требовал прислать новые, а то он старые в интернете опубликует. В итоге ФБР послала ему видео со специальным DRM-кодом, и когда он попробовал авторизоваться для воспроизведения видео, его реальный IP-адрес был отправлен в ФБР. Так его и вычислили. История с деталями - по ссылке https://arstechnica.com/tech-policy/2017/08/how-the-fbi-used-a-booby-trapped-video-to-id-a-sextortion-suspect-on-tor/

1. Новейшие рекомендации о создании паролей для разных сервисов. Если вы не доверяете менеджерам паролей, то следование этим рекомендациям - лучшее, что можно придумать. И ни в коем случае не покупайте записные книжки для хранения паролей ;) https://geektimes.ru/post/291907/

2. В git обнаружена и исправлена критическая уязвимость, налетай, качай, исправляй! http://marc.info/?l=git&m=150238802328673&w=2

3. Ирония: в утилите, которая утверждает, что с её помощью можно украсть чей-то пароль от Фейсбука, обнаружился троян, ворующий пароли у того, кто пытается подобрать пароль от ФБ https://techcrunch.com/2017/08/10/facebook-password-stealing-software-comes-packed-with-a-trojan-that-steals-your-passwords/

4. Вот это мегатема, и ссылку на информацию об этом мне прислало сразу несколько читателей. Исследователи закодировали в ДНК информацию, которая позволяет получить контроль над компьютером, который разбирает и анализирует ДНК. Специально сконфигуриванная последовательность данных в ДНК при расшифровке использует известные уязвимости в стандартном ПО, используемом для работы с ДНК, и позволяет захватить контроль над ним. Вот где будущее, блин - смычка биологической и компьютерной информации. Вот так чихнёшь потом на компьютер, и заразишь его вирусом-вымогателем. Настоящий киберпанк. http://boingboing.net/2017/08/10/computer-viruses.html

5. И моя любимая история за последние несколько дней - о том, как ФБР поймала вымогателя ню-фотографий у подростков в интернете. Чувак находил подростков, рассказывал им, что у него есть их фото в обнаженном виде (полученные, например, от бойфренда жертвы), и требовал прислать новые, а то он старые в интернете опубликует. В итоге ФБР послала ему видео со специальным DRM-кодом, и когда он попробовал авторизоваться для воспроизведения видео, его реальный IP-адрес был отправлен в ФБР. Так его и вычислили. История с деталями - по ссылке https://arstechnica.com/tech-policy/2017/08/how-the-fbi-used-a-booby-trapped-video-to-id-a-sextortion-suspect-on-tor/

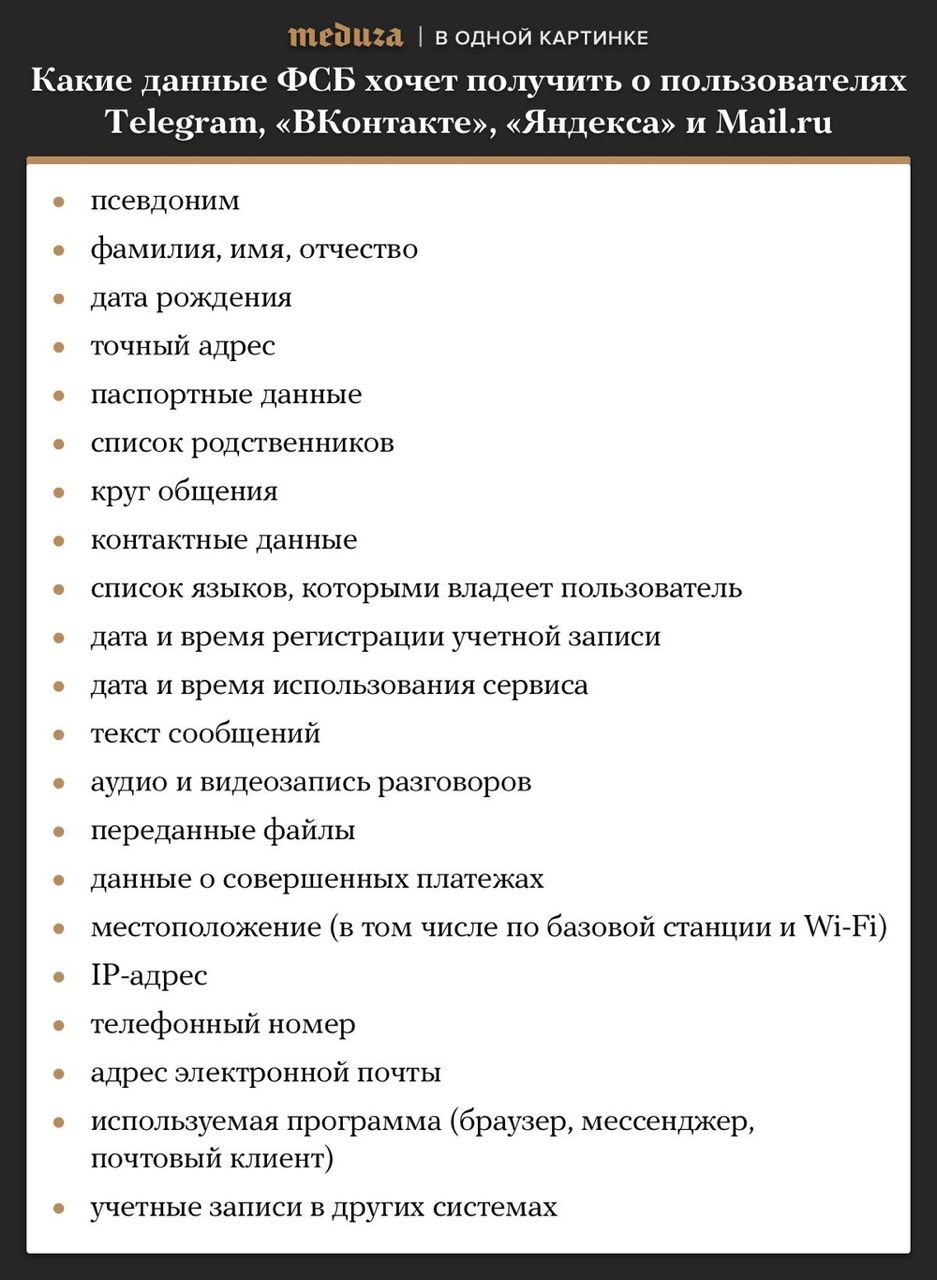

И традиционно не очень хорошие новости для жителей Российской Федерации

2017 August 15

все как я люблю в мире IoT — производитель "умных" замков выпустил апдейт прошивки, которая установилась на замки, после чего они перестали открываться или закрываться. и после этого еще люди у меня спрашивают, как это я, человек из IT-отрасли, могу избегать IoT-устройств. Как там было в Советском Союзе — кто работал на мясокомбинате, тот колбасу не покупает? Так и с IoT :) https://arstechnica.com/information-technology/2017/08/500-smart-locks-arent-so-smart-anymore-thanks-to-botched-update/

очень полезная и, главное, написанная простым языком ссылка от Electronic Frontier Foundation (EFF, организация, которая часто выступает в защиту журналистов и экспертов по информационной безопасности), о том, как избежать фишинговых атак (точнее, конечно, как избежать того, чтобы стать жертвой атаки) https://ssd.eff.org/en/module/how-avoid-phishing-attacks

для гиков будет интересным анализ тулзов BothanSpy и Gyrfalcon — инструментов ЦРУ по взлому SSH https://www.ssh.com/ssh/cia-bothanspy-gyrfalcon

кстати, про IoT. вот еще интересный документ с исследованием возможностей взломов медицинских гаджетов, имплантируемых пациентам. Ладно там замкам прошивку сломали, а если это кардиостимулятор? а дальше там начнутся искусственные почки с подключением к WiFi или еще что-нибудь в этом роде, а хакеры ведь не дремлют http://sine.ni.com/cs/app/doc/p/id/cs-17466