Size: a a a

2017 November 22

кстати, среди этих сайтов в том числе и Яндекс, например

а еще мне тут пишут, что этот механизм сохранения введенного текста и движений мышкой у Яндекса встроено прямо в я.метрику, и поэтому наверняка куча сайтов в России это делает.

мне тут пишут "но это же легальный сервис у Яндекса". речь-то как раз не столько о том, насколько легально или нелегально включение такой технологии в метрику, а о том, что сайты, сохраняющие данные пользователя, а) не сообщают пользователю об этом, а у юзеров ожидания, что пока он не нажал "submit", никаких данных сайт не собирает из форм, и б) сайты не раскрывают, что они с этой информацией делают. и в) все это сохраняется не просто в виде анонимной коллективной аналитики, а в виде session replay данных, как будто кто-то стоит у вас за спиной и наблюдает, что вы делаете на сайте. при желании сайты могут и идентифицировать вас лично, и связать эти воспроизведения сессий с вашей реальной личностью. как по мне, та еще крипота.

2017 November 23

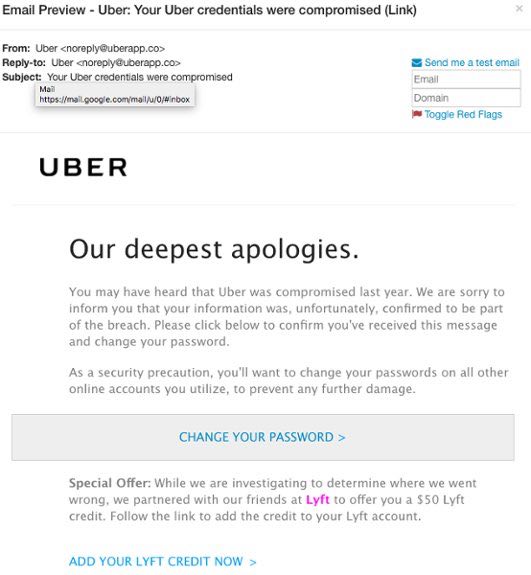

Ожидаемо, но после новостей про взлом Убера пошли фишинговые атаки на эту тему. Берегите там себя!

2017 November 24

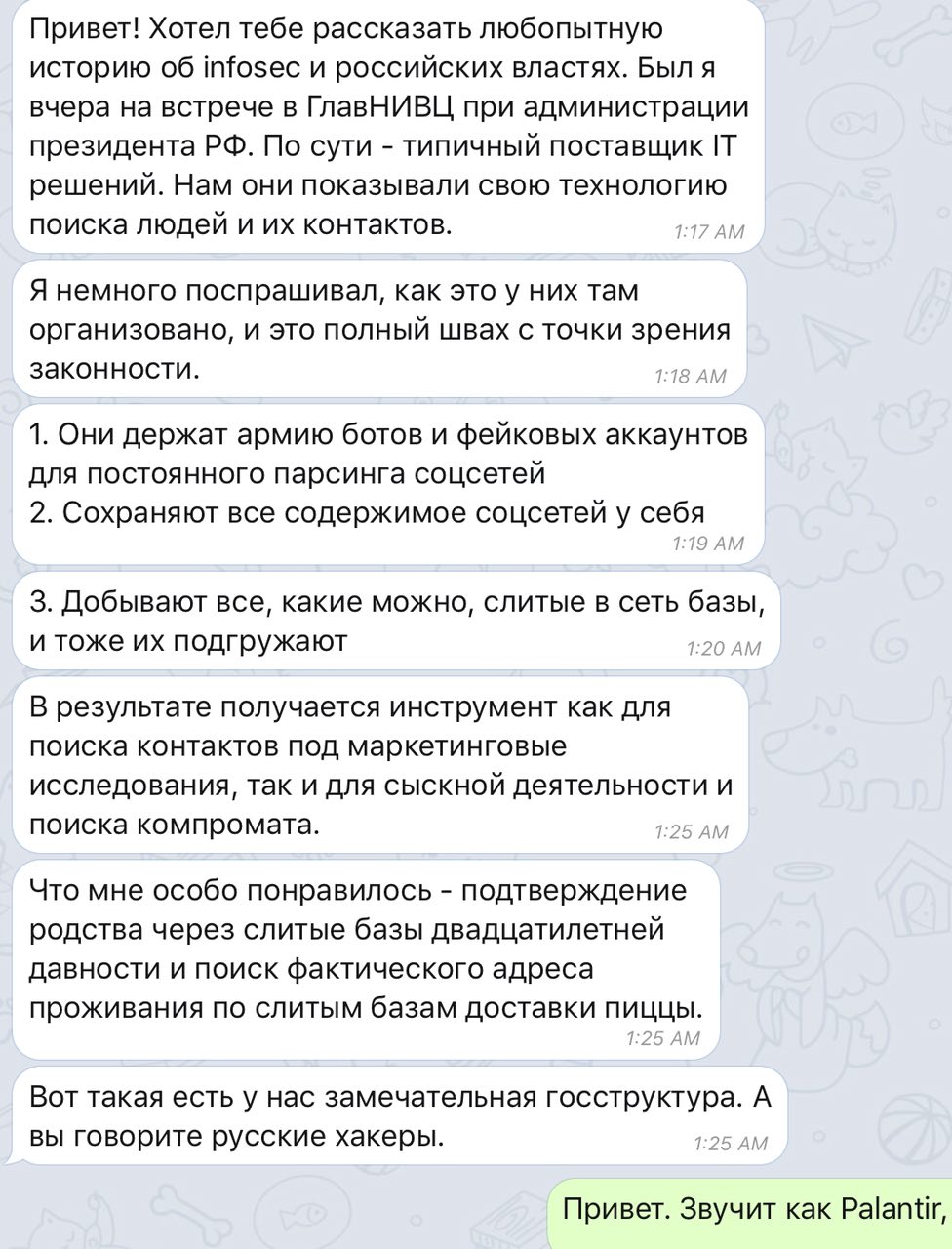

Если вам вдруг было мало информации для паранойи о слежке, вот вам ещё - это мне тут пишут. Берегите себя!

2017 November 25

Если у вас была учетная запись на Imgur, то вы уже должны были получить письмо счастья от них. В 2014 году сайт компании взломали и украли примерно 1.7 миллиона пользовательских записей, включая имейлы и пароли. Так что если был аккаунт, то:

1. Сменить пароль на Imgur

2. Сменить пароль там, где использовалась такая же связка логин-пароль, так как база пользователей уже доступна в интернете.

https://blog.imgur.com/2017/11/24/notice-of-data-breach/

1. Сменить пароль на Imgur

2. Сменить пароль там, где использовалась такая же связка логин-пароль, так как база пользователей уже доступна в интернете.

https://blog.imgur.com/2017/11/24/notice-of-data-breach/

2017 November 28

А красиво - на видео видно, как угонщики автомобиля с помощью некоего ретранслятор сигнала получают сигнал с ключа, который лежит дома, и открывают и угоняют машину http://www.bbc.com/news/av/uk-42132804/relay-crime-theft-caught-on-camera

Вьетнамские товарищи, продемонстрировавшие несколько недель назад, как они могут обманывать Face ID с помощью некой напечатанной на 3Д принтере маски, снова в новостях, и демонстрируют на видео маску второго поколения, которая тоже смогла обмануть Face ID. В этот раз видео немного более убедительно, на нем авторы завели новый Face ID и тут же разблокировали маской iPhone X. На этом видео мне странным показался момент, когда он подносил телефон к маске - там явно нужна некая точность для положения телефона, чтобы напечатанная маска сработала.

Ценность такого видео (и уровень доверия к нему) выросли бы существенно, если бы они продемонстрировали процедуру производства маски, чтобы понять реальный уровень опасности для пользователей Face ID. Но в целом нового мы узнали не очень много:

- то, что Face ID не даёт 100% гарантии по защите блокировки телефона (на данный момент)

- скорей всего, усилий по производству такой маски требуется немало, даже если создатели говорят, что «материалы стоят 200 долл»

- если у них уже есть ваш телефон и ваше высококачественное фото для производства маски, то надежность Face ID - не самая большая ваша проблема.

- опять же, 5 неудачных попыток с маской - и телефон попросит пароль. 48 часов (пока производится маска) и телефон попросит пароль.

- по-настоящему мотивированные злоумышленники могли снять отпечаток пальца и напечатать его так, чтобы обмануть Touch ID. Но мы почему-то не слышали о постоянных взломах устройств.

В общем, ничего нового и ничего ужасного, но, к сожалению, это не остановит множество журналистов, охотящихся за кликами, написать каких-нибудь клик-бейтов по этому поводу.

https://www.youtube.com/watch?v=rhiSBc061JU

Ценность такого видео (и уровень доверия к нему) выросли бы существенно, если бы они продемонстрировали процедуру производства маски, чтобы понять реальный уровень опасности для пользователей Face ID. Но в целом нового мы узнали не очень много:

- то, что Face ID не даёт 100% гарантии по защите блокировки телефона (на данный момент)

- скорей всего, усилий по производству такой маски требуется немало, даже если создатели говорят, что «материалы стоят 200 долл»

- если у них уже есть ваш телефон и ваше высококачественное фото для производства маски, то надежность Face ID - не самая большая ваша проблема.

- опять же, 5 неудачных попыток с маской - и телефон попросит пароль. 48 часов (пока производится маска) и телефон попросит пароль.

- по-настоящему мотивированные злоумышленники могли снять отпечаток пальца и напечатать его так, чтобы обмануть Touch ID. Но мы почему-то не слышали о постоянных взломах устройств.

В общем, ничего нового и ничего ужасного, но, к сожалению, это не остановит множество журналистов, охотящихся за кликами, написать каких-нибудь клик-бейтов по этому поводу.

https://www.youtube.com/watch?v=rhiSBc061JU

2017 November 29

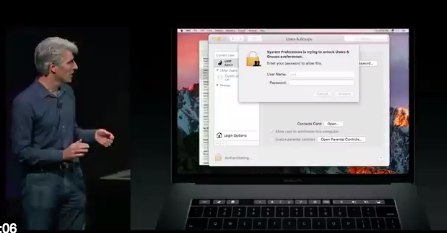

Ого тут Apple лоханулась! Как пишет товарищ в твиттере, в Мак можно залогиниться рутом, если ввести пользователя root с пустым паролем и кликнув на кнопку login несколько раз.

https://twitter.com/lemiorhan/status/935578694541770752

Временный воркараунд для защиты - отключить пользователя root, инструкция здесь https://support.apple.com/en-ie/HT204012

https://twitter.com/lemiorhan/status/935578694541770752

Временный воркараунд для защиты - отключить пользователя root, инструкция здесь https://support.apple.com/en-ie/HT204012

Ещё один воркараунд - установить пользователю root пароль - Workaround until patched: Open /System/Library/CoreServices/Applications/Directory Utility. Edit -> Enable Root User. Edit -> Change Root Password... to change the password to something else. Leave root user enabled.

Также пишут, что фокус с рутом не работает в последней бете - это macOS 10.13.2 beta 5. Но если не хотите ставить бету, то лучше завести пароль пользователю root (некоторые пишут, что отключение root не помогает)

так, поскольку тема с дырой в macOS и пользователем root, как оказалось, еще может быть эксплуатирована удаленно, то лучше всего всетаки задать пароль пользователю root, и внимательно следить, чтобы никто к вашему компьютеру не прикасался и не подключался.

Change the root password

Choose Apple menu () > System Preferences, then click Users & Groups (or Accounts).

Click lock icon, then enter an administrator name and password.

Click Login Options.

Click Join (or Edit).

Click Open Directory Utility.

Click lock icon in the Directory Utility window, then enter an administrator name and password.

From the menu bar in Directory Utility, choose Edit > Change Root Password…

Enter a root password when prompted.

Choose Apple menu () > System Preferences, then click Users & Groups (or Accounts).

Click lock icon, then enter an administrator name and password.

Click Login Options.

Click Join (or Edit).

Click Open Directory Utility.

Click lock icon in the Directory Utility window, then enter an administrator name and password.

From the menu bar in Directory Utility, choose Edit > Change Root Password…

Enter a root password when prompted.

Для любителей терминала (совет от читателя Игоря):

Spotlight -> Terminal -> sudo passwd

enter you password

enter new password for root user

confirm new password

Spotlight -> Terminal -> sudo passwd

enter you password

enter new password for root user

confirm new password

Если интересно, то вот по ссылке есть подробное объяснение, почему баг с рутом вообще происходит (за ссылку спасибо читателю)

https://objective-see.com/blog/blog_0x24.html

https://objective-see.com/blog/blog_0x24.html

Не рутом единым! Специалисты «Лаборатории Касперского» обнаружили в Google Play 85 вредоносных приложений, которые воровали данные пользователей, необходимые для входа во «ВКонтакте».

https://securelist.ru/ugony-prodolzhayutsya/88118/

https://securelist.ru/ugony-prodolzhayutsya/88118/

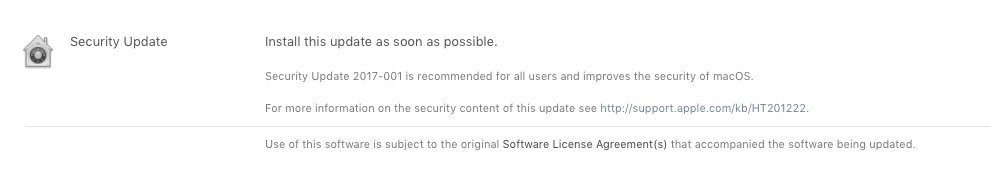

Вышел хотфикс для macOS 10.13 High Sierra, исправляющий ошибку с пользователем root. Рекомендуется к немедленной установке. Доступен для релизных билдов, для беты пока что не видно.