Size: a a a

2017 May 13

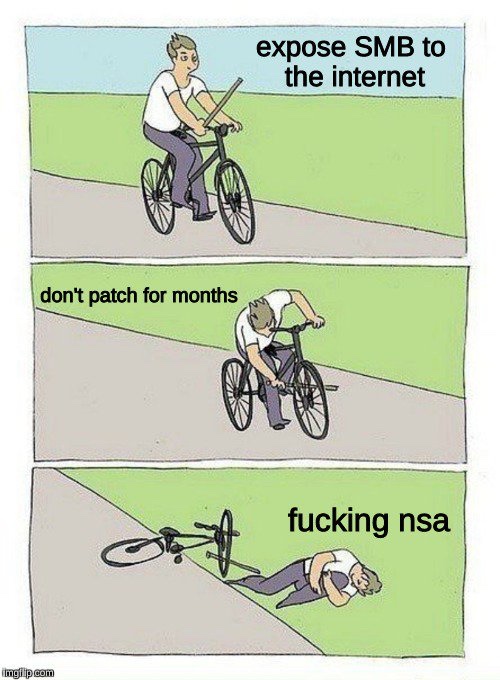

то есть еще раз: для атаки на госпитали, и даже на МВД РФ используется ransomware Wcry 2.0, оно же известное как WannaCrypt или WannaCryptor. Это улучшенная версия, которая использует уязвимость, известную как ETERNALBLUE. Эта уязвимость была опубликована в рамках слитых файлов NSA хакерской группой Shadow Brokers и исправлена в апдейте MS17-010, который вышел в марте https://technet.microsoft.com/en-us/library/security/ms17-010.aspx Кто его не поставил — сам виноват.

Тут вот еще отличная коллекция всей собранной на последний момент актуальной информации о Wcry https://gist.github.com/rain-1/989428fa5504f378b993ee6efbc0b168

Привет. Я все ещё о Wcry. Есть хорошие новости:

1. Распространение червя удалось заблокировать. В коде нашли домен, к которому якобы должен был обращаться Wcry для остановки распространения (так называемый kill switch), но он оказался незарегистрированным. После того, как эксперт по безопасности, ведущий твиттер @malwaretech, зарегистрировал этот домен на себя (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com), и распространение Wcry прекратилось.

2. Для пользователей более старых систем Windows, которые уже не поддерживаются Microsoft (и в марте не получили патча, закрывающего уязвимость), Microsoft таки сжалилась и выпустила апдейт. Так что если у вас Win XP/8/2003, вам сюда. https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Теперь плохие новости:

1. По мнению экспертов, наличие такого kill switch в коде указывает, возможно, на то, что это был всего лишь пробный запуск, поэтому радоваться пока что рано.

Измени пару строк в коде - и можно начинать опять.

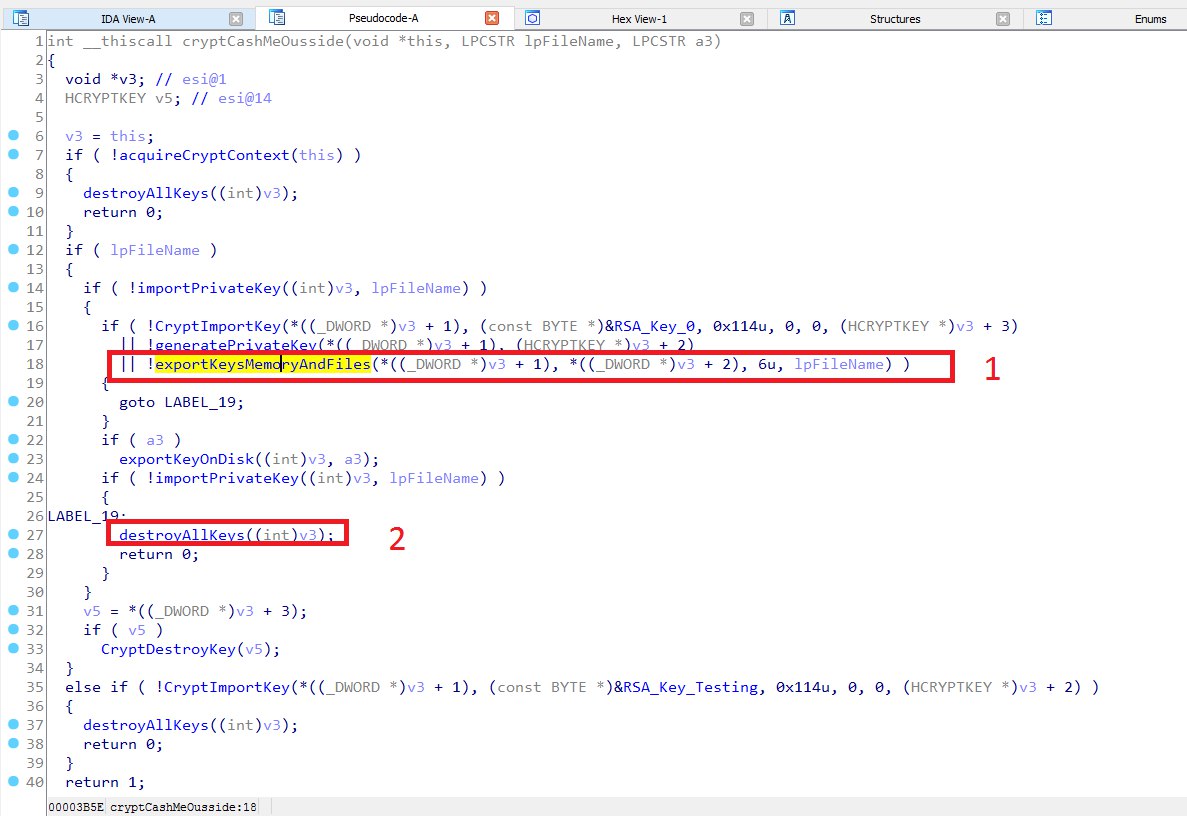

2. Более того, структура червя такая, что код, отвечающий за распространение, хорошо отделен от кода заражения, и легко можно подложить другой payload и применить отличающийся вектор атаки.

3. Апдейты, которые выпустила Microsoft, это хорошо, но помните, кто вчера пострадал? Многие из тех, кто не поставил апдейты, выпущенные в марте! Сейчас, конечно, у большинства ленивых админов подгорит и они всё-таки поставят апдейты, но в мире все равно останется масса компьютеров, уязвимых даже к этой (не говоря о других) атаке. Будущее для компьютерной инфраструктуры выглядит очень неприглядно - дальше будет хуже.

1. Распространение червя удалось заблокировать. В коде нашли домен, к которому якобы должен был обращаться Wcry для остановки распространения (так называемый kill switch), но он оказался незарегистрированным. После того, как эксперт по безопасности, ведущий твиттер @malwaretech, зарегистрировал этот домен на себя (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com), и распространение Wcry прекратилось.

2. Для пользователей более старых систем Windows, которые уже не поддерживаются Microsoft (и в марте не получили патча, закрывающего уязвимость), Microsoft таки сжалилась и выпустила апдейт. Так что если у вас Win XP/8/2003, вам сюда. https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Теперь плохие новости:

1. По мнению экспертов, наличие такого kill switch в коде указывает, возможно, на то, что это был всего лишь пробный запуск, поэтому радоваться пока что рано.

Измени пару строк в коде - и можно начинать опять.

2. Более того, структура червя такая, что код, отвечающий за распространение, хорошо отделен от кода заражения, и легко можно подложить другой payload и применить отличающийся вектор атаки.

3. Апдейты, которые выпустила Microsoft, это хорошо, но помните, кто вчера пострадал? Многие из тех, кто не поставил апдейты, выпущенные в марте! Сейчас, конечно, у большинства ленивых админов подгорит и они всё-таки поставят апдейты, но в мире все равно останется масса компьютеров, уязвимых даже к этой (не говоря о других) атаке. Будущее для компьютерной инфраструктуры выглядит очень неприглядно - дальше будет хуже.

Вот уже пишут, что появился апдейт к Wcry, который игнорирует домен для killswitch. Так что кто не поставил апдейт - сам виноват https://twitter.com/kennwhite/status/863350389793533952

2017 May 14

и снова здравствуйте. пока вы там еще не все уснули, небольшой апдейт про Wcry.

После того, как вчера зарегистрировали домен с killswitch для самого первого варианта и с ним наступило затишье, появилось еще несколько вариантов червя, причем некоторые имели тоже "встроенный" killswitch, но с другими доменами (их тоже зарегистрировали и эти варианты "умерли"), но, говорят, есть уже вариант и без killswitch, то есть его невозможно "убить", зарегистрировав домен, к которому обращался бы червь.

Ожидание среди экспертов такое, что затишье сейчас из-за выходных, поскольку многие корпоративные компьютеры выключены, а вообще с понедельника может начаться не меньше, а то и больше волна заражений. http://thehackernews.com/2017/05/wannacry-ransomware-cyber-attack.html

В любом случае, рекомендация ставить обновления никуда не девается, это самый надежный вариант защиты. Еще можно в Windows отключить поддержку SMBv1, потому что иначе на непропатченной машине заражение происходит в течение пары минут (см видео https://twitter.com/hackerfantastic/status/863461225346347012/video/1).

Забавно, что кто-то написал бота, который монитор bitcoin-кошельки, на который должны поступать выплаты с выкупом. На данный момент туда поступило 123 платежа на общую сумму 35 тысяч долларов. Но, кстати, рекомендация экспертов безопасности — не платить, потому что никакой гарантии, что в ответ вы получите информацию для расшифровки файлов, нет. Вроде есть отзывы, что ответы приходили, но вообще, как я понимаю, там "живой" оператор отвечает, и учитывая масштабы эпидемии, не факт, что у него хватит времени всем ответить. А может, он и просто решит не отвечать. Так что апдейты и осторожность — ваше все.

После того, как вчера зарегистрировали домен с killswitch для самого первого варианта и с ним наступило затишье, появилось еще несколько вариантов червя, причем некоторые имели тоже "встроенный" killswitch, но с другими доменами (их тоже зарегистрировали и эти варианты "умерли"), но, говорят, есть уже вариант и без killswitch, то есть его невозможно "убить", зарегистрировав домен, к которому обращался бы червь.

Ожидание среди экспертов такое, что затишье сейчас из-за выходных, поскольку многие корпоративные компьютеры выключены, а вообще с понедельника может начаться не меньше, а то и больше волна заражений. http://thehackernews.com/2017/05/wannacry-ransomware-cyber-attack.html

В любом случае, рекомендация ставить обновления никуда не девается, это самый надежный вариант защиты. Еще можно в Windows отключить поддержку SMBv1, потому что иначе на непропатченной машине заражение происходит в течение пары минут (см видео https://twitter.com/hackerfantastic/status/863461225346347012/video/1).

Забавно, что кто-то написал бота, который монитор bitcoin-кошельки, на который должны поступать выплаты с выкупом. На данный момент туда поступило 123 платежа на общую сумму 35 тысяч долларов. Но, кстати, рекомендация экспертов безопасности — не платить, потому что никакой гарантии, что в ответ вы получите информацию для расшифровки файлов, нет. Вроде есть отзывы, что ответы приходили, но вообще, как я понимаю, там "живой" оператор отвечает, и учитывая масштабы эпидемии, не факт, что у него хватит времени всем ответить. А может, он и просто решит не отвечать. Так что апдейты и осторожность — ваше все.

2017 May 15

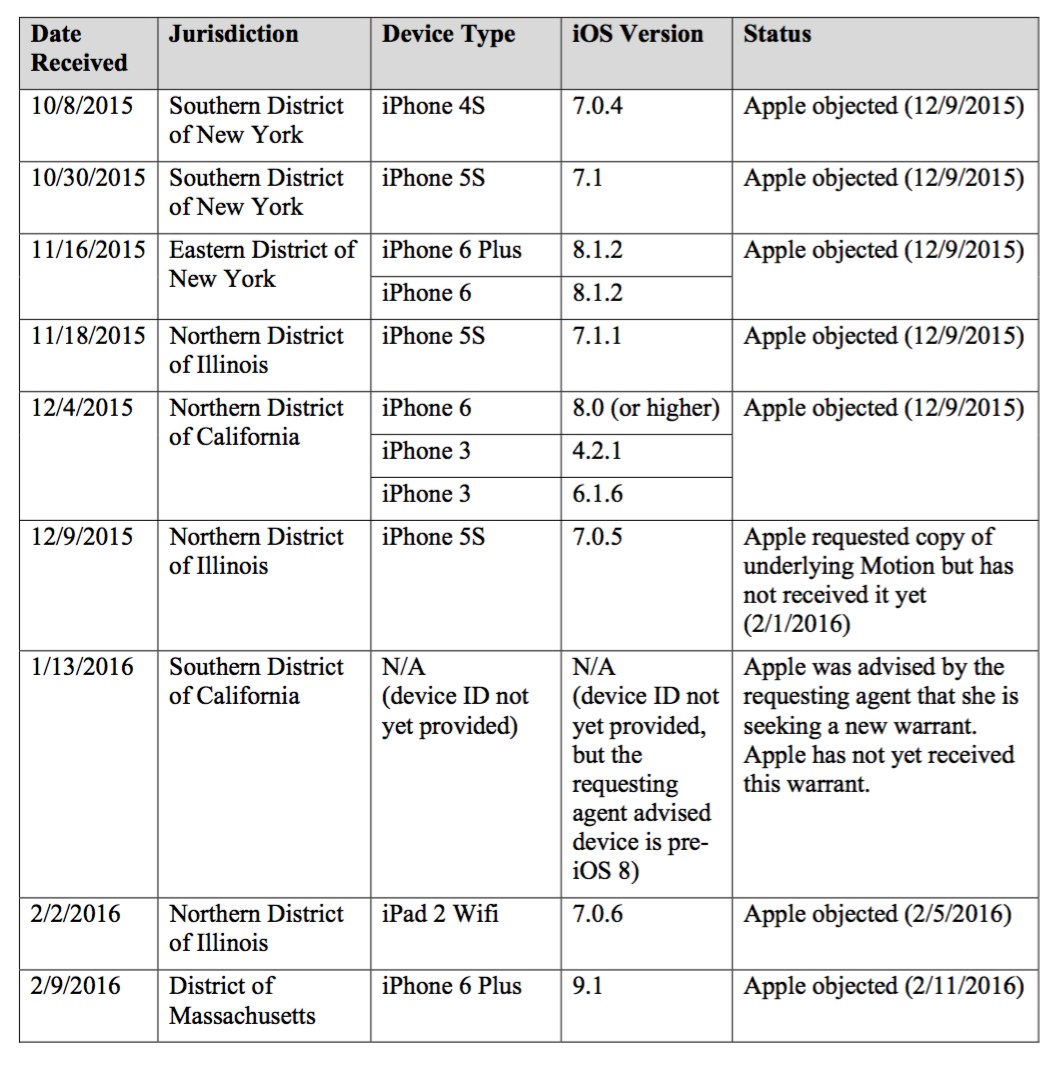

вообще вся эта тема с Wcry в очередной раз вскрыла серьезную проблему: когда органы вроде Агентства Национальной Безопасности находят уязвимость в ПО или устройстве, они не делятся этой информацией с производителем или разработчиком, а оставляют эту информацию себе, для того, чтобы "взламывалось лучше". В итоге потом эта иформация утекает, как стало с ETERNALBLUE, она попадает к злоумышленникам, и мы имеем то, что имеем. В прошлом году, когда Apple бодалась с ФБР, я писал (https://alexmak.net/blog/2016/03/29/battle-won/):

Существует подписанное в 2010 году администрацией Президента Обамы описание некоего процесса под названием “vulnerabilities equities process“, согласно которому правительственные организации и их контракторы должны делиться информацией об обнаруженных компьютерных уязвимостях с производителями программного обеспечения и устройств (тут, конечно, на слове “должны” может быть смешно). Логика процесса достаточно проста: если правительство обнаружило серьезную уязвимость, которая может быть использована для взлома, например, iPhone, эта же уязвимость может быть обнаружена и злоумышленниками, которые могут использовать ее для незаконной деятельности. Так что раскрытие подобной информации правительственными организациями — это важная часть по обеспечению безопасности страны и ее граждан. Для того, чтобы правительственная организация, обнаружившая уязвимость, могла сообщить ее частной компании (как Apple), следует провести специальное заседание Национального Совета Безопасности, где NSA, ФБР, МинЮст и прочие заинтересованные стороны должны обсудить, стоит или не стоит делиться этой информацией. Однако, “так получилось”, что очень часто этот совет принимает решение сохранить информацию об уязвимости в тайне, поэтому информации о том, о каких уязвимостях там идет речь и что с этими данными происходит, нет. EFF судилась с правительством по этому поводу, но тоже ничего не добилась, кроме “урезанной” копии документа, описывающего этот процесс

Microsoft, конечно, сейчас радостно за эту тему ухватилась и давай винить во всех бедах пользователей именно АНБ, требуя большего участия со стороны госорганов в борьбе с такими кибератаками: https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#sm.00000xl4qcz818edarjiw7w28w6qj АНБ, однако, тоже можно понять, у них свои KPI по их задачам. Так что, я думаю, вряд ли внезапно что-то резко изменится. Зато, если в очередной раз кто-то начнет требовать от разработчиков ПО встраивать бэкдоры в свой софт, то вся эта история с утечкой уязвимостей и их публикацией станет хорошим аргументом в споре

Существует подписанное в 2010 году администрацией Президента Обамы описание некоего процесса под названием “vulnerabilities equities process“, согласно которому правительственные организации и их контракторы должны делиться информацией об обнаруженных компьютерных уязвимостях с производителями программного обеспечения и устройств (тут, конечно, на слове “должны” может быть смешно). Логика процесса достаточно проста: если правительство обнаружило серьезную уязвимость, которая может быть использована для взлома, например, iPhone, эта же уязвимость может быть обнаружена и злоумышленниками, которые могут использовать ее для незаконной деятельности. Так что раскрытие подобной информации правительственными организациями — это важная часть по обеспечению безопасности страны и ее граждан. Для того, чтобы правительственная организация, обнаружившая уязвимость, могла сообщить ее частной компании (как Apple), следует провести специальное заседание Национального Совета Безопасности, где NSA, ФБР, МинЮст и прочие заинтересованные стороны должны обсудить, стоит или не стоит делиться этой информацией. Однако, “так получилось”, что очень часто этот совет принимает решение сохранить информацию об уязвимости в тайне, поэтому информации о том, о каких уязвимостях там идет речь и что с этими данными происходит, нет. EFF судилась с правительством по этому поводу, но тоже ничего не добилась, кроме “урезанной” копии документа, описывающего этот процесс

Microsoft, конечно, сейчас радостно за эту тему ухватилась и давай винить во всех бедах пользователей именно АНБ, требуя большего участия со стороны госорганов в борьбе с такими кибератаками: https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#sm.00000xl4qcz818edarjiw7w28w6qj АНБ, однако, тоже можно понять, у них свои KPI по их задачам. Так что, я думаю, вряд ли внезапно что-то резко изменится. Зато, если в очередной раз кто-то начнет требовать от разработчиков ПО встраивать бэкдоры в свой софт, то вся эта история с утечкой уязвимостей и их публикацией станет хорошим аргументом в споре

Ладно, пора сделать перерыв с Wcry. Вот, например, ссылка, которую прислал читатель Егор, о том, сколько всякой информации можно почерпнуть из Whatsapp через веб-браузер https://www.lorankloeze.nl/2017/05/07/collecting-huge-amounts-of-data-with-whatsapp/

2017 May 16

И снова здравствуйте! ух у меня накопилось интересных ссылок для вас, и практически все — не о Wcry. Продолжая, например, тему с WhatsApp: по сети бродит ссылка типа на whatsapp.com, но на самом деле в домене используется кирилический символ, и как результат — те, кто кликнул на ссылку, получают себе на компьютер рекламный вирус в виде расширения для Chrome. Короче, а) не надо кликать на что попало, б) пора бы уже браузерам показывать предупреждение, если в домене встречаются кирилические символы https://www.reddit.com/r/technology/comments/6b9fxq/fake_whatsappcom_uses_шһатѕаррcom_to_draw_users/

кстати, о мессенджерах. Вчера появились слухи о том, что в России планируют заблокировать Телеграм https://www.vedomosti.ru/technology/articles/2017/05/15/689967-administratori (так что если вдруг многие из вас внезапно отвалятся от канала, оставшиеся будут знать, почему это произошло). Я хотел еще вчера об этом написать, но ждал какого-то подтверждения или опровержения. Роскомнадзор сегодня не то, чтобы "отрицает", но сказал, что это слухи, а слухи они не комментируют https://republic.ru/posts/82938, что, в общем-то, может служить как подтверждением слухов, так и опровержением. Впрочем, Ведомости узнали о том, что РКН с Телеграмом таки связывался, запросил у них информацию, а за непредоставление ответа обещал блокировку. Так что приготовтесь там, на всякий случай. После блокировок Line и WeChat в России Телеграм вполне может стать следующим https://www.vedomosti.ru/technology/articles/2017/05/16/690045-roskomnadzor-ugrozhaet-zakrit-telegram

И, говоря о блокировках, нельзя не упомянуть тот факт, что в Украине законодательно запретили деятельность Яндекса, Мейл.ру, Вконтакте и 1С. Ну как запретили — закон президент подписал, но механизмов блокировок ресурсов все равно нет. Так что переход бухгалтеров на счеты, а пользователей на VPN откладывается на неопределенное время. Как сказал Сережа Петренко, бывший директор Яндекс-Украина, все, кто имели отношение к этому указу — "охуевшие идиоты". В целом, конечно, я даже с ним согласен. https://lb.ua/news/2017/05/16/366388_poroshenko_vvel_deystvie_sanktsii.html

Немного удаляясь от темы блокировок. Например, авиакомпания United, нашумевшая в этом году в новостях "добровольной эвакуацией пассажира", оказалась на прошлой неделе в неприятной ситуации, так как кто-то из сотрудников опубликовал в интернете коды доступа в кокпиты самолетов компании, что, как вы понимаете, подвергает безопасности сами полеты. Проблему, конечно, быстро исправили, перепрограммировав все кодовые замки, но осадочек остался

Сервис DocuSign, который используется для подписи электронных документов, был взломан на прошлой неделе. Сами документы, хранящиеся в сервисе, не были затронуты, а вот адреса пользователей (как минимум, части пользователей) злоумышленникам достались. https://trust.docusign.com/en-us/personal-safeguards/ Однако, злодеи на этом не остановились: они использовали полученные адреса для рассылки фишинговой атаки, пытаясь таким образом "выдурить" еще и пароли пользователей от сервиса. Так что по ссылке там выше инструкция о том, что делать с этим фишингом

и, кстати, еще о взломах. Помните, пару недель назад я рассказывал, что какие-то хакеры взломали инфраструктуру студии, делавшей фильмы и сериалы для различных студий, получили доступ к 10 сериям нового сезона "Orange is the new black", шантажировали Neflix, угрожая опубликовать их в торрентах, ничего не получили и таки опубликовали сериал. Теперь похожая история с Disney и очередной серией "Пиратов Карибского моря", которая должна выйти 26 мая в кинотеатрах. Все то же самое: у пиратов есть копия, они требуют выкуп, иначе они угрожают выпустить фильм в интернет. (Дисней тоже угрожает выпустить фильм, только в прокат). Тоже мне, в общем, нашли предмет для торга. https://www.yahoo.com/news/disney-blackmailed-over-apparent-movie-hack-reports-004010011.html

2017 May 17

Информация часто бывает опасносте просто потому что пользователи не думают о последствиях. Mastercard Serbia в ФБ пригласили пользователей показывать содержимое своей сумочки, с каким-то там призом. Разумеется, пользователи ломанулись выкладывать фотки со своими кредитками, не скрывая номер и прочие данные. Странно, что в Мастеркард изначально не додумались предупредить пользователей не делать этого. http://svedic.org/programming/mastercard-serbia-asked-ladies-to-share-fb-photos-of-among-other-things-their-credit-card

2017 May 18

Привет! Несколько дней назад я писал, что Мак-пользователям нужно быть осторожней, потому что в популярном приложении Handbrake обнаружился вирус https://t.me/alexmakus/1123. Так вот, нашлась и жертва этого вируса - разработчик компании Panic (известной продуктами Transmit, Coda и другими), которому не повезло, потому что он как раз в те несколько дней, пока Handbrake был заражен, скачал его, и в итоге с его Мака украли данные, которых было достаточно, чтобы украсть исходные коды продуктов компании. Он честно рассказывает, как это произошло и что последовало дальше (у них вымогали выкуп за то, чтобы не публиковать утёкшие материалы, они отказались платить, а теперь преступника ищет ФБР). Так что если вы мак-юзер и пребываете в плену мифа, что Wcry вас не затрагивает и вы в безопасности, подумайте ещё раз https://panic.com/blog/stolen-source-code/

В качестве бонуса - статья с техническим разбором того, как работает вредоносное ПО Proton.B, тот самый троян, с помощью которого украли данные у разработчика Panic - как ставится, как работает и как заметает следы https://www.cybereason.com/labs-proton-b-what-this-mac-malware-actually-does/

между тем, в России начали применять новейший антивирус против Wcry — святую воду! Патриарх Кирилл освятил компьютеры в МВД с целью защиты от всяких бесов и вымогательских зловредов. Предполагается, что поставки этого вида антивируса будут налажены в 220 стран по всему миру в ближайшее время https://heatst.com/tech/russias-secret-weapon-against-ransomware-virus-holy-water/

а вот интересное видео, как обманывают сканер отпечатка пальца в iPhone с помощью напечатанного дубликата отпечатка проводящими чернилами. Конечно, паниковать не стоит, никто никогда не даст гарантии, что сканер отпечатка пальца невозможно обмануть, просто нужно не забывать, что снять качественный отпечаток пальца у потенциальной жертвы не так-то просто (по крайней мере, пока что) https://www.youtube.com/watch?v=3hF83bZ2_0E&feature=youtu.be&a

2017 May 19

Если среди вас или ваших знакомых есть те, кто заразился Wcry, то вот полезная ссылка (прислал читатель Артем, за что ему спасибо!) на тулзу, которая при определенном стечении обстоятельств и везении позволяет расшифровать файлы без оплаты выкупа https://blog.comae.io/wannacry-decrypting-files-with-wanakiwi-demo-86bafb81112d