Size: a a a

2017 April 05

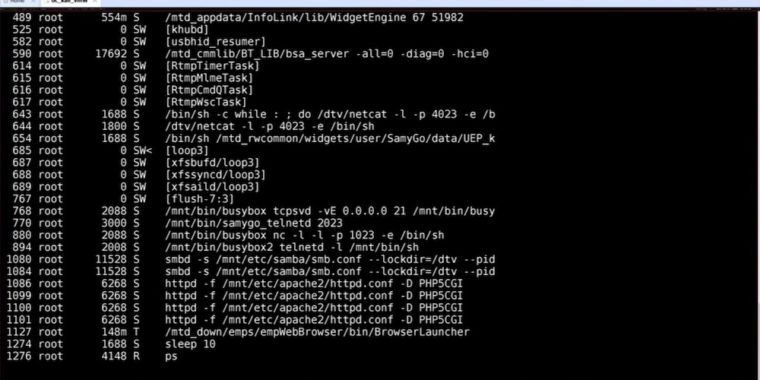

в фильмах, где террористы захватывают мир, часто применяется прием, когда злодеи (впрочем, это могут быть и инопланетяне, например), каким-то образом перехватывают сигнал телеэфира и транслируют на все телевизоры в мире свой месседж. Так вот, с появлением smart TV такая тема становится куда реальней, чем кажется. Тут исследователи продемонстрировали эксперимент, при котором в транслируемый телесигнал с помощью специального устройства "подмешивается" специальный зловредный шум. А дальше, путем эксплуатации известных уязвимостей в СмартТВ Самсунг злоумышленник может получить полный удаленный контроль над телевизором, включая доступ к микрофону и камере телевизора. причем исследователи допускают, что подобные уязвимости могут присутствовать и в телевизорах других производителей. чето чем дальше, тем страшнее жить. Там по ссылке есть часовое видео с техническими деталями презентации https://arstechnica.com/security/2017/03/smart-tv-hack-embeds-attack-code-into-broadcast-signal-no-access-required/

2017 April 06

И снова здравствуйте! Я как-то прохлопал тот факт, что в начале недели вышло обновление iOS 10.3.1. А теперь стала появляться информация о том, почему так срочно Apple понадобилось выпускать этот апдейт. На самом деле в iOS он исправляет уязвимость (внимание!) на адаптере WiFi, которая позволяла запускать вредоносный код прямо на WiFi-чипе. Вот информация о содержимом апдейта 10.3.1 https://support.apple.com/en-us/HT207688. А тут по ссылке — детальный разбор самой уязвимости на чипе Broadcom, если вам нужны дополнительные детали. https://googleprojectzero.blogspot.tw/2017/04/over-air-exploiting-broadcoms-wi-fi_4.html Проблема в том, что уязвимость затрагивает не только пользователей iOS, но и пользователей Android. К сожалению, для владельцев телефонов с Android у меня плохие новости: если для телефонов Nexus/Pixel Google вроде как выпустила исправление в рамках апрельского патча (я так и не понял по описанию, то ли он уже вышел, то ли только запланирован https://source.android.com/security/bulletin/2017-04-01), то для остальных моделей телефонов когда такой патч дойдет — вообще неизвестно. Чтобы понимать масштабы катастрофы: используя эту уязвимость на чипе Broadcom, который, похоже, используется практически везде, злоумышленники, настроив специальным образом WiFi-сеть, могут получить полный контроль над устройством. Пока что единственный способ избежать такой атаки (а они будут, учитывая доступность информации об уязвимости и отставание многих телефонов с Android в плане апдейтов безопасности) — отключить WiFi на телефоне, что, конечно же, большинство пользователей делать не станет. Так что берегите там себя, да (ну и по возможности выбирайте более безопасные платформы смартфонов) :)

2017 April 07

Здравствуйте! Сегодня пятница, и как бы мне не хотелось сказать "только хорошие новости", но новости сегодня разные. Вот, например, хорошая! Вы же помните историю про "компьютерных террористов", которые шантажировали Apple массовым удалением устройств у пользователей iCloud? Они должны были сегодня (7 апреля) привести свою угрозу в исполнение, но, похоже, из этих угроз получился только пшик. У Троя Ханта, автора сайта haveibeenpwnd.com, который трекает всякие утечки пользовательских данных, вышло отличное исследование по материалам данных о том, откуда взялись эти угрозы про 500 миллионов потенциальных жертв. Если вкратце, то, по сути, это компиляция из предыдущих утечек из сервисов типа MySpace, Lastfm, Evony, и других, а никакого взлома систем Apple, разумеется, не было. Потенциально могут пострадать только те пользователи, у которых используется тот же пароль, что и в этих сервисах, откуда уже утекли данные о пользовательских записях, и при этом не активирована двухфакторная авторизация. Короче, можно расслабить булки. https://www.troyhunt.com/heres-where-the-apple-accounts-hackers-are-threatening-to-wipe-came-from/

а если среди вас остались пользователи ЖЖ, то вам будет интересно узнать детали нового пользовательского соглашения, которое сервис заставляет заключать с пользователями, которые все еще зачем-то используют эту платформу. По ссылке — достаточно детальный анализ нового соглашения, после прочтения которого хочется немедленно его сжечь (соглашение и ЖЖ) https://rublacklist.net/27266/

в качестве вечернего чтения могу предложить вам отчет компании McAffee об угрозах в интернете за март 2017 года (сам отчет — апрельский). Из него вы можете узнать много интересного про ботнет Mirai, включая её архитектуру и как организовываются атаки, а также дефолтные пароли многих IoT устройств. Но, кроме этого, из этого отчета можно узнать, что в 2016 году количество вредоносного ПО для Мака выросло на 744% (примерно 460 тыс "обнаружений"). Прежде чем бежать в панике покупать антивирус, полезно будет узнать, что практически всё из этого "роста" — это adware, то есть особого вреда, кроме попыток показать рекламу, не приносит. Для сравнения, всего, по оценкам McAffee, в 2016 году было зарегистрировано более 600 млн обнаружений вредоносного ПО — это чтобы понимать масштаб в случае с Маком. https://www.mcafee.com/us/resources/reports/rp-quarterly-threats-mar-2017.pdf

2017 April 08

вчера ночью злоумышленники получили контроль над системой управления сиренами в Далласе, которые предупреждают о торнадо. Полтора часа 156 сирен радовали звуками местных жителей. Такие дела.

2017 April 10

и снова здравствуйте. возможно, я вам уже надоел этой историей про хакеров, шантажировавших Apple массовым удалением устройств через iCloud, но надо закрыть гештальт. они же обещали 7 апреля устроить всем апокалипсис, а когда он не наступил, то эти чуваки в твиттере (https://twitter.com/turkcrimefamily/status/850450732780318720) продемонстрировали якобы факт оплаты выкупа ссылкой на биткойн-транзакцию (https://blockchain.info/tx-index/239423668). Правда, эксперты по биткойнам, посмотрев на эту ссылку, сказали, что это все фигня и на самом деле это информация о некой внутренней транзакции, и никто им выкуп на самом деле не платил (то есть, похоже, они сами себе перевели деньги, чтобы, так сказать, "сохранить лицо"). Короче, вся история закончилась не просто пшиком, а еще и фарсом. http://www.pcworld.com/article/3188511/security/the-icloud-hackers-bitcoin-ransom-looks-like-a-fake.html

а еще в конце прошлой недели сразу две компании опубликовали информацию об уязвимости в Microsoft Office, которая позволяет с помощью специально подготовленного HTML-файла, замаскированного под RTF-файл, получить возможность установить вредоносное ПО на компьютер. (вот пост у FireEye https://www.fireeye.com/blog/threat-research/2017/04/acknowledgement_ofa.html) Уязвимость присутствует практически во всех версиях Microsoft Office, и пока что Microsoft не выпустила обновления с исправлением этой дыры (речь идет о версии Office для Windows, так как уязвимость связана с функцией Windows Object Linking and Embedding (OLE), которая отсутствует в версии для Мак). Пока не вышел апдейт, рекомендации пользователям Windows не открывать неизвестные файлы Office, пришедшие откуда попало, а также активировать режим Protected View в Office.

ну и традиционно "хорошие" новости из мира IoT устройств. Читатели этого канала наверняка помнят историю с бот-сетью Mirai, которая заражала различные IoT-устройства, а потом с её помощью устроили самую массированную DDoS-аттаку в интернете (в конце прошлого года). С тех пор исходный код Mirai был опубликован, и, благодаря стараниям некоторых разработчиков, мутировал в BrickerBot. Распространяясь через тот же вектор, что и Mirai (то есть через Telnet), BrickerBot в итоге пытается просто убить устройство, чтобы оно перестало работать навсегда — гадит в память, отключает таймстэмпы TCP, ограничивает ядро одним поток, а потом пытается удалить весь код на устройстве (то, что эксперты называют Permanent Denial of Service, PDoS) — когда устройство больше не будет работать никогда. как страшно жыть. https://security.radware.com/ddos-threats-attacks/brickerbot-pdos-permanent-denial-of-service/

2017 April 11

Поскольку за последние сутки никого не хакнули и не произошло крупных утечек, то вот вам комический случай. В Штатах ушел в отставку губернатор штата Алабама, которого обвиняют в нецелевом использовании избирательного фонда и интрижке со своим заместителем (женского пола). но забавно в этой истории другое. Ему на работе выдали iPhone и iPad, настроенные на один из тот же "корпоративный" Apple ID. Так этот баран отдал жене iPad — мол, типа, на, пользуйся. Но не учел, что iMessage-переписка с любовницей, которую он вел с iPhone, благодаря синхронизации Apple ID через iCloud, приходила и на iPad, поэтому её видела жена (теперь уже бывшая). Более того, в какой-то момент этот баран вообще послал жене сообщение, адресованное любовнице. Представляю каково ей было получить сообщение "я люблю тебя, Ребекка" (хотя жену зовут вовсе не Ребекка). Короче, мораль такова, что а) нужно быть внимательней, и б) лучше жене все-таки не изменять. https://www.buzzfeed.com/jimdalrympleii/alabamas-governor-has-been-arrested-and-is-expected-to

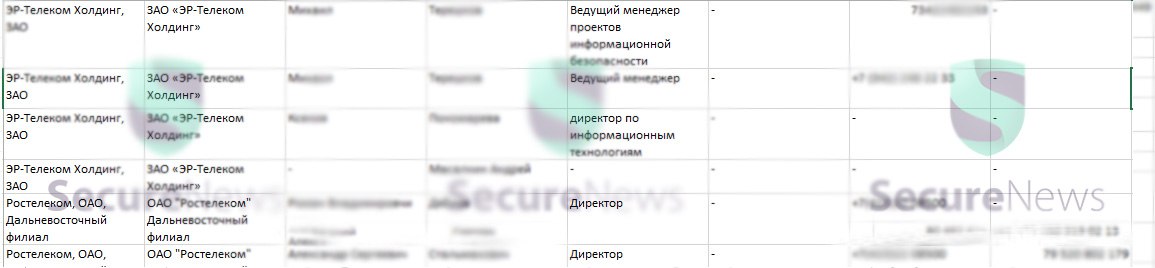

А в Испании проклятые пендосы арестовали гражданина России Петра Левашова. Вначале были слухи, что он причастен к взлому сервера демократической партии США, но потом оказалось все прозаичнее — он управлял ботнетом Kelihos (с миллионами компьтеров под Windows), ответственной за рассылку спама и распространение вредоносного ПО. Съездил, называется, в отпуск в Испанию... https://www.cyberscoop.com/doj-kelihos-botnet-peter-levashov-severa/

Хотя про отсутствие утечек я немного погорячился. Хакерская группировка пару дней назад выложила на GitHub коллекцию уязвимостей, которыми якобы пользуется NSA для получения информации несанкционированными методами. так навскидку выглядит, однако, что там свалка старого барахла для древних и малоиспользуемых систем https://github.com/x0rz/EQGRP

2017 April 12

кто бы мог подумать, что в канале про информационную безопасность будет новость про IKEA? Во-первых, IKEA выпустила свой набор "умных" лампочек — набор из бриджа, лампочек и приложения для смартфонов, с помощью которого этими лампочками можно управлять. В лучших традициях Икеи продукт назван непроизносимым набором букв, напоминающих латинские — TRÅDFRI (http://www.ikea.com/us/en/catalog/products/90353361/). Моя первая реакция была "а эти-то куда полезли? очередные потенциальные участники ботнетов из лампочек, ага". НО НЕ ТУТ-ТО БЫЛО. Эксперты проанализировали решение IKEA и оно оказалось на удивление безопасным. Минимум портов наружу (никаких TCP, только два UDP-порта), никаких API для удаленного доступа, весь локальный трафик шифруется, авторизация только при локальном доступе к устройству, а обновления прошивки подписаны. Короче, именно Икея продемонстрировала, как можно создавать достаточно безопасные IoT устройства, и остается надеяться, что другие IT компании будут брать пример со шведской мебельной компании. http://mjg59.dreamwidth.org/47803.html

2017 April 14

тот случай, когда сапожник оказался без сапог. есть такая компания InfoWatch, которую организовала бывшая жена Евгения Касперского — Наталья Касперская. Компания специализируется на информационной безопасности, предлагая услуги по защите корпоративной информации, и тут такая незадача — инсайдер слил базу данных клиентов компании, с персональными данными и коммерческими предложениями. УПС https://tproger.ru/news/infowatch-leak/

несколько дней назад я писал о том, что злоумышленники взломали систему управления сиренами в Далласе и запустили ночью все 156 сирен, предупреждающих о торнадо https://t.me/alexmakus/1077. оказалось, что это результат не компьютерного взлома. сирены управляются по радио-каналу, и злоумышленники использовали некую уязвимость в этой системе радио-управления (очевидно, каким-то образом раскусив, какой именно сигнал по радио-частоте вызывает реакцию сирен). детально информацию об язвимости не раскрывают, чтобы другие злоумышленники ею не воспользовались. http://www.dallasobserver.com/news/dallas-siren-hack-done-by-radio-not-computer-9358087

а хакерская группировка Shadow Brokers продолжает выкладывать материалы, добытые у NSA. Сегодняшний "выброс" (оригинал которого, кстати, почему-то был выложен на Яндекс.Диск) касается уязвимостей для Windows и банковской системы SWIFT. Сами материалы уже можно скачать с GitHub (https://github.com/misterch0c/shadowbroker/), предварительный анализ уязвимостей можно почитать здесь (https://medium.com/@networksecurity/latest-shadow-brokers-dump-owning-swift-alliance-access-cisco-and-windows-7b7782270e70). надо отдать должное NSA, с фантазией для названий своих инструментов у них все хорошо, чего стоят только "Eternalsynergy," "Erraticgopher," или "Emeraldthread." В целом похоже, что уязвимости Windows касаются в основном старых версий ОС, но учитывая скорость перехода многих организаций на новые версии Windows, эти инструменты могут оказаться еще вполне применимы. Интересны там и материалы по взлому системы SWIFT, так как по ним похоже, что NSA успешно взламывала многие банки (в основном на Ближнем Востоке), чтобы, очевидно, следить за денежными потоками. Короче, в этом цифровом мире, похоже, вообще ничего не утаить, хотя это не повод расслабляться

в качестве пятничного развлечения — рассказ о том, как заключенные в тюрьме(!) собрали себе компьютер(!), подключили его к тюремной сети(!), вышли в интернет(!!!) и даже умудрялись совершать преступления в сети, используя этот компьютер(!!!!). У них там в тюрьме была специальная программа, в рамках которых они изучали строение компьютеров, разбирая старые компьютеры, списанные во вторсырье. они натырили запчастей, пронесли их к себе в камеру, собрали там из них компьютер, спрятали его за подвесным потолком, каким-то образом подключились к сети тюрьмы, добыли логин-пароль, с помощью которого авторизовались на тюремной прокси, и выходили в интернет. А спалились они на том, что количество трафика на этот компьютер превысило определенный разрешенный объем, и IT-шники начали разбираться. выяснилось, что в интернет компьютер выходил с аккаунтом того пользователя в определенные дни, в которые этот пользователь отсутствовал на работе. Короче, бардак там у них в тюрьмах http://newschannel9.com/news/nation-world/investigation-finds-inmates-built-computers-and-hid-them-in-ceiling-at-marion-prison-04-11-2017

2017 April 15

Небольшой, но важный апдейт про вчерашний выброс эксплойтов для Windows со стороны Shadow Brokers https://t.me/alexmakus/1087. я упоминал, что они касаются старых версий Windows, но ситуация оказалась хуже, чем показал первоначальный анализ. Короче, ВСЁ, что ниже Windows 8.1, оказалось под угрозой взлома: Windows NT, 2000, 2003, XP, Vista, 7, 2008, 8 и 2012. Причём а) об этих уязвимостях и инструментах взлома (а, соответсвенно, и исправлениях) не знала Microsoft, и б) о них не знают всевозможные антивирусные базы. Грубо говоря, если у вас есть компьютер с такой версией ОС, подключённый к интернету и без включённого файрволла, контроль над ним может быть получен злоумышленниками. Некоторые эксперты даже советовали на выходные выключить такие компьютеры, на столько всё серьёзно. Короче, NSA в очередной раз качественно "удружило".

Кстати, поправка. Некоторые из уязвимостей, информация о которых была опубликована вчера, все же исправлены уже Microsoft - в тех версиях ПО, которые Microsoft ещё поддерживает https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

История становится все интересней. Ответа на то, кто сообщил заранее Microsoft об уязвимостях, которые будут опубликованы, нет, но это либо NSA (зная, что опубликую хакеры), либо сами хакеры (но зачем?). В любом случае, Microsoft в прошлом месяце превентивно выпустила патчи для этих уязвимостей. Но также стало понятно, что этим уязвимостям были подвержены и современные версии Windows - Win10 и WinServer2016, потому что патчи для этих эксплойтов вышли и для них в прошлом месяце, как оказалось! Поэтому рекомендуется установить все последние обновления, доступные для Windows, чтобы обезопасить себя.