Size: a a a

2017 February 10

из важных новостей на сегодня — WhatsApp начал выкатывать для пользователей двухфакторную авторизацию. она будет доступна для пользователей на iOS, Android и Windows-устройствах. Включается в настройках приложения — WhatsApp > Settings > Account > Two-step verification > Enable. Тут, правда, это не код, например, из SMS или какого-нить Google Authenticator, а просто дополнительный код, который вы создаете, когда активируете эту опцию. "мы придумали пароль, который надо будет ввести, после того, как вы ввели пароль". но, конечно, лучше, чем ничего.

2017 February 13

И снова здравствуйте! Например, если вы пользуетесь сервисом pastebin.com — сайт, в который многие сохраняют куски текста "на потом", и у вас там встречаются важные данные, то у меня для вас плохие новости. похоже, что содержимое на сайте активно сканируется различными ботами, и куда там попадает информация после этого — неизвестно. так что осторожней там! https://blog.rootshell.be/2017/02/12/think-twice-posting-data-pastebin/

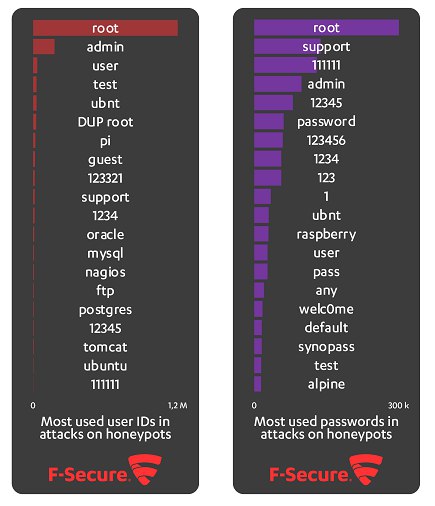

оператор Verizon выпустил ПДФ, который типа как журнал о взломах (по ссылке http://www.verizonenterprise.com/resources/reports/rp_data-breach-digest-2017-sneak-peek_xg_en.pdf) там из интересного есть рассказ о некоем университете (название не указывается), администраторы которого обнаружили в определенный момент большое количество dns-запросов, настолько большое, что это стало мешать работе сети университета. стали разбираться, и выяснили, что вендинговые машины, установленные в университете, и еще около 5 тысяч различных IoT-устройств (лампочки и проч) генерили каждые 15 минут огромное количество DNS-запросов, которые почему-то имели отношение к доменам, связанным с морепродуктами (но почему???). уже, можно сказать, традиционно, ботнет распространялся с помощью брутфорса дефолтных и слабых паролей во всей этой IoT-гаджетерии. реально нас погубит не скайнет, а лампочки с термостатами

а тут еще на Washington Post интересная статья о том, как при въезде в США чувака, работающего в NASA, не пускали в страну, пока он не предоставил свой телефон и PIN-код к нему. Интересно в статье и наличие комментариев юристов по поводу того, имеет ли право пограничная служба задерживать людей на границе, если они отказываются давать доступ к телефону. вроде как пограничная служба действительно имеет право просматривать электронные устройства при въезде, но с учетом того, как это происходит (офицер получил телефон и код, и ушел на полчаса), лучше минимизировать доступ к вашим данным: ведь что там с этим телефоном происходит эти полчаса, и, главное, что происходит с данными с него потом — неизвестно. так что, например, если вы не хотите давать о себе лишнюю информацию (а даже в штатах и бардак, и утечки, и тд), то есть смысл, например, при въезде телефон ресетить. с другой стороны, если они увидят телефон без данных, то это может вызвать дополнительные подозрения — "ага, есть что скрывать". в любом случае, и передача телефона, и задержание на границе вызывают вопросы и сомнения у юристов, комментарии можно почитать тут https://www.washingtonpost.com/news/volokh-conspiracy/wp/2017/02/13/can-federal-agents-detain-citizens-at-border-checkpoints-until-they-disclose-their-smartphone-passcodes/

к предыдущей записи: там, конечно, кейс усложняется тем, что а) чувак уже гражданин США, и у него прав побольше, чем у каких-то там въезжающих туристов, которых легко можно вышвырнуть нафиг и не заморачиваться их правами; б) чувак работает в NASA — в лаборатории реактивных двигателей? (jet propulsion laboratory), хрен его знает, что там за секретные материалы он может видеть); в) телефон у него вообще собственность NASA, и поэтому непонятно, имел ли он какие-то права на то, чтобы этот телефон и доступ к нему защищать перед лицом представителя другого госоргана. все сложно, в общем

2017 February 14

в день всех влюбленных (кажется, так) компания ESET радует результатами исследования, в которых говорится, что “24% российских пользователей следят онлайн за своими возлюбленными” — “немало опрошенных держат чужие коммуникации под контролем – 24% ответили «Да, бывает».” наверно, это руководство принципом “доверяй, но проверяй”. Но, получается, это опять плохие новости: если допустить, что из 2969 человек у всех есть “вторая половинка”, то у 712,5 человек ваши “коммуникации” — под контролем этой самой второй половины. Вы осторожней там, что ли, да

Читатель Марк тут задал вопрос, ответ на который, думаю, может пригодиться многим читателям этого канала: “ а как свой мак и телефон эпловский проверить? А то паранойя мучает теперь, если комп тупит или телефон, сразу кажется что это пакистанские хакеры мне зла хотят. “ Отвечает Александр Друзь… Ой, в смысле Пацай:

Для Мака есть несколько программ, которые позволяют видеть странную активность на компьютере:

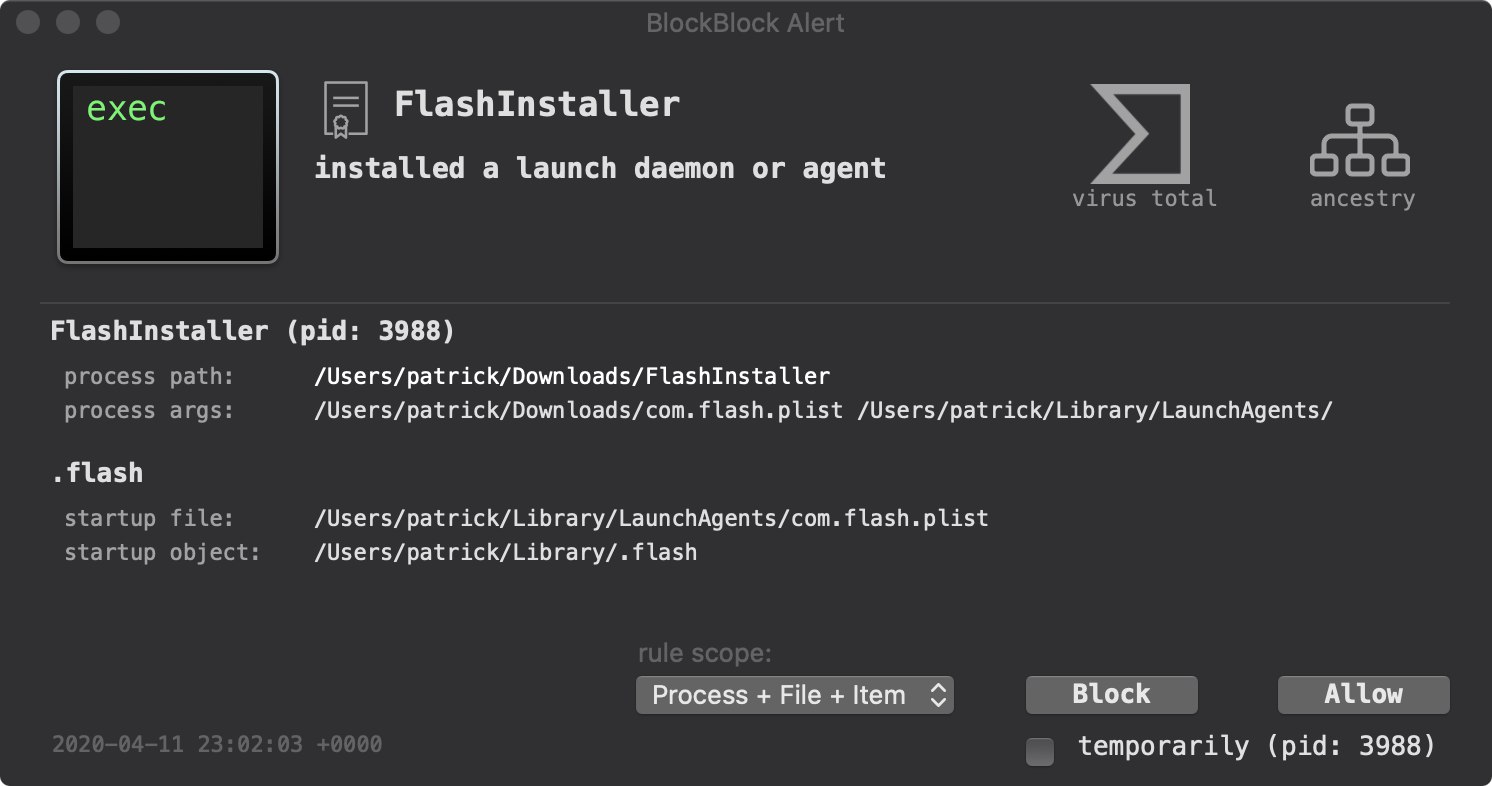

- например, BlockBlock — показывает, если какое-то приложение прописывает себя в “долгосрочные” файлы типа startup items (так часто поступают всякие зловредные приложения). Нюанс в том, что автор — бывший сотрудник NSA, и поэтому в кругах экспертов существует определенный скепсис по поводу его тулзов)

https://objective-see.com/products/blockblock.html

- LittleSnitch — утилита, которая показывает различные сетевые соединения, которые происходят в системе. Как раз поможет против “пакистанских хакеров”, сосущих информацию из компьютера.

https://www.obdev.at/products/littlesnitch/index.html

- LittleFlocker — примерно как LittleSnitch, только не для сетевых соединений, а для файлового доступа на компьютере. Показывает полезные алерты, если какое-то приложение внезапно решило получить доступ к файлам в системе, к которым оно вроде как не должно доступаться.

https://www.littleflocker.com

Для iPhone, к сожалению, подобных тулзов нет, в связи с ограничениями самой операционной системы. но там изначально система запросов на доступы к информации построена лучше.

Для Мака есть несколько программ, которые позволяют видеть странную активность на компьютере:

- например, BlockBlock — показывает, если какое-то приложение прописывает себя в “долгосрочные” файлы типа startup items (так часто поступают всякие зловредные приложения). Нюанс в том, что автор — бывший сотрудник NSA, и поэтому в кругах экспертов существует определенный скепсис по поводу его тулзов)

https://objective-see.com/products/blockblock.html

- LittleSnitch — утилита, которая показывает различные сетевые соединения, которые происходят в системе. Как раз поможет против “пакистанских хакеров”, сосущих информацию из компьютера.

https://www.obdev.at/products/littlesnitch/index.html

- LittleFlocker — примерно как LittleSnitch, только не для сетевых соединений, а для файлового доступа на компьютере. Показывает полезные алерты, если какое-то приложение внезапно решило получить доступ к файлам в системе, к которым оно вроде как не должно доступаться.

https://www.littleflocker.com

Для iPhone, к сожалению, подобных тулзов нет, в связи с ограничениями самой операционной системы. но там изначально система запросов на доступы к информации построена лучше.

2017 February 15

Компания F-Secure опубликовала тут отчет — “состояние кибербезопасности в 2017 году”. Сам отчет можно скачать по ссылке тут (https://business.f-secure.com/the-state-of-cyber-security-2017/) — там требуется бесплатная регистрация для этого. Там вообще много всего интересного — и про Mirai, и про IoT, и даже человек, похожий на Путина

но вообще мне этот отчет еще был интересен данными о вредоносном ПО для Android. По информации из отчета, для Android существует более 19 миллионов вредоносных программ разных типов — вирусы, трояны, бэкдоры, и ransomware, и они составляют 99% всех вредоносных программ для мобильных систем. график вообще не очень хороший, если смотреть на увеличение количества, хотя если посмотреть на красную часть графика, то можно сделать вывод, что основное количество — это все-таки клоны одних и тех же программ, просто в некоторых вариациях. так что, в теории, при наличии антивируса на Android должно быть относительно нестрашно. хотя все равно страшно.

но раз уж о вредоносном ПО… Bitdefender тут рассказывают о трояне для macOS, который умеет воровать пароли, делать скриншоты на компьютере и красть бекапы iPhone, если они есть на Маке. Интересно, что троян связывают с группой APT28 (она же — Fancy Bear, Pawn Storm, Sofacy Group, Sednit and STRONTIUM), считается, что эта группа хакеров связана с российским ГРУ. Пока что информации о самом трояне мало, bitdefender продолжает изучение https://labs.bitdefender.com/2017/02/new-xagent-mac-malware-linked-with-the-apt28/

2017 February 16

Дратути! Поскольку у меня накопилась коллекция интересных ссылок, чтобы не забивать ленту лишними нотификациями, будет один пост с этими ссылками и комментариями. Никакого ранжирования в последовательности ссылок нет, просто так получилось.

1. Ссылка, которую прислал читатель Александр — Исследование негативного влияния на безопасность локального перехвата HTTPS-трафика. Группа, в которую вошли исследователи из ряда известных университетов, а также представители Mozilla, Cloudflare и Google, провела анализ распространения методов локального перехвата HTTPS-трафика и влияния такого перехвата на сетевую безопасность. Результаты превзошли ожидания исследователей, оказалось, что 4-11% HTTPS-трафика перехватывается и анализируется сторонним ПО на стороне клиента (антивирусное ПО, межсетевые экраны), при этом в большинстве случаев подобный перехват приводит к уменьшению уровня защиты соединения.

http://www.opennet.ru/opennews/art.shtml?num=45996

2. Очень интересное расследование Брайана Кребса об авторе сайта LeakedSource.com, который недавно закрылся — сайт занимался продажей доступа к информации о пользовательских данных, полученных из разных утечек.

https://krebsonsecurity.com/2017/02/who-ran-leakedsource-com/

3. Интересный отчет еще из 2014 года о семействе вредоносного ПО X-agent, о котором я писал вчера. Вчера я упоминал, что считается, что X-Agent принадлежит группе APT28, которая вроде как “записана” за ГРУ. Так вот, отчет (ссылка на PDF ниже) называется “заглядывая в Аквариум”, что, подозреваю, может являться отсылкой именно на ГРУ (была такая книга у перебежчика Суворова, где он рассказывает, что якобы “аквариумом” называли главное здание 2-го Главного управления Генерального штаба).

https://assets.documentcloud.org/documents/3461560/Google-Aquarium-Clean.pdf

4. Статья об уязвимости в ASLR — это, грубо говоря, механизм рандомизации данных приложения в памяти, чтобы хакерам было сложнее взламывать приложения. Исследователи выяснили, что с помощью хитро-написанного JavaScript можно скомпрометировать практически все современные процессоры. В статье также есть информация о том, как можно защититься от этого вектора атаки

https://www.vusec.net/projects/anc/

В качестве бонуса — не совсем по теме канала, но все равно интересная история о том, как чувак хотел нанять киллера за биткойны для своей жены в darknet, его там развели на деньги и никакого киллера он не получил, в итоге убил жену сам, но полиция раскусила его и теперь он арестован и ждет суда

https://www.deepdotweb.com/2017/02/06/man-tried-hire-hitman-darknet-kill-wife-got-scammed-arrested-instead/

Традиционное пожелание беречь себя и свою информацию (и да, жен своих тоже берегите)

1. Ссылка, которую прислал читатель Александр — Исследование негативного влияния на безопасность локального перехвата HTTPS-трафика. Группа, в которую вошли исследователи из ряда известных университетов, а также представители Mozilla, Cloudflare и Google, провела анализ распространения методов локального перехвата HTTPS-трафика и влияния такого перехвата на сетевую безопасность. Результаты превзошли ожидания исследователей, оказалось, что 4-11% HTTPS-трафика перехватывается и анализируется сторонним ПО на стороне клиента (антивирусное ПО, межсетевые экраны), при этом в большинстве случаев подобный перехват приводит к уменьшению уровня защиты соединения.

http://www.opennet.ru/opennews/art.shtml?num=45996

2. Очень интересное расследование Брайана Кребса об авторе сайта LeakedSource.com, который недавно закрылся — сайт занимался продажей доступа к информации о пользовательских данных, полученных из разных утечек.

https://krebsonsecurity.com/2017/02/who-ran-leakedsource-com/

3. Интересный отчет еще из 2014 года о семействе вредоносного ПО X-agent, о котором я писал вчера. Вчера я упоминал, что считается, что X-Agent принадлежит группе APT28, которая вроде как “записана” за ГРУ. Так вот, отчет (ссылка на PDF ниже) называется “заглядывая в Аквариум”, что, подозреваю, может являться отсылкой именно на ГРУ (была такая книга у перебежчика Суворова, где он рассказывает, что якобы “аквариумом” называли главное здание 2-го Главного управления Генерального штаба).

https://assets.documentcloud.org/documents/3461560/Google-Aquarium-Clean.pdf

4. Статья об уязвимости в ASLR — это, грубо говоря, механизм рандомизации данных приложения в памяти, чтобы хакерам было сложнее взламывать приложения. Исследователи выяснили, что с помощью хитро-написанного JavaScript можно скомпрометировать практически все современные процессоры. В статье также есть информация о том, как можно защититься от этого вектора атаки

https://www.vusec.net/projects/anc/

В качестве бонуса — не совсем по теме канала, но все равно интересная история о том, как чувак хотел нанять киллера за биткойны для своей жены в darknet, его там развели на деньги и никакого киллера он не получил, в итоге убил жену сам, но полиция раскусила его и теперь он арестован и ждет суда

https://www.deepdotweb.com/2017/02/06/man-tried-hire-hitman-darknet-kill-wife-got-scammed-arrested-instead/

Традиционное пожелание беречь себя и свою информацию (и да, жен своих тоже берегите)

2017 February 17

мир “умных” устройств наносит очередной удар по вере в счастливое будущее, в котором мы окружены умными и полезными устройствами. Например, в Германии регулирующие органы посоветовали родителям избавиться от кукл Cayla. Эти куклы, со встроенным Bluetooth и WiFi, умеют отвечать на вопросы детей. Оказалось, что уязвимости (в чипе Bluetooth), позволяют хакерам через куклу разговаривать с детьми (подключившись удаленно к микрофону и спикеру через этот самый Bluetooth). Родители же, по идее, не должны хотеть, чтобы с их детьми через куклу разговаривали вообще неизвестно кто. Ну и, поскольку в таком случае кукла превращается в незаконный инструмент наблюдения, то по немецкому законодательству владеть таким инструментом противозаконно. Уверен, таких “дырявых” кукл в будущем будет все больше. Покупайте детям аналоговые игрушки! http://www.bbc.com/news/world-europe-39002142

Интересное расширение для Chrome — показывает, сколько и какой информации о вас собирает Facebook (я сам проверить не могу, потому что заблокировал себе Facebook на компьютере, но вам может пригодиться). Штука вроде как open-source, данные себе не собирает, так что вроде как с точки зрения вашей приватности не должно быть вопросов, зато позволяет вам увидеть (и ужаснуться) тому, сколько всякой информации о вас собирает Facebook http://dataselfie.it/#/about

не только в России есть законодатели, желающие войти в историю излишне проактивными законопроектами. Вот и в Штатах, например, молодой конгрессмен Джим Бэнкс зарегистрировал законопроект Visa Investigation and Social Media Act (VISA), по которому любой человек, подающий заявку на визу в США (в том числе туристическую), должен указать свои никнеймы-аккаунты в социальных сетях. возникает, конечно, сразу много вопросов: как в DHS будут вести список популярных социальных сетей в тех или иных странах (например, надо требовать аккаунт ВК в России?)? Действительно ли у них хватит ресурсов просматривать всех котиков и прочую ерунду в социальных сетях? Что мешает аппликанту сказать “у меня нет аккаунта”, удалив его предварительно? Или указать чужой аккаунт (если это сеть типа твиттера, где нет такой привязки к реальному имени (ну и вообще со странными twitter-handles типа там “любитель_сисек_и_жоп” может быть стыдно подаваться на визу). Короче, все указывает на то, что такой законопроект никуда не пойдет и вряд ли будет принять в виде закона. Что, конечно, не мешает уже сейчас на границе при въезде в США требовать информацию о социальных сетях и отбирать устройства для последующего копирования данных с них. полицейское государство.

2017 February 18

2017 February 20

И снова здравствуйте! Как обычно на этом канале, у меня только хорошие новости. И под хорошими новостями на самом деле я подразумеваю не очень хорошие новости :) Например, что Android-приложения, которые используются для управления некоторыми функциями автомобилей (например, разблокировать двери, найти машину на парковке и тд), оказались источниками огромного количества уязвимостей, позволяющих злоумышленникам в том числе и получить контроль над автомобилем. Само исследование проводили сотрудники Лаборатории Касперского, по ссылке — информация о приложениях и проблемах с ними. Учитывая серьезность интеграции с таким устройством как автомобиль, вообще странно, конечно, наблюдать отсутствие даже самых базовых механизмов защиты пользовательских данных и коммуникаций между устройствами. Короче, берегите себя! (и покупайте старые автомобили без всей этой компьютеризации) https://securelist.com/analysis/publications/77576/mobile-apps-and-stealing-a-connected-car/

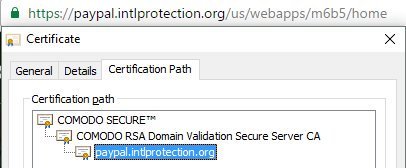

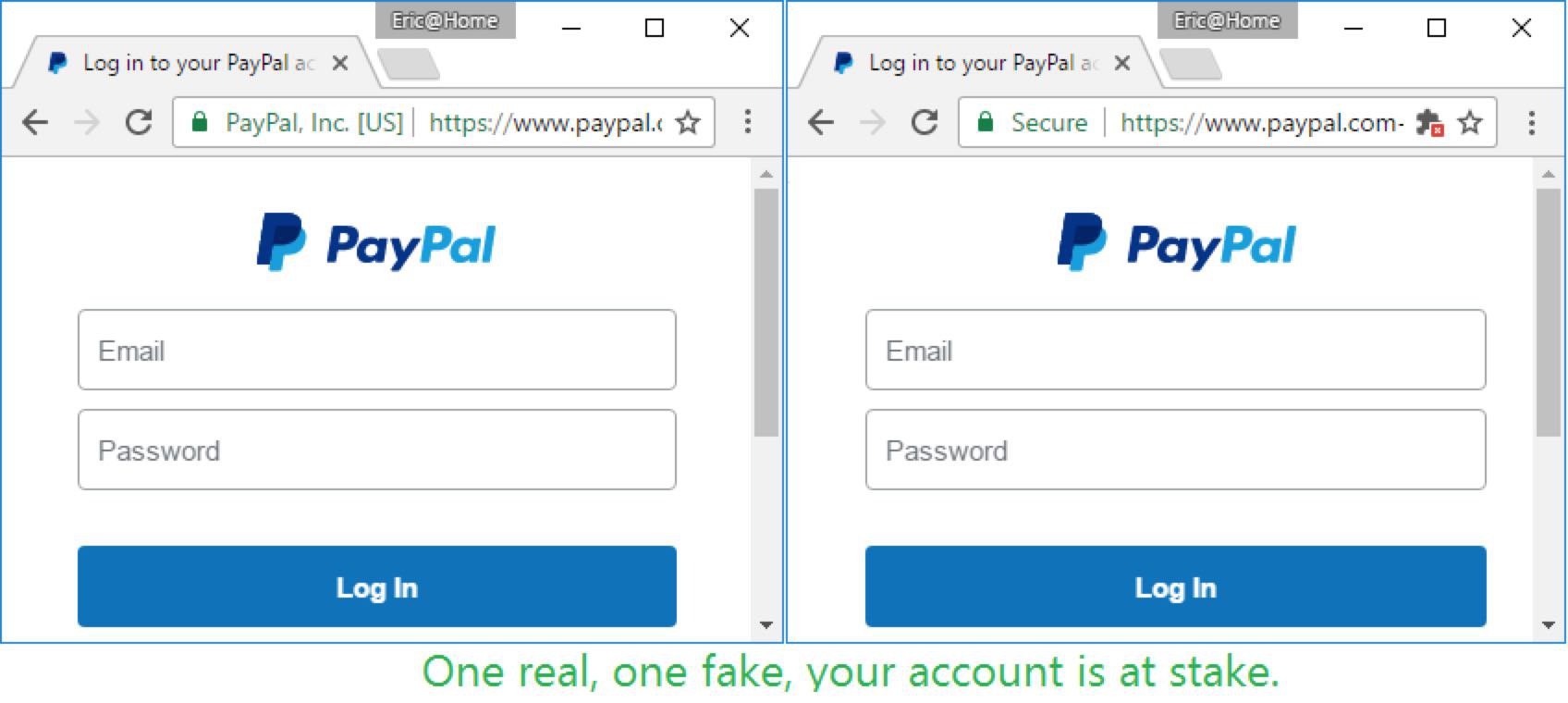

интересный рассказ о том, как злодеи генерят сертификаты для своих субдоменов для того, чтобы делать фишинговые сайты похожими на настоящие и при этом получать подтверждение о том, что сайт безопасный https://textslashplain.com/2017/01/16/certified-malice/