Size: a a a

2016 December 14

Будущее, которое мы заслужили

А вот ещё ссылка, присланная читателем Александром. В ней вы узнаете, что сервис Evernote изменил пользовательское соглашение, в которое добавил один важный пункт. По этому пункту сотрудники Evernote имеют право просматривать ваш незашифрованный контент, хранящийся в сервисе, с целью "улучшения" сервиса. Пользоваться или нет Evernote после этого - на ваше усмотрение http://www.droid-life.com/2016/12/14/evernotes-new-privacy-policy-says-employees-can-look-notes/

2016 December 15

Извините, что ссылка ночью, но нужно срочно в номер! Знаете, что круче 500 млн взломанных аккаунтов Яху, о которых мы узнали в этом году? МИЛЛИАРД взломанных аккаунтов у той же Яху, о которых мы узнали сегодня. Сам взлом, похоже, произошёл в августе 2013 года, в его результате были украдены имена, адреса, даты рождения, пароли, и даже в некоторых случаях - секретные вопросы и ответы. Мне кажется, после этого Яху должна просто самоудалиться из Интернета со всеми своими серверами https://yahoo.tumblr.com/post/154479236569/important-security-information-for-yahoo-users

сегодня сделаем день фоллоу-апов, то есть возврата к уже как-то поднятым вопросам. Например, неделю назад у нас был пост про почтовый клиент Spark, к которому возникли вопросы о безопасности пользовательских данных (которые Spark хранит на своих серверах для обеспечения работы своего сервиса) — https://telegram.me/alexmakus/855. С тех пор у iGuides вышло интересное сравнение сторонних почтовых клиентов с точки зрения безопасности, его можно почитать тут https://www.iguides.ru/main/apps/os_x/pochta_bezopasnost/, а еще вот читатель Владимир прислал ссылку на маркетинговый пост про Спарк, где в комментариях раздаются вполне резонные требования пояснить по сути вопросы безопасности в почтовом клиенте (https://dou.ua/lenta/articles/dou-projector-spark/). так что, в общем, на ваше усмотрение, конечно. Берегите там себя!

А также вчера я писал про сервис Evernote, в пользовательском соглашении которого якобы появился пункт о том, что инженеры компании могут просматривать незашифрованные данные пользователей с целью улучшения работы сервиса. Короче, в процессе выяснилось, что этот пункт был в соглашении давно, так что если вы пользуетесь Evernote, то определенные сотрудники компании могут просматривать ваши данные даже сегодня. Изменение же касается именно улучшения работы механизма machine learning по анализу данных, поэтому сотрудники могут проверять насколько хорошо там машины обработали ваши данные. звучит совсем не ужасно, да? ну не знаю. по крайней мере, Evernote предлагает опцию, где пользователи могут отказаться от участия в этой программе с machine learning (опция включена по умолчанию, так что нужно идти, логиниться и отключать). Но эта опция все равно не блокирует возможность сотрудников заглядывать в ваши данные, если они решат, что это им нужно. ну и есть еще пост директора Эверноут с некотором пояснением процесса. https://blog.evernote.com/blog/2016/12/15/note-chris-oneill-evernotes-privacy-policy/

И, кстати, если вас, как и многих других, утомило дырявое решето под названием Yahoo, то удалить свой аккаунт оттуда можно здесь https://edit.yahoo.com/config/delete_user

2016 December 17

и в завершение этой непростой недели несколько интересных апдейтов. например, Evernote, после поднявшегося шума, пересмотрела свою политику приватности и теперь для того, чтобы пользовательские данные были доступны сотрудникам компании (для улучшения работы machine learning), пользователи должны сознательно отметить соответствующую галку в настройках сервиса https://blog.evernote.com/blog/2016/12/15/evernote-revisits-privacy-policy/

а вот тут интересная информация о том, почему Мак-юзерам стоит как можно скорее проапдейтиться на недавно вышедшую 10.2.2. Дело в том, что на более ранних версиях macOS присутствовала уязвимость, позволяющая получить пароль от диска, зашифрованного с помощью FileVault (после загрузки компьютера пароль хранился в памяти в открытом виде). По ссылке — информация об уязвимости, демонстрация получения пароля, а также информация об устройстве, позволяющем этот пароль получить. Apple была проинформирована об уязвимости и внесла соответствующее исправление в 10.2.2. так что если вам дорога безопасность ваших данных, лучше обновиться http://blog.frizk.net/2016/12/filevault-password-retrieval.html

(спасибо читателю Владу, который также прислал мне предыдущую ссылку). А еще из интересного — наши постоянные участники рубрики, компания Elcomsoft, рассказывает, как можно обойти двух-факторную авторизацию Apple, если добыть аутентификационный токен с компьютера пользователя. (что только подтверждает правило, что система настолько сильна, насколько крепко самое слабое звено этой системы. поэтому защищать надо все. вообще все) https://blog.elcomsoft.com/2016/12/bypassing-apples-two-factor-authentication/

меня тут поправляют, что у меня там в новости про дырку в FileVault2 опечатка (дважды). речь, конечно же, идет о macOS 10.12.2!

2016 December 18

Воскресное вам дратути! Вообще, я тут в отпуске на несколько дней, но вот вам интересное интервью на почитать. Интервью с Натальей Касперской, которая "входит в рабочую группу при администрации президента, где курирует направление «Интернет и Общество», выступая за ужесточение госрегулирования Сети". Так что изменения, предлагаемые ею, будут затрагивать многих граждан России. А она, надо сказать, много говорит про информацию пользователей и о той опасносте, которой она подвергается. Прямо очень много. Кругом сплошные враги, пытающиеся манипулировать всеми нами (и особенно - гражданами России) https://www.novayagazeta.ru/articles/2016/12/17/70936-ya-kak-militsioner-vizhu-v-polzovatele-snachala-potentsialnogo-prestupnika

2016 December 21

Полезная информация для пользователей Skype:

Любой может заблокировать ваш аккаунт навсегда так, что вы больше не сможете им пользоваться. Для этого достаточно знать только имя аккаунта. В большинстве случаев Skype откажет вам в восстановлении доступа. Microsoft знает об этой проблеме несколько лет.

Механизм генерации восьмизначных одноразовых кодов аутентификации (Microsoft Security Code), которые используются для восстановления пароля к аккаунту Microsoft, уязвим. Атакующий может угадать код.

Техподдержка Skype уязвима для атак социальной инженерии. Microsoft считает это нормальным.

Техподдержка Skype не знает, что на самом деле происходит с вашим аккаунтом, и почему он заблокирован. В любом случае вы получите стандартный ответ, что ваш аккаунт заблокирован за нарушение правил, даже если аккаунт был удален по вашему запросу.

Skype по-прежнему раскрывает ваш IP-адрес, в том числе и локальный (тот, что на сетевом интерфейсе). В некоторых случаях возможно раскрытие контактов, подключенных с того же внешнего IP-адреса, что и вы. Например, членов семьи, подключенных к домашнему роутеру.

Атакующий может скрыть активную сессию из списка авторизованных клиентов (команда /showplaces) используя старые версии SDK. Таким образом, зная пароль, можно незаметно просматривать переписку жертвы.

https://m.habrahabr.ru/post/316912/

Любой может заблокировать ваш аккаунт навсегда так, что вы больше не сможете им пользоваться. Для этого достаточно знать только имя аккаунта. В большинстве случаев Skype откажет вам в восстановлении доступа. Microsoft знает об этой проблеме несколько лет.

Механизм генерации восьмизначных одноразовых кодов аутентификации (Microsoft Security Code), которые используются для восстановления пароля к аккаунту Microsoft, уязвим. Атакующий может угадать код.

Техподдержка Skype уязвима для атак социальной инженерии. Microsoft считает это нормальным.

Техподдержка Skype не знает, что на самом деле происходит с вашим аккаунтом, и почему он заблокирован. В любом случае вы получите стандартный ответ, что ваш аккаунт заблокирован за нарушение правил, даже если аккаунт был удален по вашему запросу.

Skype по-прежнему раскрывает ваш IP-адрес, в том числе и локальный (тот, что на сетевом интерфейсе). В некоторых случаях возможно раскрытие контактов, подключенных с того же внешнего IP-адреса, что и вы. Например, членов семьи, подключенных к домашнему роутеру.

Атакующий может скрыть активную сессию из списка авторизованных клиентов (команда /showplaces) используя старые версии SDK. Таким образом, зная пароль, можно незаметно просматривать переписку жертвы.

https://m.habrahabr.ru/post/316912/

20% российских интернет-пользователей заклеивают изолентой веб-камеру ноутбука. Это выяснила антивирусная компания ESET, опросив 2200 респондентов.

Участники опроса выбирали подходящий вариант ответа на вопрос «Могут ли хакеры взломать веб-камеру вашего ноутбука?».

Больше трети опрошенных в талантах киберпреступников не сомневается – 39% респондентов выбрали ответ «Конечно, на то они и хакеры».

Еще 20% участников опроса ESET косвенно подтверждают серьезность угрозы. Эти респонденты во избежание хакерских атак уже заклеили камеры изолентой.

18% респондентов не отрицают, что хакеры способны получить удаленный доступ к веб-камере, но уверены в эффективности своего антивирусного ПО. Они выбрали ответ «Меня защитит антивирус».

13% опрошенных беспечно полагают, что взлом веб-камеры угрожает разве что знаменитостям, а «простым смертным» бояться нечего.

Наконец, 10% вообще не верят сообщениям о взломе веб-камер – по их мнению, это выдумки.

Участники опроса выбирали подходящий вариант ответа на вопрос «Могут ли хакеры взломать веб-камеру вашего ноутбука?».

Больше трети опрошенных в талантах киберпреступников не сомневается – 39% респондентов выбрали ответ «Конечно, на то они и хакеры».

Еще 20% участников опроса ESET косвенно подтверждают серьезность угрозы. Эти респонденты во избежание хакерских атак уже заклеили камеры изолентой.

18% респондентов не отрицают, что хакеры способны получить удаленный доступ к веб-камере, но уверены в эффективности своего антивирусного ПО. Они выбрали ответ «Меня защитит антивирус».

13% опрошенных беспечно полагают, что взлом веб-камеры угрожает разве что знаменитостям, а «простым смертным» бояться нечего.

Наконец, 10% вообще не верят сообщениям о взломе веб-камер – по их мнению, это выдумки.

2016 December 22

Привет! (В том числе новоприсоединившиеся к каналу). За отпуск у меня накопилось много интересных ссылок, я с ними разберусь и поделюсь самым важным с вами. Пока что же - тема для Мак-пользователей. Ее в личном сообщении поднял один из читателей, за что ему отдельное спасибо. Короче, какая тема. Есть набор полезных утилит для безопасности Мака https://objective-see.com/, их пишет Патрик Вардл. Патрик - бывший сотрудник NSA, что у некоторых товарищей вызывает определённые опасения (как это так, NSA, бесплатные утилиты, а исходники закрыты) https://github.com/drduh/macOS-Security-and-Privacy-Guide/issues/90#issue-132601486

моя позиция по этому поводу такая: "Приложения советовали несколько специалистов по безопасности, я в этом случае доверяю тому, что они сделали нужные проверки. Хотя здоровая паранойя не помешает никогда". Так что все зависит от уровня вашей параноидальности

моя позиция по этому поводу такая: "Приложения советовали несколько специалистов по безопасности, я в этом случае доверяю тому, что они сделали нужные проверки. Хотя здоровая паранойя не помешает никогда". Так что все зависит от уровня вашей параноидальности

2016 December 23

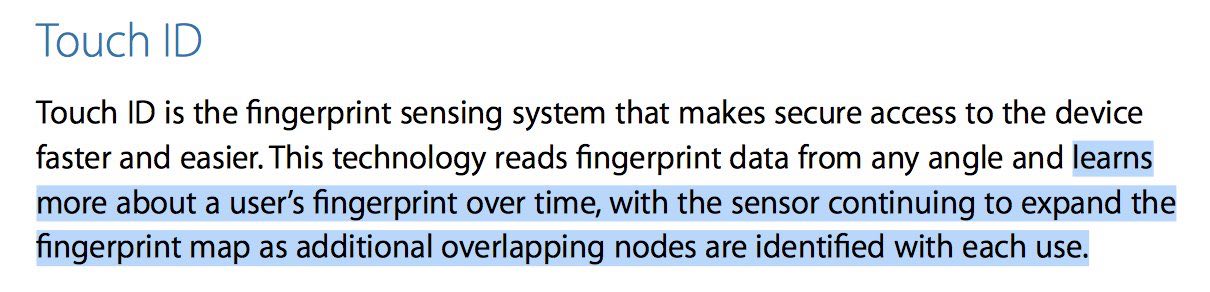

Вот, например, из документа про безопасность iOS интересный и, кажется, ранее отсутствовавший пункт про постоянно обучающийся сенсор Touch ID

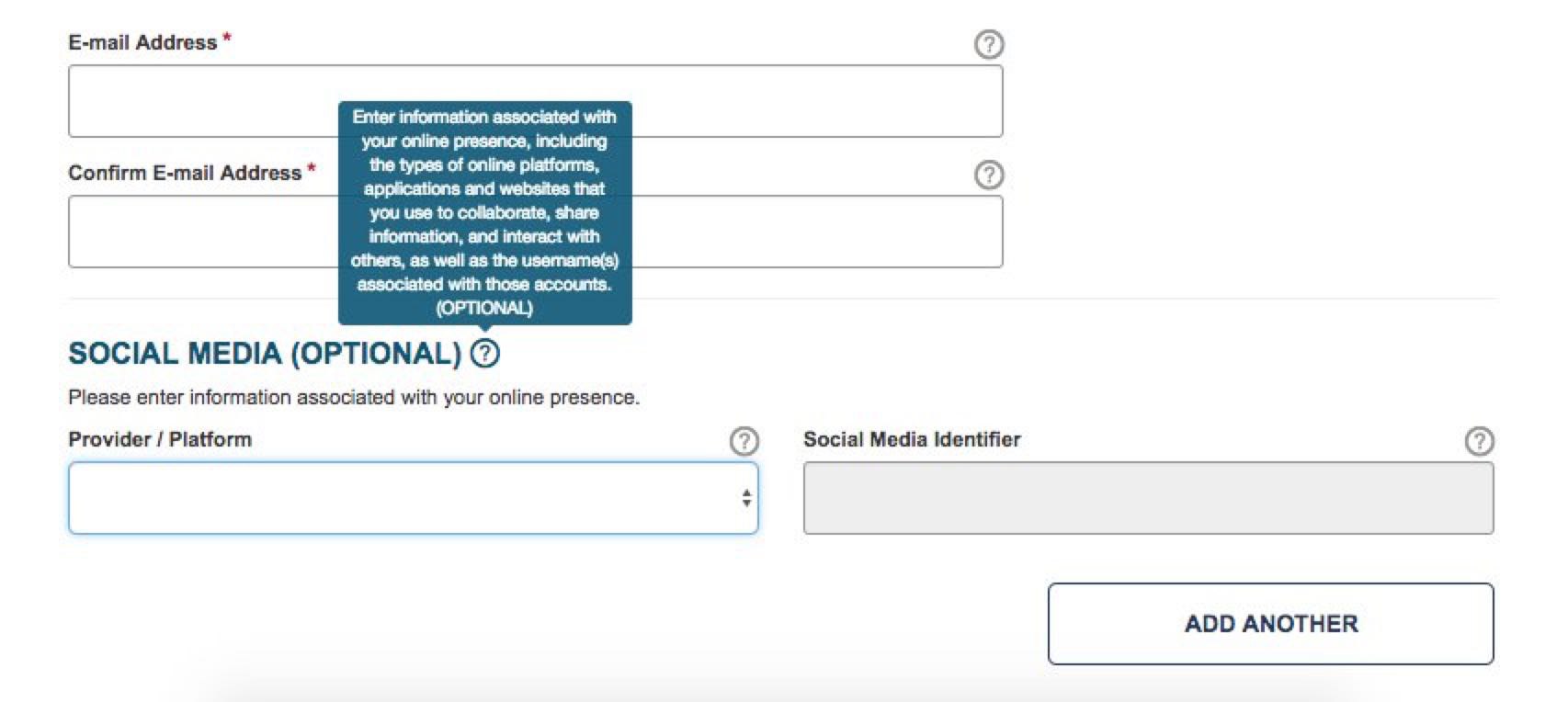

а пограничная служба США на въезде в страну у тех, кто въезжает из стран, которым не требуется виза, начала спрашивать про идентификаторы в социальных сетях. пока что опционально, но все может измениться

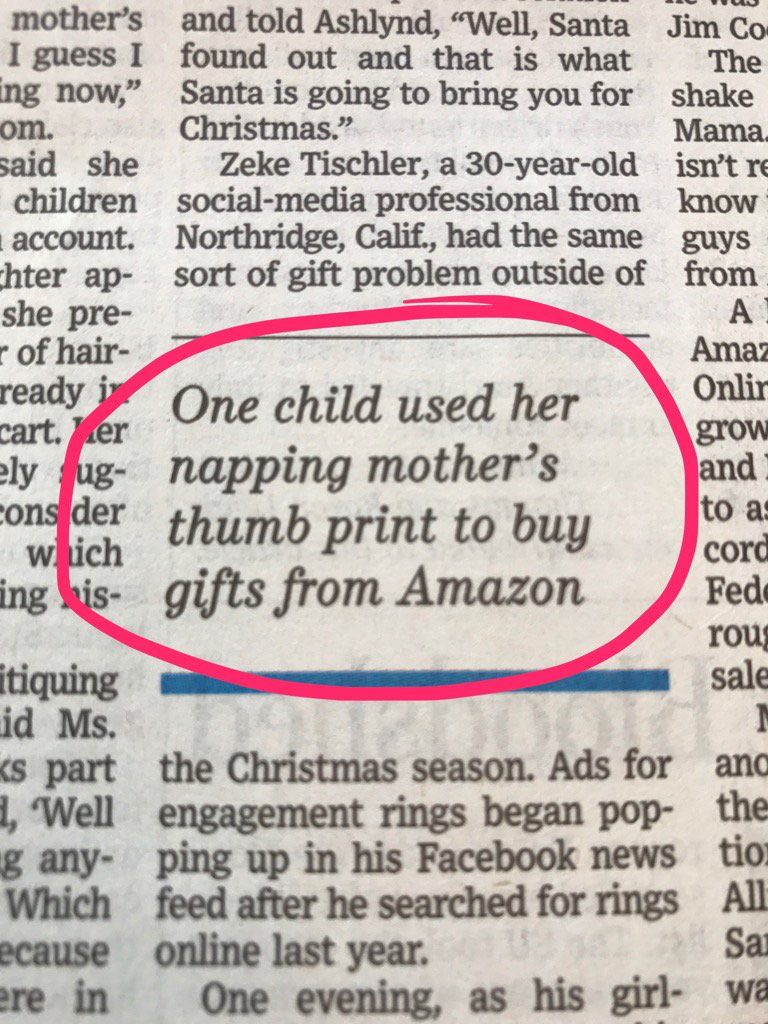

и, наверно, самое интересное на сегодня — это статья на ZDnet, которая присматривается повнимательней к инструментам компании Cellebrite (той самой, которую подозревают в помощи ФБР по вскрытию телефона террориста из Сан-Бернардино). В руки журналистов ZDnote попала информация, которую могут получить из вашего телефона пользователи программно-аппаратного комплекса Cellebrite (в основном, конечно, из числа правоохранительных органов). там и сообщения, и данные геолокации, и история звонков, и тд. Правда, надо сказать, телефон, из которого эта информация, приведенная в примере статьи, был iPhone 5 с iOS 8 и не защищенный паролем (то есть данные на нем не были зашифрованы). Что только подчеркивает тот факт, что пароль+отпечаток пальца — это обязательная часть гигиены смартфона (и не только) http://www.zdnet.com/article/israeli-firm-cellebrite-grab-phone-data-seconds/

кстати, про сан-бернардино и взломы телефонов. тут потенциально похожая драма, связанная с убийством российского посла в Турции — там у убийцы тоже был iPhone, который сейчас вроде как пытаются вскрыть. в российских СМИ было вчера некоторое количество треша по этому поводу, поэтому я "въедливо до занудства", как сказал Саша Плющев, немножко разобрался в теме https://alexmak.net/blog/2016/12/23/turkish-iphone/

2016 December 26

Пока тут у нас праздники всякие, вот вам картинка. Приложение Амазона для подтверждения покупки просит скан отпечатка пальца. Предприимчивый ребёнок этим воспользовался, приложив палец спящей мамы