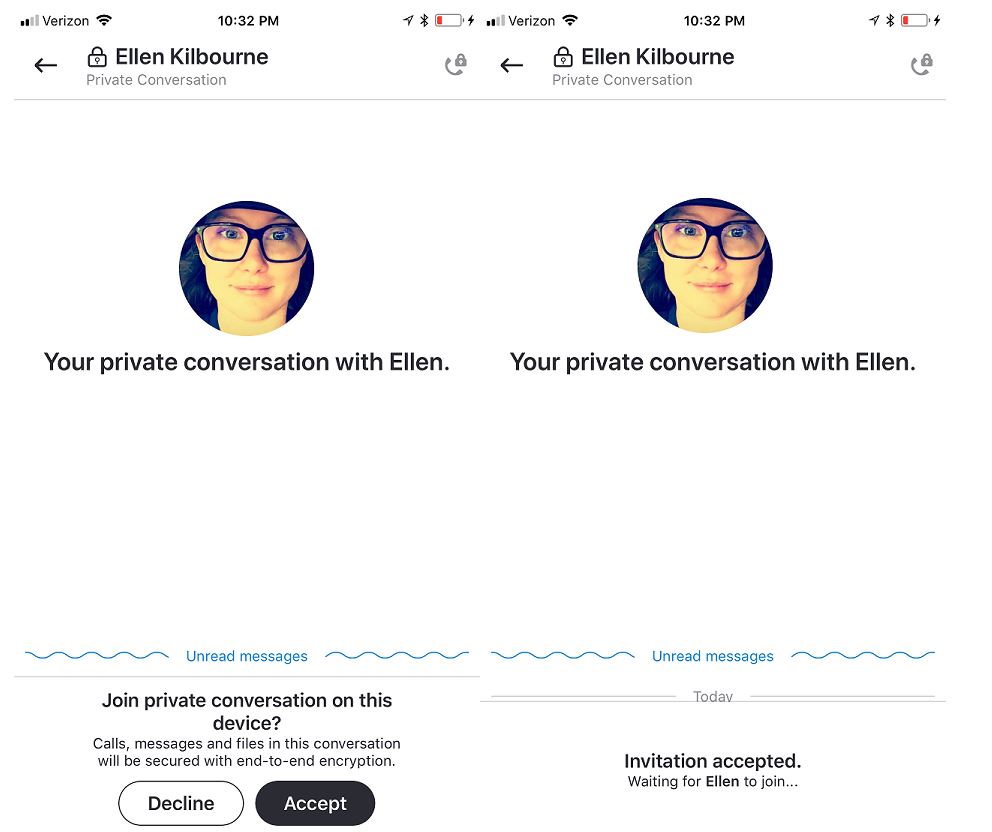

Кстати, о секретных коммуникациях. Reuters пишет о том, что правительство США склоняет Facebook на то, чтобы компания «приоткрыла» шифрование в Messenger для того, чтобы записать разговоры какого-то подозреваемого в одном уголовном расследовании. Facebook использует, насколько я помню, для своего Messenger технологию шифрованного мессенджера Signal, и, по сути, правительство требует от ФБ написать бэкдор к Messenger, а FB сопротивляется. Ситуация в какой-то мере похожа на то, как ФБР пыталась заставить Apple сделать специальную версию iOS для взлома телефона террориста, хотя с электронными коммуникациями там есть какое-то законодательство и прецеденты в США, которые могут привести к тому, что ФБ придётся таки сдаться. Короче, тоже интересный кейс.

https://www.reuters.com/article/us-facebook-encryption-exclusive/exclusive-u-s-government-seeks-facebook-help-to-wiretap-messenger-sources-idUSKBN1L226DАПД. Похоже, что всё-таки тут немного сложнее история. Кажется, речь идёт о SDES-протоколе, а не о протоколе Signal, который используется для секретных чатов, но при этом не распространяется на голосовые сообщения, и в этом случае ключи могут сохраняться на серверах фейсбука, что делает юридическую защиту ФБ более уязвимой в этой ситуации.

https://www.theverge.com/2018/8/20/17759552/facebook-messenger-wiretap-fbi-law-ms13-gang-member