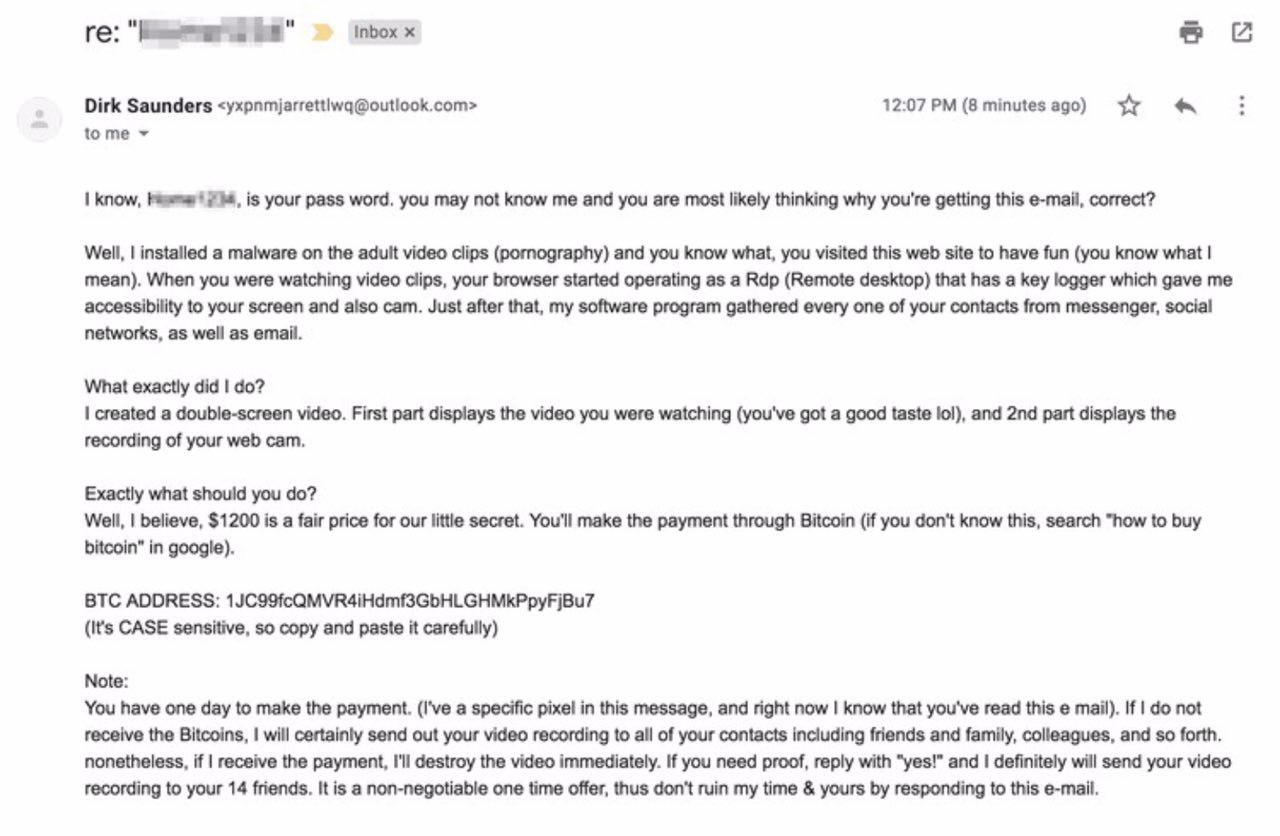

Все забывал рассказать об одном разводе, в последнее время встречающемся в интернете. Это происходит не очень часто, но есть подозрение, что этот скам может активизироваться (недавно похожее письмо получил один из моих знакомых, и рассказал мне об этом). Короче, в чем фишка: вам приходит письмо, в котором в теме письма может быть либо ваш пароль, либо комбинация имейла или логина и пароля. Это может быть пароль от какого-то сервиса, которым пользуетесь в данный момент, или пользовались когда-то - деталей по этому поводу в письме нет. Но фокус письма на том, что «злоумышленник знает ваш пароль», и этого, как правило, достаточно для того, чтобы привлечь ваше внимание.

Дальше в тексте письма все достаточно просто. Злоумышленник пишет о том, что разместил вирус на каком-нибудь порно-сайте, и когда вы зашли туда, вирус включил камеру и записал происходящее перед компьютером. А заодно сохранил ввод с клавиатуры, контакты из почты, фейсбука и проч. Так что теперь вы должны заплатить выкуп в виде какой-то части биткойна (сумма, как правило, колеблется от 1000 до 2000 долл), иначе через 24 часа сохранённое видео будет разослано всем вашим контактам из скопированной адресной книги.

Большинство из вас, скорей всего, получив такое письмо, с недоверием хмыкнуло бы и отправило его в спам. К сожалению, менее квалифицированные пользователи вполне могут запаниковать или даже заплатить (

https://www.bleepingcomputer.com/news/security/adult-site-blackmail-spammers-made-over-50k-in-one-week/). Я, конечно, не готов дать 100% гарантию, но с вероятностью 99.99% могу утверждать, что это развод, не имеющий под собой фактической базы. К сожалению, утечек пользовательских записей в последние годы было предостаточно, чтобы злоумышленники могли скомбинировать из этих утечек достаточно массовые списки из логинов и паролей, чтобы рассылать такие письма и пугать пользователей. Вот почему я думаю, что подобного спама в будущем будет больше. Рекомендации в этом случае стандартные для гигиены паролей: заводите сложные и длинные пароли, заведите менеджер паролей, не повторяйте пароли на разных сайтах, и если возможно - включайте двухфакторную авторизацию.

Если опасаетесь записи с камеры на порносайте (да и не только на порносайте) - можно, конечно, заклеить и камеру (если у компьютера нет специальной шторки).

PS и ни в коем случае не платите этим жуликам.