10 базовых и полезных советов о том, как обезопасить себя и свои данные в интернете. Статья от ЛК, поэтому изобилует ссылками на продукты компании, но от этого суть советов не меняется:

- Проверяйте настройки приватности социальных сервисов

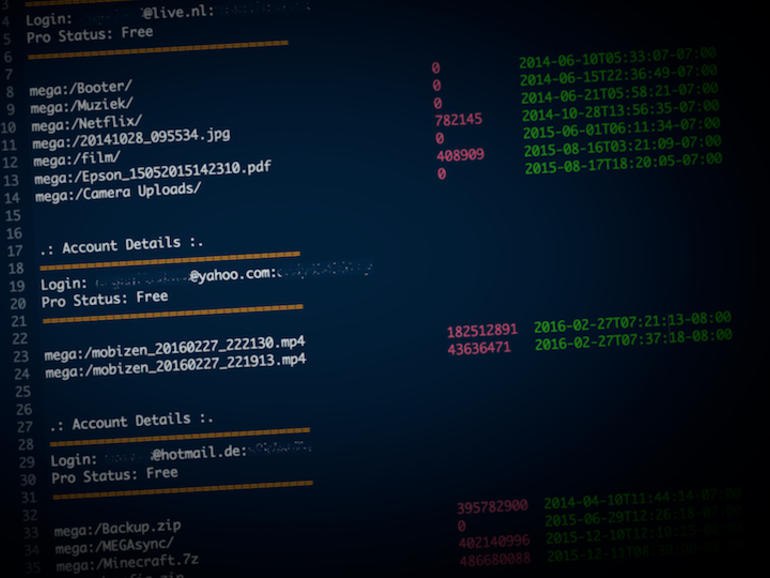

- Не пользуйтесь публичными сервисами для хранения файлов с личной информацией

- Избегайте трекинга (приватные режимы в браузере, блокировщики рекламы и трекеров, и тд)

- Не раздавайте свои имейлы и телефоны направо и налево

- Пользуйтесь мессенджерами с шифрованием end-to-end

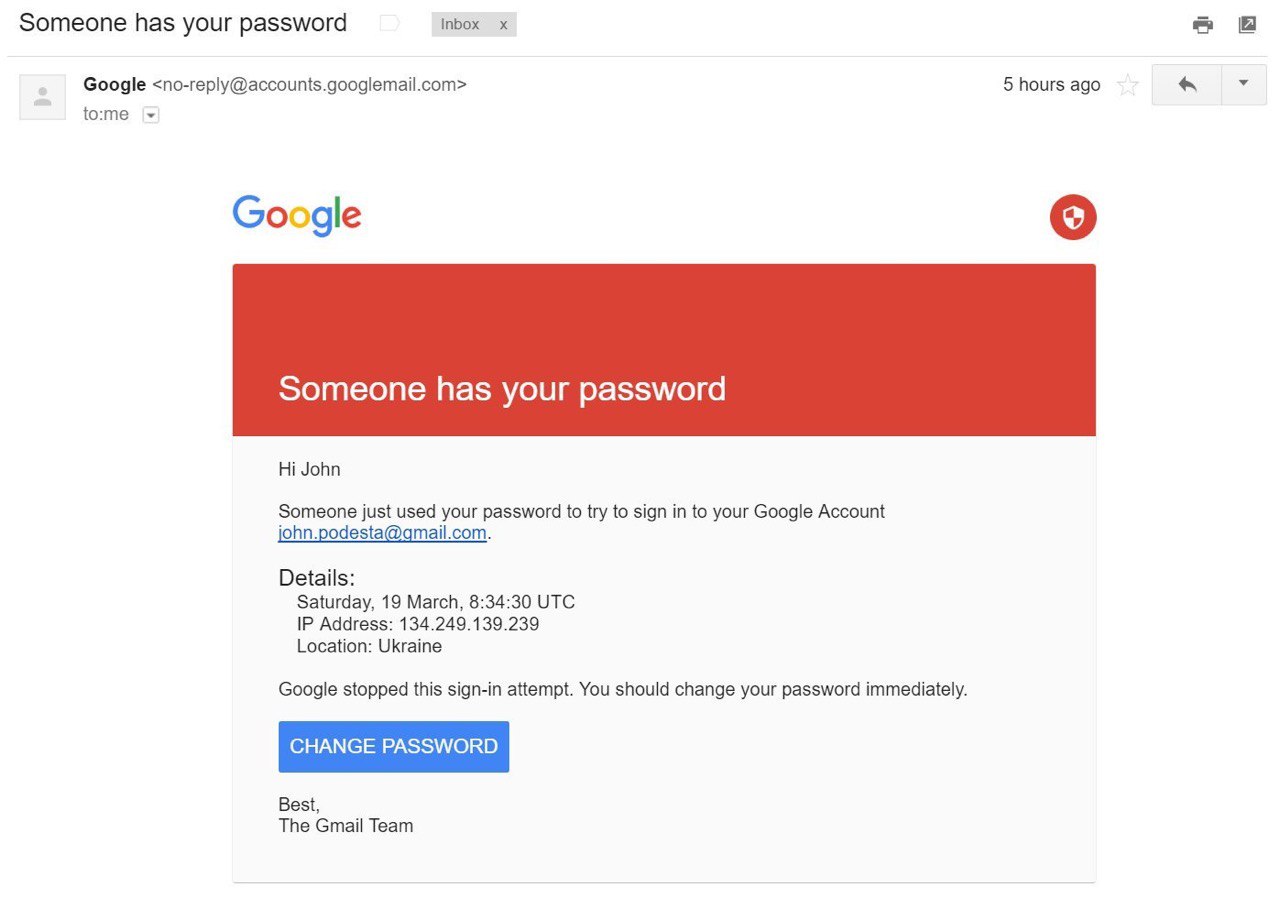

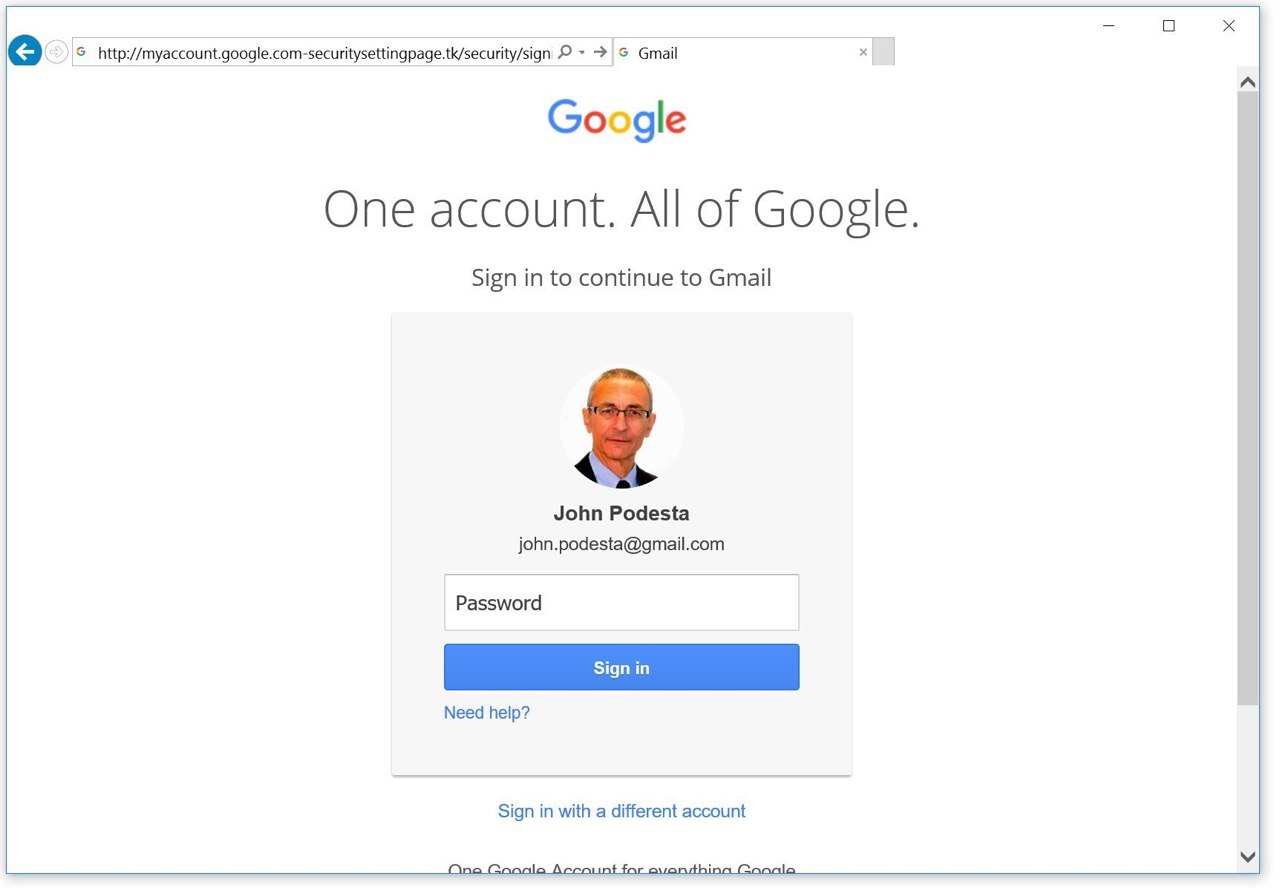

- Гигиена паролей (сложные пароли, избегайте повторного использования паролей)

- Проверяйте, каким приложениям и с какими правами вы даете доступ к своим социальным сервисам

- Защищайте телефоны и компьютеры паролями и биометрией

- Отключайте уведомления, показывающиеся на экране блокировки

- Используйте VPN в публичных сетях (хотя, впрочем, и не только там)

https://me-en.kaspersky.com/blog/privacy-ten-tips-2018/11419/?es_p=7138309