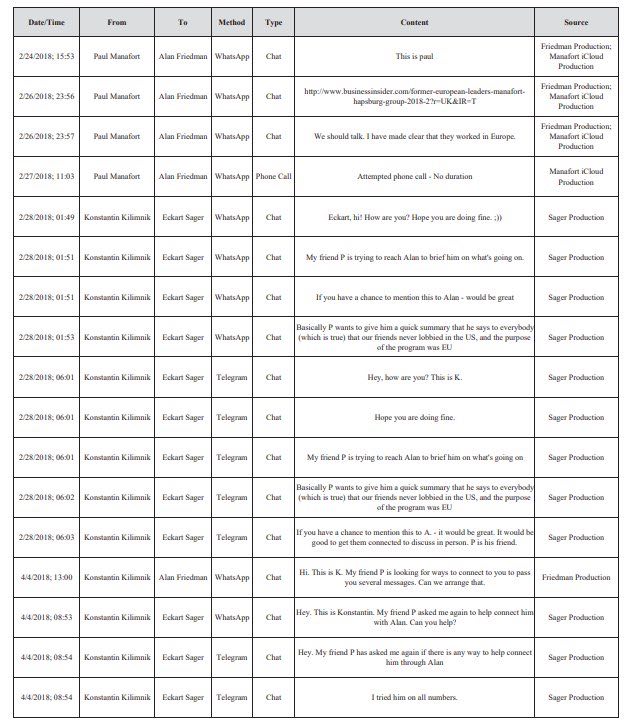

Конгресс США опубликовал документ с ответами Facebook на вопросы конгрессменов, которые они задавали Марку Цукербергу, но он не знал ответов и обещал потом прислать их письменно. Если у вас есть много свободного времени, 225 страниц документа ждут вас:

https://www.commerce.senate.gov/public/_cache/files/ed0185fb-615a-4fd5-818b-5ce050825a9b/62027BC70720678CBC934C93214B0871.senate-judiciary-combined-7-.pdfА мне оттуда показался интересным список информации, которую Facebook собирает о пользователях (вопрос 76 и местами по тексту. Не все из этого очевидно для пользователей (например, уровень батарейки, доступное место на диске, покупки на других сайтах, и тд):

1. information from "computers, phones, connected TVs, and other web-connected devices," as well as your "internet service provider or mobile operator"

2. "mouse movements" on your computer

3. "app and file names" (and the types of files) on your devices

4. whether the browser window with Facebook open is "foregrounded or backgrounded," and time, frequency, and duration of activities

5. information about "nearby Wi-Fi access points, beacons, and cell towers" and "signal strength" to triangulate your location ("Connection information like your IP address or Wi-Fi connection and specific location information like your device's GPS signal help us understand where you are," said a Facebook spokesperson.)

6. information "about other devices that are nearby or on their network"

7. "battery level"

8. "available storage space"

9. installed "plugins"

10. "connection speed"

11. "purchases [users] make" on off-Facebook websites

12. contact information "such as an address book" and, for Android users, "call log or SMS log history" if synced, for finding "people they may know" (Here's how to turn off contact uploading or delete contacts you've uploaded.)

13. information "about how users use features like our camera" (The Facebook spokesperson explained, "In order to provide features like camera effects, we receive what you see through camera, send to our server, and generate a mask/filter.")

14. "location of a photo or the date a file was created" through the file's metadata

15. information through your device's settings, such as "GPS location, camera, or photos"

16. information about your "online and offline actions" and purchases from third-party data providers

17. "device IDs, and other identifiers, such as from games, apps or accounts users use"

18. "when others share or comment on a photo of them, send a message to them, or upload, sync or import their contact information"

NOT CREEPY AT ALL