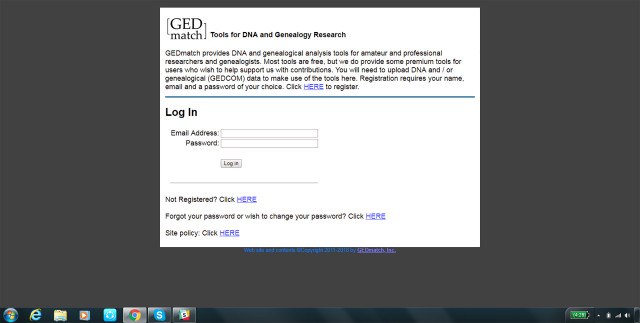

Пока у вас там продолжаются выходные, расскажу интересную историю про то, как поймали в США маньяка, который в период с 1974 по 1986 год терроризировал Калифорнию, за что получил прозвище Golden State killer (12 убийств и около 50 изнасилование). Поймали его только сейчас, и благодаря сайту с генетической информацией GEDmatch (

https://www.gedmatch.com/login1.php). У полиции были некоторые семплы ДНК, но они не могли найти убийцу с помощью традиционных методов много лет. И вот, воспользовавшись сайтом, полиция наконец-то смогла вычислить его и арестовать.

Сайт позволяет исследователям и любителям генеалогии загрузить туда данные ДНК, обнаруженные на местах преступления, и найти таким образом каких-то супердалеких родственников преступника. Это позволило существенно сузить круг потенциальных подозреваемых, и в итоге выйти на самого убийцу.

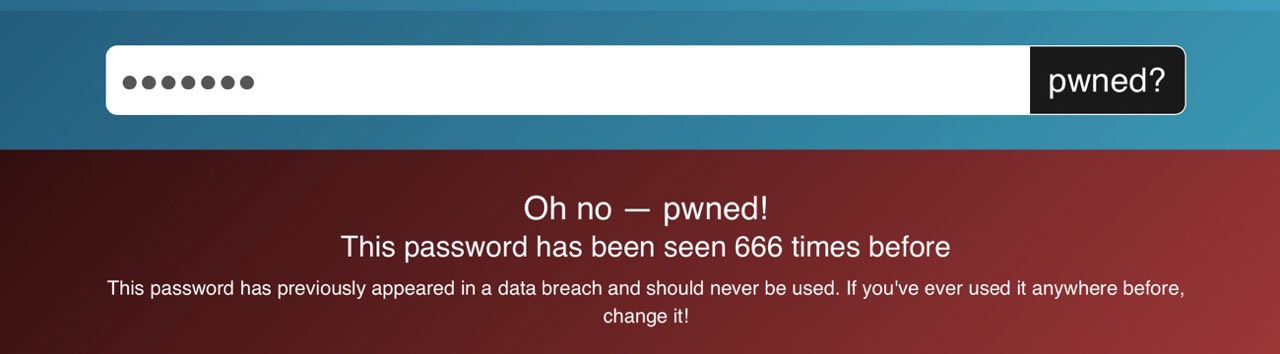

GEDmatch изначально декларирует, что данные, которые в него загружаются, являются публичными. Подобная ситуация — не повод перестать пользоваться сервисами типа 23andMe или Ancestry, которые тоже позволяют анализировать ДНК — они утверждают, что они всячески сопротивляются запросам от правоохранительных органов для сохранения приватности своих клиентов (уверен, в России есть и свои похожие сервисы, но не знаю, насколько они устойчивы к запросам из полиции). Но в целом, %username%, помни, что информация может быть опасносте в самых неожиданных местах, причем даже если ты туда её не загружал. (Я также надеюсь, что среди читателей канала нет маньяков и насильников).

Почитать по теме больше можно тут

https://www.mercurynews.com/2018/04/26/ancestry-23andme-deny-assisting-law-enforcement-in-east-area-rapist-case/