Отчет https://www.riskiq.com/research/inside-magecart/

И пока я писал эту заметку, увидел в новостях, что Magecart побывала на известном крайне правом сайте, толкающем всякие странные теории заговоров, Infowars, и данные карточек около 1,5 тыс пользователей оказались скомпрометированы.

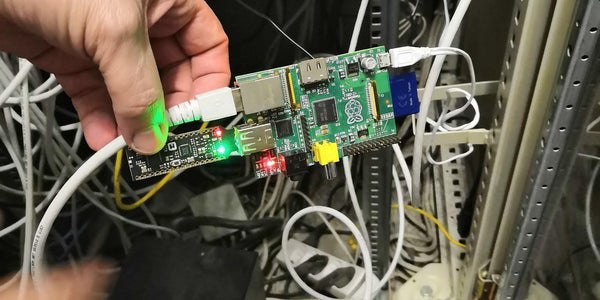

Вот еще большой и интересный материал о безопасности (или скорее — опасносте) банковских карт в США, где за последние 12 месяцев украдено данных 60 млн банковских карт. Основная проблема в том, что, несмотря на (наконец-то!) распространенность карт с чипами, многие ритейлеры продолжают прокатывать карты магнитной лентой. Почему? потому что в плане всего, что касается платежей картами, США — какая-то страна третьего мира, невероятно консервативная и медленно двигающаяся. Европа в плане тех же чипов и бесконтактных платежей настолько впереди США, что это уже какая-то параллельная вселенная. Извините, наболело.

https://threatpost.com/u-s-chip-cards-are-being-compromised-in-the-millions/139028/