Size: a a a

2018 October 07

2018 October 08

Сегодня компания Facebook анонсировала свой новый продукт Portal — два устройства с разным размером экранов, со встроенной камерой, микрофоном и спикером. Устройство позволяет осуществлять видеозвонки между пользователями Portal, а также использовать умного помощника Alexa для задач вроде таймера, справки или управления умным домом. Но это, конечно, не обзор устройства, мне интересен больше аспект информационной безопасности этого гаджета. Хотя к функциональности тоже есть вопросы: отсутствие поддержки Facebook Messenger, WhatsApp для чатов. Гаджет умеет показывать фотографии с Facebook, но не умеет делать этого для аккаунта Instagram. Впрочем, все может измениться еще с обновлениями ПО.

В целом выпуск устройства с камерой и микрофоном для Facebook сейчас, когда компания еще отходит от последних скандалов, начиная от манипуляций информации ботами или скандала с Cambridge Analytica, в рамках которого до сих пор непонятно, сколько разных разработчиков собрали информацию о неизвестном количестве пользователей. Или заканчивая последним скандалом со взломом Facebook, когда неизвестные злоумышленники получили полный контроль над десятками миллионов аккаунтов пользователей. А разработчики сторонних сервисов тоже пока не могут определенно сказать, затронул ли этот взлом тех пользователей сервисов, которые использовали вход в них с токеном Facebook.

По крайней мере, Facebook уделили целый раздел страницы о продукте тому, как продукт должен обеспечивать приватность данных пользователей:

- возможность полностью отключить камеру и микрофон (очень удобное устройство получится без этих систем)

- возможность заблокировать камеру идущей в комплекте шторкой

- в камере нет распознавания лиц и идентификации пользователей

- утверждается, что звонки "не хранятся" на сервере Facebook. Похоже, что, что в звонках по умолчанию используется оконечное (end-2-end) шифрование. А что насчет метадаты о звонках?

- запросы к "помощнику" сохраняются на сервере, но их можно оттуда удалить в логе активности Facebook.

Зато опциональная функция позволяет Portal следить за тем, когда вы уходите или возвращаетесь домой. И в качестве бонуса — обещается, что пока что в Portal нет рекламы, что значит, что она обязательно скоро появится. Так что я с трудом могу себе представить, как будут покупать это устройство, которое к тому же еще и в самой дешевой версии стоит 200 долларов.

В целом выпуск устройства с камерой и микрофоном для Facebook сейчас, когда компания еще отходит от последних скандалов, начиная от манипуляций информации ботами или скандала с Cambridge Analytica, в рамках которого до сих пор непонятно, сколько разных разработчиков собрали информацию о неизвестном количестве пользователей. Или заканчивая последним скандалом со взломом Facebook, когда неизвестные злоумышленники получили полный контроль над десятками миллионов аккаунтов пользователей. А разработчики сторонних сервисов тоже пока не могут определенно сказать, затронул ли этот взлом тех пользователей сервисов, которые использовали вход в них с токеном Facebook.

По крайней мере, Facebook уделили целый раздел страницы о продукте тому, как продукт должен обеспечивать приватность данных пользователей:

- возможность полностью отключить камеру и микрофон (очень удобное устройство получится без этих систем)

- возможность заблокировать камеру идущей в комплекте шторкой

- в камере нет распознавания лиц и идентификации пользователей

- утверждается, что звонки "не хранятся" на сервере Facebook. Похоже, что, что в звонках по умолчанию используется оконечное (end-2-end) шифрование. А что насчет метадаты о звонках?

- запросы к "помощнику" сохраняются на сервере, но их можно оттуда удалить в логе активности Facebook.

Зато опциональная функция позволяет Portal следить за тем, когда вы уходите или возвращаетесь домой. И в качестве бонуса — обещается, что пока что в Portal нет рекламы, что значит, что она обязательно скоро появится. Так что я с трудом могу себе представить, как будут покупать это устройство, которое к тому же еще и в самой дешевой версии стоит 200 долларов.

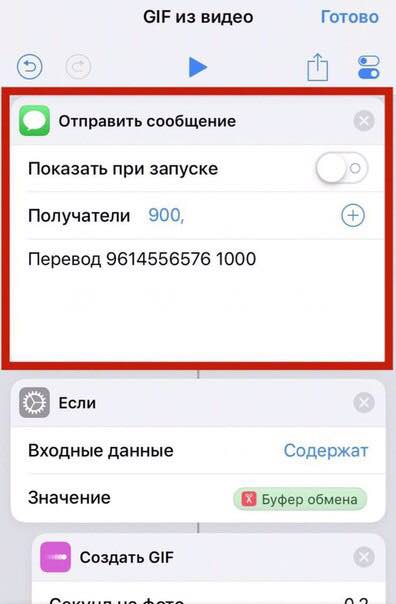

полезно для юзеров iPhone с iOS 12 — команды Shortcuts бывают разными, в том числе и вредными.

Внимание!!!

Остерегайтесь команд, скачанных из сомнительных источников, злоумышленники могут завладеть вашими деньгами!

Возможно это не только через сообщение, как в этой команде.

Остерегайтесь команд, скачанных из сомнительных источников, злоумышленники могут завладеть вашими деньгами!

Возможно это не только через сообщение, как в этой команде.

Меня самого эта тема уже немного утомила писать о ней каждый день, но это, наверно, по масштабам потенциально одна из основных новостей области информационной безопасности в этом году, поэтому появление новой информации по ней очень интересно.

Bloomberg пока что хранит гордое молчание по поводу обновлений истории, но зато за выходные высказалось Министерство национальной безопасности США. В их заявлении говорится, что они в курсе того, что это обсуждается в новостях, и у них нет поводов сомневаться в заявлениях компаний, фигурирующих в статье". Не уверен, что участие в этой истории заявления МНБ вселяет в меня уверенность в правдивости заявлений компании, но формулировки заявления тоже достаточно однозначны. Напомню, что есть подобное заявление и от британского разведывательного агентства.

Buzzfeed пишет о том, что журналисты поговорили со своими источниками внутри Apple, и никто не может подтвердить историю Bloomberg. Вообще ничего близкого по теме, говорят источники.

Кроме анонимных внутренних источников, есть еще и официальное обращение директора по информационной безопасности Apple в Конгресс США, что никаких следов подобной атаки на сервера компании обнаружено не было.

Есть еще у Reuters это дополнение от бывшего главного юрисконсульта Apple, который позвонил своим контактам в ФБР в прошлом году, когда до него дошли запросы от Bloomberg о подобном расследовании:

“I got on the phone with him personally and said, ‘Do you know anything about this?,” Sewell said of his conversation with Baker. “He said, ‘I’ve never heard of this, but give me 24 hours to make sure.’ He called me back 24 hours later and said ‘Nobody here knows what this story is about.’”

Реально какая-то мутная история, у которой наверняка есть какие-то основания, но статья Bloomberg, возможно, попала не туда.

Bloomberg пока что хранит гордое молчание по поводу обновлений истории, но зато за выходные высказалось Министерство национальной безопасности США. В их заявлении говорится, что они в курсе того, что это обсуждается в новостях, и у них нет поводов сомневаться в заявлениях компаний, фигурирующих в статье". Не уверен, что участие в этой истории заявления МНБ вселяет в меня уверенность в правдивости заявлений компании, но формулировки заявления тоже достаточно однозначны. Напомню, что есть подобное заявление и от британского разведывательного агентства.

Buzzfeed пишет о том, что журналисты поговорили со своими источниками внутри Apple, и никто не может подтвердить историю Bloomberg. Вообще ничего близкого по теме, говорят источники.

Кроме анонимных внутренних источников, есть еще и официальное обращение директора по информационной безопасности Apple в Конгресс США, что никаких следов подобной атаки на сервера компании обнаружено не было.

Есть еще у Reuters это дополнение от бывшего главного юрисконсульта Apple, который позвонил своим контактам в ФБР в прошлом году, когда до него дошли запросы от Bloomberg о подобном расследовании:

“I got on the phone with him personally and said, ‘Do you know anything about this?,” Sewell said of his conversation with Baker. “He said, ‘I’ve never heard of this, but give me 24 hours to make sure.’ He called me back 24 hours later and said ‘Nobody here knows what this story is about.’”

Реально какая-то мутная история, у которой наверняка есть какие-то основания, но статья Bloomberg, возможно, попала не туда.

В статье в Wall Street Journal (paywall) сегодня рассказали о том, что уязвимость в Google+ на протяжении трех лет позволяла видеть данные профиля пользователей (имя, адрес электронной почты, пол, возраст), даже если эти данные были отмечены как скрытые. Google утверждает, что сторонние разработчики не воспользовались этой уязвимостью для сбора пользовательских данных. Вот пост Google о том, что произошло и что будет дальше:

https://www.blog.google/technology/safety-security/project-strobe/

Проблема, по словам представителей Google, затрагивала около 500 тыс пользователей (на протяжении последних двух недель, пока хранятся логи. Что там было в прошлом, Google сказать не может). Интересно, что Google обнаружила эту проблему в марте 2018 года, но компания решила не сообщать о ней, так как опасалась внимания со стороны регуляционных органов (на волне внимания к проблеме Facebook и Cambridge Analytica). Эта скрытность, чувствую, еще вылезет Google каким-нибудь боком. Зато из хорошего: Google таки в течение следующего года закроет социальную сеть Google+ для потребителей, потому что "там все равно никого нет" (90% сессий короче 5 секунд — видимо, те, кто случайно туда попал).

Кроме того, Google проводит аудит доступа разработчиков к пользовательским данным и вносит соответствующие изменения. В частности, появятся ограничения для разработчиков приложений на Android в плане доступа к истории звонков: только те приложения-звонилки, которые установлены таковыми по умолчанию, плюс приложения для работы с голосовой почтой и резервными копиями. Появятся и дополнительные ограничения на доступ к почте в Gmail для разработчиков приложений.

https://www.blog.google/technology/safety-security/project-strobe/

Проблема, по словам представителей Google, затрагивала около 500 тыс пользователей (на протяжении последних двух недель, пока хранятся логи. Что там было в прошлом, Google сказать не может). Интересно, что Google обнаружила эту проблему в марте 2018 года, но компания решила не сообщать о ней, так как опасалась внимания со стороны регуляционных органов (на волне внимания к проблеме Facebook и Cambridge Analytica). Эта скрытность, чувствую, еще вылезет Google каким-нибудь боком. Зато из хорошего: Google таки в течение следующего года закроет социальную сеть Google+ для потребителей, потому что "там все равно никого нет" (90% сессий короче 5 секунд — видимо, те, кто случайно туда попал).

Кроме того, Google проводит аудит доступа разработчиков к пользовательским данным и вносит соответствующие изменения. В частности, появятся ограничения для разработчиков приложений на Android в плане доступа к истории звонков: только те приложения-звонилки, которые установлены таковыми по умолчанию, плюс приложения для работы с голосовой почтой и резервными копиями. Появятся и дополнительные ограничения на доступ к почте в Gmail для разработчиков приложений.

2018 October 09

Я много пишу про доступность любой информации в интернете (и в блоге, и в Телеграм-канале). А ведь дальше будет только хуже. Просто почитайте эту статью (в отрыве от ее политического аспекта), чтобы в очередной раз убедиться, что сохранности частных данных просто не существует. То кто-то чужое водительское удостоверение пришлёт, то читатели по базам данных страховых компаний, куда у них есть доступ, ищут информацию и присылают её исследователям:

Наши читатели, используя базу данных страховых полисов ОСАГО и реквизиты водительского удостоверения, выяснили, что данные права действительно зарегистрированы на имя

Ну и дальше там полный список различных сервисов, по которым проводится полный деанон человека. Только подтверждаются тезисы из этой статьи. Не новость, конечно, но каждый раз хочется уехать куда-то в лес без электричества.

Наши читатели, используя базу данных страховых полисов ОСАГО и реквизиты водительского удостоверения, выяснили, что данные права действительно зарегистрированы на имя

Ну и дальше там полный список различных сервисов, по которым проводится полный деанон человека. Только подтверждаются тезисы из этой статьи. Не новость, конечно, но каждый раз хочется уехать куда-то в лес без электричества.

Из рубрики «никогда такого не было, и вот опять» - исследователи Tenable обнаружили несколько уязвимостей в RouterOS, используемой в роутерах MikroTik. И все, как уже было неоднократно: параметры входа по умолчанию, и уязвимости, приводящие к полному контролю над роутером. Для разных роутеров вышли обновления RouterOS версий 6.40.9, 6.42.7 и 6.43 - вы знаете, что делать.

https://www.tenable.com/blog/tenable-research-advisory-multiple-vulnerabilities-discovered-in-mikrotiks-routeros

https://www.tenable.com/blog/tenable-research-advisory-multiple-vulnerabilities-discovered-in-mikrotiks-routeros

2018 October 10

Между тем, так и не предоставив никаких доказательств истории с китайскими чипами в серверах Apple и Amazon, Bloomberg продолжает педалировать тему, публикуя новую статью на эту тему. Теперь, если верить статье, крупная телекоммуникационная компания в США обнаружила у себя в сети сервер Supermicro, с критическим технологическим компонентом, над которым были проведены некие манипуляции. Якобы был обнаружен имплант, встроенный в Ethernet-порт сервера, который, видимо, должен был служить бэкдором в сервер (но из статьи не очень понятно, делал ли он это).

Важно отметить также, что все крупнейшие телекоммуникационные компании США заявили о том, что эта история не о них (компания в статье не называется).

Я уже не знаю, что об этом думать (к счастью, я не один такой). Все требуют доказательств, но Bloomberg хранит молчание.

Материалы по теме:

- интервью с источником для второй статьи о чипе в Ethernet-порту

- Подкаст с экспертом по аппаратным имплантам, который общался с авторами первой статьи в Bloomberg. Он высказывает сомнения, поскольку с журналистами он разговаривал про теоретически возможные сценарии, а потом оказалось, что его теоретически возможный сценарий внезапно оказался описанным точь в точь, только уже в якобы реальном кейсе.

But it was surprising to me that in a scenario where I would describe these things and then he would go and confirm these and 100 percent of what I described was confirmed by sources.

- Интересный тред в твиттере чувака, который как-то общался с журналистами Bloomberg, которые написали историю про китайские чипы, на другую тему. Если резюмировать этот тред: журналисты хорошие, но любят раздувать тему, невнимательно относятся к техническим деталям и не всегда фильтруют источники.

Важно отметить также, что все крупнейшие телекоммуникационные компании США заявили о том, что эта история не о них (компания в статье не называется).

Я уже не знаю, что об этом думать (к счастью, я не один такой). Все требуют доказательств, но Bloomberg хранит молчание.

Материалы по теме:

- интервью с источником для второй статьи о чипе в Ethernet-порту

- Подкаст с экспертом по аппаратным имплантам, который общался с авторами первой статьи в Bloomberg. Он высказывает сомнения, поскольку с журналистами он разговаривал про теоретически возможные сценарии, а потом оказалось, что его теоретически возможный сценарий внезапно оказался описанным точь в точь, только уже в якобы реальном кейсе.

But it was surprising to me that in a scenario where I would describe these things and then he would go and confirm these and 100 percent of what I described was confirmed by sources.

- Интересный тред в твиттере чувака, который как-то общался с журналистами Bloomberg, которые написали историю про китайские чипы, на другую тему. Если резюмировать этот тред: журналисты хорошие, но любят раздувать тему, невнимательно относятся к техническим деталям и не всегда фильтруют источники.

Обнаруженная в августе уязвимость в WhatsApp (для iOS и Android) была исправлена в последнем апдейте, так что обновление не помешает. Уязвимость позволяла при поступлении звонка от злоумышленника закрешить клиент (и, видимо, потенциально сделать что-то еще, о чем исследователь из Google не говорит, но называет эту проблему big deal).

Кстати, комментарий к багу там интересный

Кстати, комментарий к багу там интересный

Несколько интересных и полезных ссылок, накопившихся за последнее время:

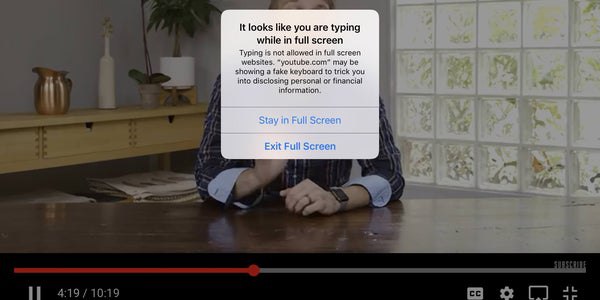

Встроенная защита от фейковых клавиатур в Safari на iOS 12

https://www.reddit.com/r/apple/comments/9m94qg/til_safari_on_ios_12_has_builtin_protection/

Introducing Intra: A New App to Stop DNS Manipulation

https://medium.com/@JigsawTeam/introducing-intra-a-new-app-to-stop-dns-manipulation-f76de3f5d01

Use YubiKey security key to sign into AWS Management Console with YubiKey for multi-factor authentication

https://aws.amazon.com/blogs/security/use-yubikey-security-key-sign-into-aws-management-console/

Встроенная защита от фейковых клавиатур в Safari на iOS 12

https://www.reddit.com/r/apple/comments/9m94qg/til_safari_on_ios_12_has_builtin_protection/

Introducing Intra: A New App to Stop DNS Manipulation

https://medium.com/@JigsawTeam/introducing-intra-a-new-app-to-stop-dns-manipulation-f76de3f5d01

Use YubiKey security key to sign into AWS Management Console with YubiKey for multi-factor authentication

https://aws.amazon.com/blogs/security/use-yubikey-security-key-sign-into-aws-management-console/

2018 October 11

2018 October 12

Неделю назад стало известно о том, что социальную сеть Facebook взломали и злоумышленники получили доступ к примерно 50 млн пользовательских записей. Сегодня Facebook опубликовал дополнительную информацию об этом взломе, из которой можно узнать:

- расследование показало, что из первоначальной оценки 50 млн пользовательских записей, которые могли быть затронуты, реально украдены токены были у 30 млн пользователей.

- из этих 30 млн пользователей у 15 млн пользователей хакеры получили доступ к базовой контактной информации (адрес электронной почты и/или номер телефона)

- у 14 млн пользователей хакеры получили доступ к гораздо большему набору информации: всё та же контактная информация, плюс никнейм, пол, язык, статус отношений, религия, город рождения, текущий город, указанный в профиле, дату рождения, типы устройств, используемые для доступа к Facebook, информацию об образовании, работе, последние 10 мест чекина или отмеченных, адрес сайта, список людей или страниц, которые пользователи фолловят, а также 15 последних поисковых запросов.

- у 1 млн человек нападавшие не получили никакой информации.

- Атака не затронула сервисы Messenger, Instagram, WhatsApp, Pages, платежи и учетные записи рекламодателей и разработчиков.

Проверить, был ли затронут ваш аккаунт, можно на странице помощи. Расследование взлома ведет также ФБР, и Facebook написали, что агентство попросило их не разглашать дополнительную информацию.

- расследование показало, что из первоначальной оценки 50 млн пользовательских записей, которые могли быть затронуты, реально украдены токены были у 30 млн пользователей.

- из этих 30 млн пользователей у 15 млн пользователей хакеры получили доступ к базовой контактной информации (адрес электронной почты и/или номер телефона)

- у 14 млн пользователей хакеры получили доступ к гораздо большему набору информации: всё та же контактная информация, плюс никнейм, пол, язык, статус отношений, религия, город рождения, текущий город, указанный в профиле, дату рождения, типы устройств, используемые для доступа к Facebook, информацию об образовании, работе, последние 10 мест чекина или отмеченных, адрес сайта, список людей или страниц, которые пользователи фолловят, а также 15 последних поисковых запросов.

- у 1 млн человек нападавшие не получили никакой информации.

- Атака не затронула сервисы Messenger, Instagram, WhatsApp, Pages, платежи и учетные записи рекламодателей и разработчиков.

Проверить, был ли затронут ваш аккаунт, можно на странице помощи. Расследование взлома ведет также ФБР, и Facebook написали, что агентство попросило их не разглашать дополнительную информацию.

несколько интересных ссылок по теме канала на почитать:

1. Bug bounty | mail.ru Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей

https://habr.com/post/416835/

(спасибо читателю канала)

2. Отчет агентства по ответственности правительства (US Government Accountability Office) о состоянии цифровой безопасности Министерства обороны США (по результатам "учений", в которых специально отобранные хакеры пытались взламывать - вполне успешно - различные системы министерства). Публичная версия отчета не содержит в себе конкретных технических деталей, но все равно интересно почитать:

https://www.gao.gov/products/GAO-19-128

3. Еще одна фитнес-компания не уберегла данные своих пользователей, оставив базу открытой на AWS:

https://www.infosecurity-magazine.com/news/fitmetrix-exposes-millions-of/

4. Украденные Apple ID используются для воровства денег у пользователей Alipay и WeChat (я так понимаю, там все завязано на том, что Apple ID требует в Китае номера телефона, а потом получается привязка к реальным аккаунтам платежных систем. Как-то сложно, но, видимо, работает):

https://www.reuters.com/article/us-china-alipay-apple/chinas-alipay-says-stolen-apple-ids-behind-thefts-of-users-money-idUSKCN1ML0QO

5. Про пароль Kanye West

https://motherboard.vice.com/en_us/article/j53n87/kanye-west-worst-iphone-passcode

1. Bug bounty | mail.ru Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей

https://habr.com/post/416835/

(спасибо читателю канала)

2. Отчет агентства по ответственности правительства (US Government Accountability Office) о состоянии цифровой безопасности Министерства обороны США (по результатам "учений", в которых специально отобранные хакеры пытались взламывать - вполне успешно - различные системы министерства). Публичная версия отчета не содержит в себе конкретных технических деталей, но все равно интересно почитать:

https://www.gao.gov/products/GAO-19-128

3. Еще одна фитнес-компания не уберегла данные своих пользователей, оставив базу открытой на AWS:

https://www.infosecurity-magazine.com/news/fitmetrix-exposes-millions-of/

4. Украденные Apple ID используются для воровства денег у пользователей Alipay и WeChat (я так понимаю, там все завязано на том, что Apple ID требует в Китае номера телефона, а потом получается привязка к реальным аккаунтам платежных систем. Как-то сложно, но, видимо, работает):

https://www.reuters.com/article/us-china-alipay-apple/chinas-alipay-says-stolen-apple-ids-behind-thefts-of-users-money-idUSKCN1ML0QO

5. Про пароль Kanye West

https://motherboard.vice.com/en_us/article/j53n87/kanye-west-worst-iphone-passcode

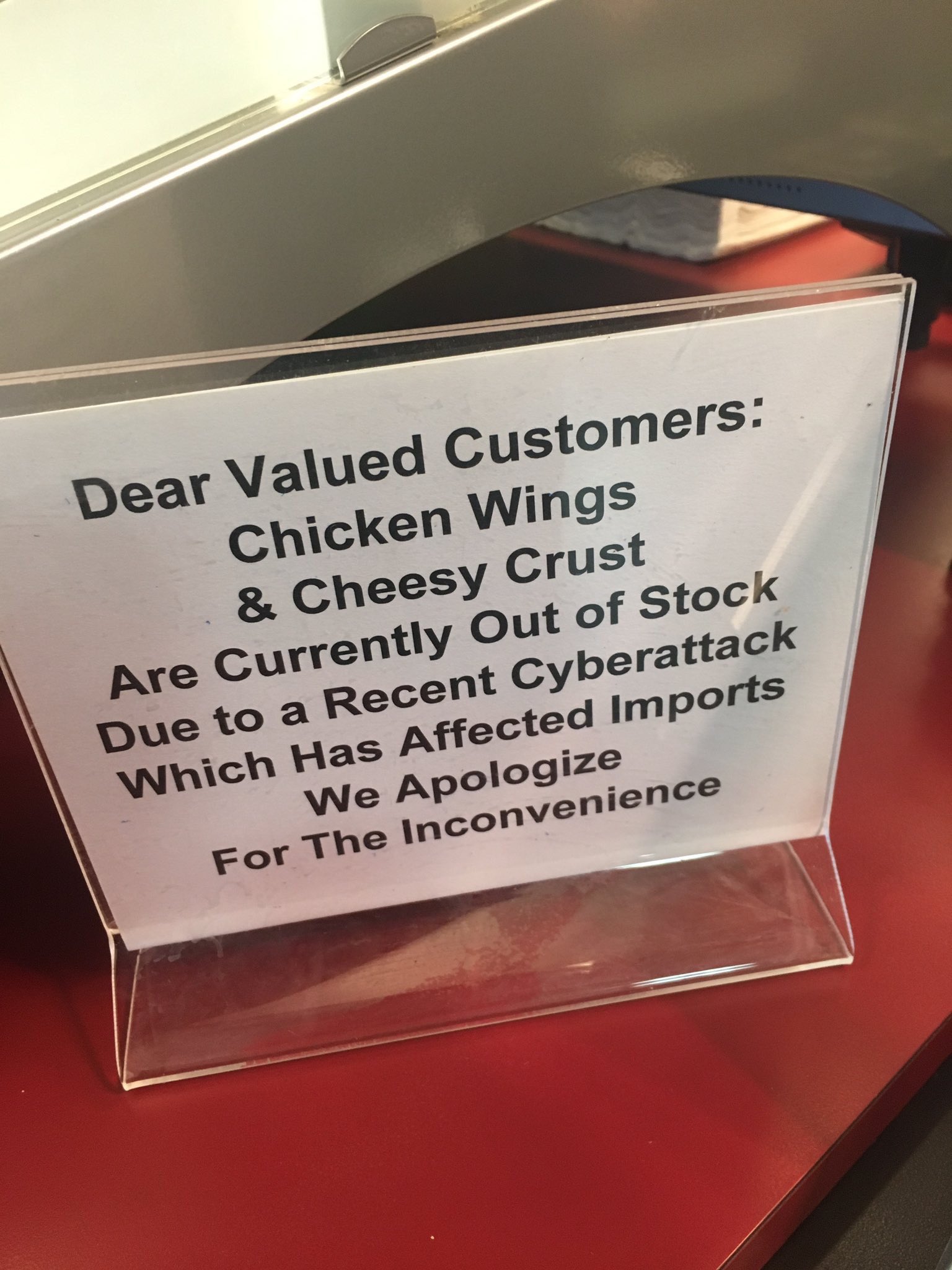

И в рамках пятницы картинка о том, почему информационная безопасность касается каждого!

(https://alexmak.net/wp-content/uploads/2018/10/0C1F00D2-12E0-4B31-BADB-4F92A89CE533.jpg)

(https://alexmak.net/wp-content/uploads/2018/10/0C1F00D2-12E0-4B31-BADB-4F92A89CE533.jpg)

еще бонус от читателя — ссылка на Медузу, там автор проанализировал информацию, которую отдает пользователям Telegram в рамках GDPR, чтобы продемонстрировать, что у сервиса хранится о пользователе

https://meduza.io/feature/2018/10/11/telegram-pozvolyaet-polzovatelyam-vykachat-vse-svoi-dannye-my-eto-sdelali-i-vot-chto-obnaruzhili-v-arhive

https://meduza.io/feature/2018/10/11/telegram-pozvolyaet-polzovatelyam-vykachat-vse-svoi-dannye-my-eto-sdelali-i-vot-chto-obnaruzhili-v-arhive

2018 October 15

В интернете нарезает круги история про Apple Watch журналиста Washington Post, пропавшего после визита в консульство Саудовской Аравии (и, возможно, убитого там). Сама по себе история c его пропажей и возможным убийством ужасна, но я хотел поговорить именно о технологическом аспекте той части истории, где фигурирует Apple Watch. Если вкратце, то пишут, что журналист смог записать аудио своего убийства на Apple Watch, после чего это аудио то ли было передано в облако, то ли на телефон, и таким образом стало известно, что именно произошло с ним после того, как он зашел в здание посольства.

Если честно, то у меня есть большие сомнения в правдивости этой истории. Ноги у этой новости растут из статьи турецкой газеты Sabah, и изобилуют странными деталями, вроде той, что когда убийцы журналиста заметили, что часы ведут запись, они пытались разблокировать часы, прикладывая палец к экрану часов. Но в часах, как известно, нет сканера распознавания отпечатков пальцев.

На первоисточник ссылается Washington Post:

The newspaper also alleged Saudi officials tried to delete the recordings first by incorrectly guessing Khashoggi’s PIN on the watch, then later using the journalist’s finger.

Что вызывает у меня сомнения в этой истории? Например, известно, что журналист оставил свой телефон ожидавшей его невесте, и вошел в консульство только с часами. Приложения для записи звука на часах по умолчанию нет, его можно установить дополнительно. Даже если журналист его установил и часы действительно записывали аудио, радиус действия Bluetooth достаточно небольшой, чтобы можно было поддерживать соединение между часами и телефоном. Сами часы, даже если и обладали встроенным сервисом мобильной связи LTE, не могли бы работать автономно, потому что в Турции работа часов в мобильной сети на данный момент не поддерживается. Можно допустить, что журналист, войдя в здание, подключился к WiFi сети консульства, что тоже маловероятно. В watchOS 4 для автоматического подключения к сети (открытой или закрытой), нужно, чтобы хотя бы одно из устройств на том самом Apple ID уже ранее подключалось к этой сети. В watchOS 5 добавили возможность ручного подключения к незнакомым сетям WiFi, но watchOS 5 только недавно вышла, и, скорей всего, журналист мог её не установить еще, да и, наверно, не спешил бы это делать, войдя в здание консульства. Слишком много технических нестыковок, чтобы поверить в эту историю. Теоретически это возможно, конечно, но уж слишком много условий.

Самое реалистичное объяснение, которое я встречал для этой истории — это то, что турецкие власти на самом деле прослушивают консульство СА, и, обладая информацией о происшедшем там, хотят предать её огласке, но не могут "палить" установленные жучки. Поэтому сливают в прессу полуреалистичные истории про запись на часах, чтобы Турции кое-как сохранить лицо по поводу прослушки чужих дипломатических представительств.

Если честно, то у меня есть большие сомнения в правдивости этой истории. Ноги у этой новости растут из статьи турецкой газеты Sabah, и изобилуют странными деталями, вроде той, что когда убийцы журналиста заметили, что часы ведут запись, они пытались разблокировать часы, прикладывая палец к экрану часов. Но в часах, как известно, нет сканера распознавания отпечатков пальцев.

На первоисточник ссылается Washington Post:

The newspaper also alleged Saudi officials tried to delete the recordings first by incorrectly guessing Khashoggi’s PIN on the watch, then later using the journalist’s finger.

Что вызывает у меня сомнения в этой истории? Например, известно, что журналист оставил свой телефон ожидавшей его невесте, и вошел в консульство только с часами. Приложения для записи звука на часах по умолчанию нет, его можно установить дополнительно. Даже если журналист его установил и часы действительно записывали аудио, радиус действия Bluetooth достаточно небольшой, чтобы можно было поддерживать соединение между часами и телефоном. Сами часы, даже если и обладали встроенным сервисом мобильной связи LTE, не могли бы работать автономно, потому что в Турции работа часов в мобильной сети на данный момент не поддерживается. Можно допустить, что журналист, войдя в здание, подключился к WiFi сети консульства, что тоже маловероятно. В watchOS 4 для автоматического подключения к сети (открытой или закрытой), нужно, чтобы хотя бы одно из устройств на том самом Apple ID уже ранее подключалось к этой сети. В watchOS 5 добавили возможность ручного подключения к незнакомым сетям WiFi, но watchOS 5 только недавно вышла, и, скорей всего, журналист мог её не установить еще, да и, наверно, не спешил бы это делать, войдя в здание консульства. Слишком много технических нестыковок, чтобы поверить в эту историю. Теоретически это возможно, конечно, но уж слишком много условий.

Самое реалистичное объяснение, которое я встречал для этой истории — это то, что турецкие власти на самом деле прослушивают консульство СА, и, обладая информацией о происшедшем там, хотят предать её огласке, но не могут "палить" установленные жучки. Поэтому сливают в прессу полуреалистичные истории про запись на часах, чтобы Турции кое-как сохранить лицо по поводу прослушки чужих дипломатических представительств.

- Пентагон заявил о взломе информационной системы, вследствие чего, похоже, утекли данные на 30 тысяч сотрудников военного ведомства, включая имена и данные кредитных карт военного и гражданского персонала:

http://apnews.com/7f6f4db35b0041bdbc5467848225e67d

— Европейское расследование Твиттера по сбору информации через ссылки для сокращения адресов (GDPR такой GDPR)

http://fortune.com/2018/10/12/twitter-gdpr-investigation-tco-tracking/

- Устанавливаете дома камеры наблюдения для собственной безопасности? Учтите, что правоохранительные органы могут запросить у разработчика камер данные, хранящиеся в облаке, так что лучше вам под камерами не заниматься ничем предосудительным или нарушающим закон. Первый такой случай, когда данные были переданы (камера Nest, данные, соответственно, у Google), появился в США. А вообще Nest получила уже более 300 подобных запросов, так что практика вполне жива.

- много интересной информации о черве CRASHOVERRIDE, он же известен как "Industroyer". Отчет Dragos об угрозе и возможных путях защиты от вредоносного ПО, направленного на нанесение ущерба электросети.

https://dragos.com/blog/crashoverride/

http://apnews.com/7f6f4db35b0041bdbc5467848225e67d

— Европейское расследование Твиттера по сбору информации через ссылки для сокращения адресов (GDPR такой GDPR)

http://fortune.com/2018/10/12/twitter-gdpr-investigation-tco-tracking/

- Устанавливаете дома камеры наблюдения для собственной безопасности? Учтите, что правоохранительные органы могут запросить у разработчика камер данные, хранящиеся в облаке, так что лучше вам под камерами не заниматься ничем предосудительным или нарушающим закон. Первый такой случай, когда данные были переданы (камера Nest, данные, соответственно, у Google), появился в США. А вообще Nest получила уже более 300 подобных запросов, так что практика вполне жива.

- много интересной информации о черве CRASHOVERRIDE, он же известен как "Industroyer". Отчет Dragos об угрозе и возможных путях защиты от вредоносного ПО, направленного на нанесение ущерба электросети.

https://dragos.com/blog/crashoverride/

2018 October 16

Из категории "хорошие новости в мире инфосека". Я неоднократно писал о проблемах роутеров MikroTik (раз, два, три), которые доставляют неудобства уязвимостями своим владельцам. Как правило, проблемы уязвимостей чинятся установкой обновленной прошивки, но большинство пользователей этого, к сожалению, не делает.

Поэтому за дело взялись специалисты. ZDNet пишет о русскоязычном хакере Алексее, который патчит роутеры, оставленные без присмотра. Он подключается к уязвимым роутерам и добавляет правило на firewall для блокировки внешних подключений. В статье говорится, что он уже исправил правила на более чем 100 тысячах роутеров, из чего я делаю вывод, что, скорей всего, это доброе дело за него делает какой-то скрипт. Также в материале рассказывается, что пользователи, которым он рассказал об этом в телеграм-канале, посвященном безопасности роутеров MikroTik, в основном расстроились такими действиями добровольца. Еще ни одно доброе дело не осталось безнаказанным!

Поэтому за дело взялись специалисты. ZDNet пишет о русскоязычном хакере Алексее, который патчит роутеры, оставленные без присмотра. Он подключается к уязвимым роутерам и добавляет правило на firewall для блокировки внешних подключений. В статье говорится, что он уже исправил правила на более чем 100 тысячах роутеров, из чего я делаю вывод, что, скорей всего, это доброе дело за него делает какой-то скрипт. Также в материале рассказывается, что пользователи, которым он рассказал об этом в телеграм-канале, посвященном безопасности роутеров MikroTik, в основном расстроились такими действиями добровольца. Еще ни одно доброе дело не осталось безнаказанным!