Еще одна история про магазин, контролируемый Apple — iOS App Store (где размещаются приложения для iPhone и iPad). Разработчики GuardianApp обнаружили целый список приложений в App Store, которые содержат в себе SDK, поставляемое компаниями, которые занимаются монетизацией пользовательской информации. Грубо говоря, они собирают массу информации о пользователях, скрещивают её с другой доступной информацией, что зачастую позволяет им вычислить все, вплоть до имени конкретного человека, и затем перепродают эту информацию рекламным компаниям. Так вот, они поставляют модули для приложений, которые позволяют собирать различную информацию о местоположении пользователей (которая зачастую не имеет отношения к прямой функции приложения, и такая передача, разумеется, не раскрывается перед пользователем), и передавать их на сервера этих компаний.

Такая информация включает в себя:

Данные Bluetooth LE Beacon

Координаты GPS

Информация о названиях сетей Wi-Fi) и сетевой MAC-адрес

Данные с акселерометра по трем осям

Рекламный идентификатор

Статус заряда аккумулятора

Информация о сотовой связи

Данные о высоте над уровнем моря и скорости

Информация о прибытии-отбытии в определенных местах

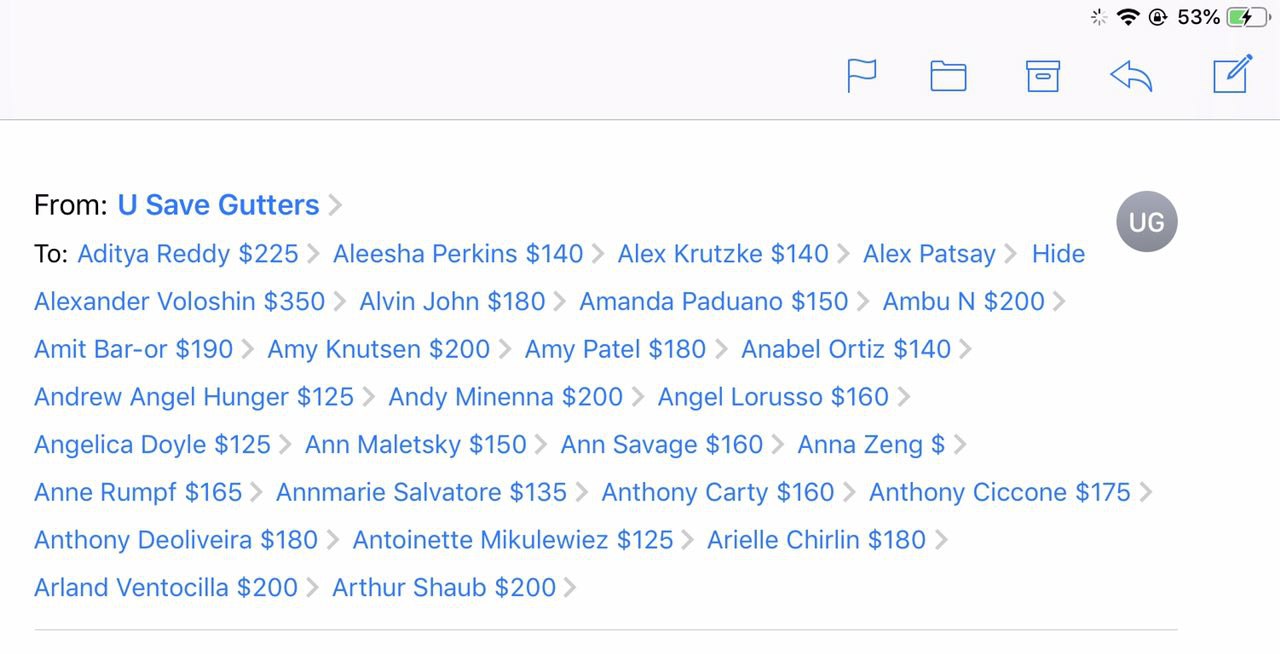

Список приложений и компаний, занимающихся сбором такой информации, можно почитать

тут. Что со всем этим делать? Как минимум, в настройках iOS можно включить опцию для минимизации рекламной слежки. Там же можно сбросить рекламный идентификатор (и делать это периодически). И, опять же, внимательно следить за тем, какие права запрашивают приложения, устанавливаемые на смартфон. В частности, если какое-то приложение просит доступ к местоположению "всегда", а не только когда это приложение работает, я бы напрягся. Кстати, также в настройках iOS можно посмотреть, какие приложения запрашивали такой доступ, и либо отключить им доступ "всегда" (если им не нужно это для функциональности - например, приложению-навигатору нужен), либо удалить такие приложения. Берегите свое местоположение!

PS И, конечно же, хотелось бы, чтобы Эпол ужесточила контроль за такими приложениями, обращая больше внимания на то, какие SDK и зачем используются в приложениях.