AI

Size: a a a

2020 August 07

А сессия откуда возьмётся? Один пакет это слишком мало..

АС

Исследование не читал, но с заголовком соглашусь 🙂

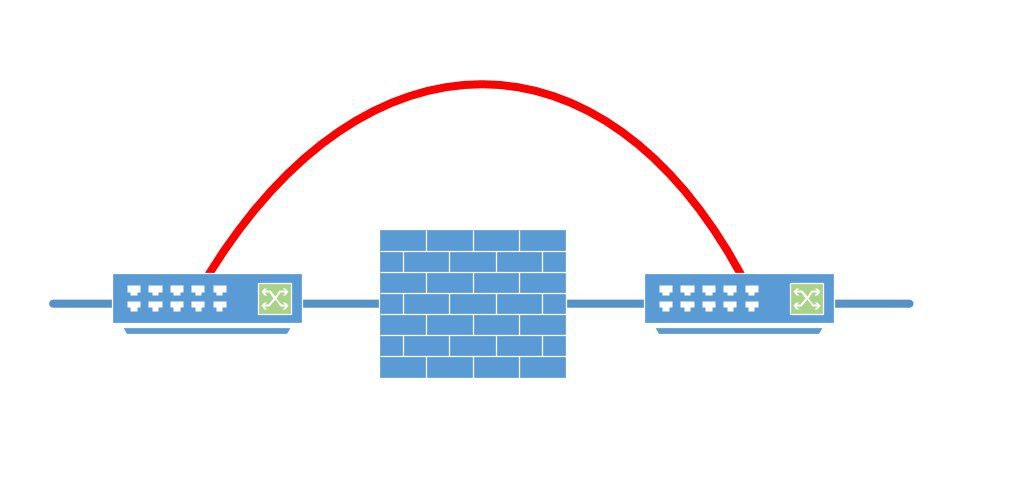

"Кабель Ethernet может использоваться для обхода межсетевых экранов"

"Кабель Ethernet может использоваться для обхода межсетевых экранов"

Так лучше будет )

22

Вот как могла произойти такая атака:

Злоумышленник отправляет множество безопасных пакетов, которым разрешено входить в сеть средствами защиты периметра (межсетевой экран / NAT), как можно быстрее. Эти пакеты инкапсулируют полезную нагрузку «пакет в пакете» и проходят через сеть по кабелю Ethernet, в котором могут возникать случайные битовые ошибки - либо из-за несовершенного кабеля, либо из-за атак злонамеренного вмешательства (подробнее об этом чуть позже).

Затем злоумышленник будет ждать появления битовых ошибок в определенном байте в заголовке низкоуровневого кадрирования Ethernet пакета на проводе.

Когда это происходит, он может обмануть контроллер Ethernet на другом конце, чтобы интерпретировать полезную нагрузку пакета (которая контролируется злоумышленником) как совершенно новый пакет. Это позволит злоумышленнику контролировать низкоуровневые заголовки внедряемых пакетов - по сути, отправляя полностью контролируемые кадры Ethernet. В противном случае эти типы пакетов были бы заблокированы решениями межсетевого экрана / NAT.

Злоумышленник отправляет множество безопасных пакетов, которым разрешено входить в сеть средствами защиты периметра (межсетевой экран / NAT), как можно быстрее. Эти пакеты инкапсулируют полезную нагрузку «пакет в пакете» и проходят через сеть по кабелю Ethernet, в котором могут возникать случайные битовые ошибки - либо из-за несовершенного кабеля, либо из-за атак злонамеренного вмешательства (подробнее об этом чуть позже).

Затем злоумышленник будет ждать появления битовых ошибок в определенном байте в заголовке низкоуровневого кадрирования Ethernet пакета на проводе.

Когда это происходит, он может обмануть контроллер Ethernet на другом конце, чтобы интерпретировать полезную нагрузку пакета (которая контролируется злоумышленником) как совершенно новый пакет. Это позволит злоумышленнику контролировать низкоуровневые заголовки внедряемых пакетов - по сути, отправляя полностью контролируемые кадры Ethernet. В противном случае эти типы пакетов были бы заблокированы решениями межсетевого экрана / NAT.

AS

😁👍

22

самый сок ) суть в битовых ошибках из-за помех в кабеле ETH. Но как они с модулируют случайные ошибки не понятно. Чисто теоретическая атака

АБ

2 2

самый сок ) суть в битовых ошибках из-за помех в кабеле ETH. Но как они с модулируют случайные ошибки не понятно. Чисто теоретическая атака

Витая пара первой категории :)

AC

2 2

Вот как могла произойти такая атака:

Злоумышленник отправляет множество безопасных пакетов, которым разрешено входить в сеть средствами защиты периметра (межсетевой экран / NAT), как можно быстрее. Эти пакеты инкапсулируют полезную нагрузку «пакет в пакете» и проходят через сеть по кабелю Ethernet, в котором могут возникать случайные битовые ошибки - либо из-за несовершенного кабеля, либо из-за атак злонамеренного вмешательства (подробнее об этом чуть позже).

Затем злоумышленник будет ждать появления битовых ошибок в определенном байте в заголовке низкоуровневого кадрирования Ethernet пакета на проводе.

Когда это происходит, он может обмануть контроллер Ethernet на другом конце, чтобы интерпретировать полезную нагрузку пакета (которая контролируется злоумышленником) как совершенно новый пакет. Это позволит злоумышленнику контролировать низкоуровневые заголовки внедряемых пакетов - по сути, отправляя полностью контролируемые кадры Ethernet. В противном случае эти типы пакетов были бы заблокированы решениями межсетевого экрана / NAT.

Злоумышленник отправляет множество безопасных пакетов, которым разрешено входить в сеть средствами защиты периметра (межсетевой экран / NAT), как можно быстрее. Эти пакеты инкапсулируют полезную нагрузку «пакет в пакете» и проходят через сеть по кабелю Ethernet, в котором могут возникать случайные битовые ошибки - либо из-за несовершенного кабеля, либо из-за атак злонамеренного вмешательства (подробнее об этом чуть позже).

Затем злоумышленник будет ждать появления битовых ошибок в определенном байте в заголовке низкоуровневого кадрирования Ethernet пакета на проводе.

Когда это происходит, он может обмануть контроллер Ethernet на другом конце, чтобы интерпретировать полезную нагрузку пакета (которая контролируется злоумышленником) как совершенно новый пакет. Это позволит злоумышленнику контролировать низкоуровневые заголовки внедряемых пакетов - по сути, отправляя полностью контролируемые кадры Ethernet. В противном случае эти типы пакетов были бы заблокированы решениями межсетевого экрана / NAT.

не забываем про кучу CRC на разных уровнях, которые нужно подделать также на лету

22

не забываем про кучу CRC на разных уровнях, которые нужно подделать также на лету

Зато на Дефконе засветились )

AS

2 2

Зато на Дефконе засветились )

Black Hat ☝️

AC

Кстати, большинство кабелей на производствах идет с экранам. Хакеры хакерами, а частотник или электромотор со своими приблудами дают вполне серьезные импульсы. Рвут связь вполне реально...

AI

Кстати, большинство кабелей на производствах идет с экранам. Хакеры хакерами, а частотник или электромотор со своими приблудами дают вполне серьезные импульсы. Рвут связь вполне реально...

Для энергетики sftp кабели

22

Black Hat ☝️

я не силен в эти всех конференциях, но по моему этот вид атаки уже светился

"Во время выступления Black Hat в 2013 году под названием «Полностью произвольная инъекция пакетов 802.3» исследователь счел эту атаку непрактичной по следующей причине:

«… Надежность и чрезвычайно низкий уровень ошибок в проводных кабелях делают эту [атаку пакета в пакете Ethernet] нереальной»."

"Во время выступления Black Hat в 2013 году под названием «Полностью произвольная инъекция пакетов 802.3» исследователь счел эту атаку непрактичной по следующей причине:

«… Надежность и чрезвычайно низкий уровень ошибок в проводных кабелях делают эту [атаку пакета в пакете Ethernet] нереальной»."

АБ

6категория с экраном + металлическая гофра с экраном :)

АБ

2 2

я не силен в эти всех конференциях, но по моему этот вид атаки уже светился

"Во время выступления Black Hat в 2013 году под названием «Полностью произвольная инъекция пакетов 802.3» исследователь счел эту атаку непрактичной по следующей причине:

«… Надежность и чрезвычайно низкий уровень ошибок в проводных кабелях делают эту [атаку пакета в пакете Ethernet] нереальной»."

"Во время выступления Black Hat в 2013 году под названием «Полностью произвольная инъекция пакетов 802.3» исследователь счел эту атаку непрактичной по следующей причине:

«… Надежность и чрезвычайно низкий уровень ошибок в проводных кабелях делают эту [атаку пакета в пакете Ethernet] нереальной»."

Если уже было, значит двойка модераторам докладов :)

АБ

Андрей Боровский

6категория с экраном + металлическая гофра с экраном :)

Или ещё проще. Перейти на оптику.

22

Кстати, большинство кабелей на производствах идет с экранам. Хакеры хакерами, а частотник или электромотор со своими приблудами дают вполне серьезные импульсы. Рвут связь вполне реально...

Там все землиться с двух концов через потенциал общий, так что это маловероятно, если тока разгильдяйство. Да и общий контур зазаемления всегда почти проверяют чтобы был в пределах норм, на это все есть свои нормативы.

AC

2 2

Там все землиться с двух концов через потенциал общий, так что это маловероятно, если тока разгильдяйство. Да и общий контур зазаемления всегда почти проверяют чтобы был в пределах норм, на это все есть свои нормативы.

Заземляют с одной :)

22

Андрей Боровский

Или ещё проще. Перейти на оптику.

+ там где нужно помеха защищенность уже используют оптику или спец кабель.

22

Заземляют с одной :)

Это смотря , где и какая длина )

22

обычно в шкафах все сигнальные уже землят в шкафу при разводке, но много нюансов