O

Size: a a a

2020 August 06

2 2

Не я как раз за то что хотел узнать, может уже чего придумали включаешь а оно тебе весь расклад как у тебя все и что надо делать ) а ты в это время чай пьешь😉 Вдруг я отстал от жизни, а тут такое

Судя по количеству инцидентов с вымогателями, все именно так и работают)

CM

2 2

Не я как раз за то что хотел узнать, может уже чего придумали включаешь а оно тебе весь расклад как у тебя все и что надо делать ) а ты в это время чай пьешь😉 Вдруг я отстал от жизни, а тут такое

Ну в свое время была же мода на grc системы как silver bullet для ИБ руководителя или ИТ/ИБ рисковика непременно умирающие при смене ИБ команды так как штука очень творческая и настраиваемая под себя. Видимо нечто подобное пытаются реализовать возле Industrial ИБ.

AI

Почти аналогичная ситуация, только с ФСБ: я предупредил, чтобы исправили должностную инструкцию в соответсвии с ПП, но отдел кадров провтыкал пару лет, пришла проверка - а я не подхожу :)) На прошлой работе было дело...

Я этим гуманитариям вообще ничего не доверяю, сколько было накосячено...

AI

ID:232743222

А генеральный директор компании, у которой основной код ОКВЭД из ИБ, спасает положение? А то по некоторым направления требутся руководящий стаж в области ИБ.

В регламенте сказано, какие документы ФСТЭК рассматривает. И слать надо четко их. По идее, должно удовлетворить..

RK

ID:860110022

"...CIARA - это платформа кибербезопасности нового поколения, предназначенная для поддержки CISO, менеджеров по операциям..." ещё один дашборд

прямо выросший с системы управления рисками без кибер- приставки

RK

https://www.youtube.com/watch?v=L9UUD3a7xP4&feature=emb_title

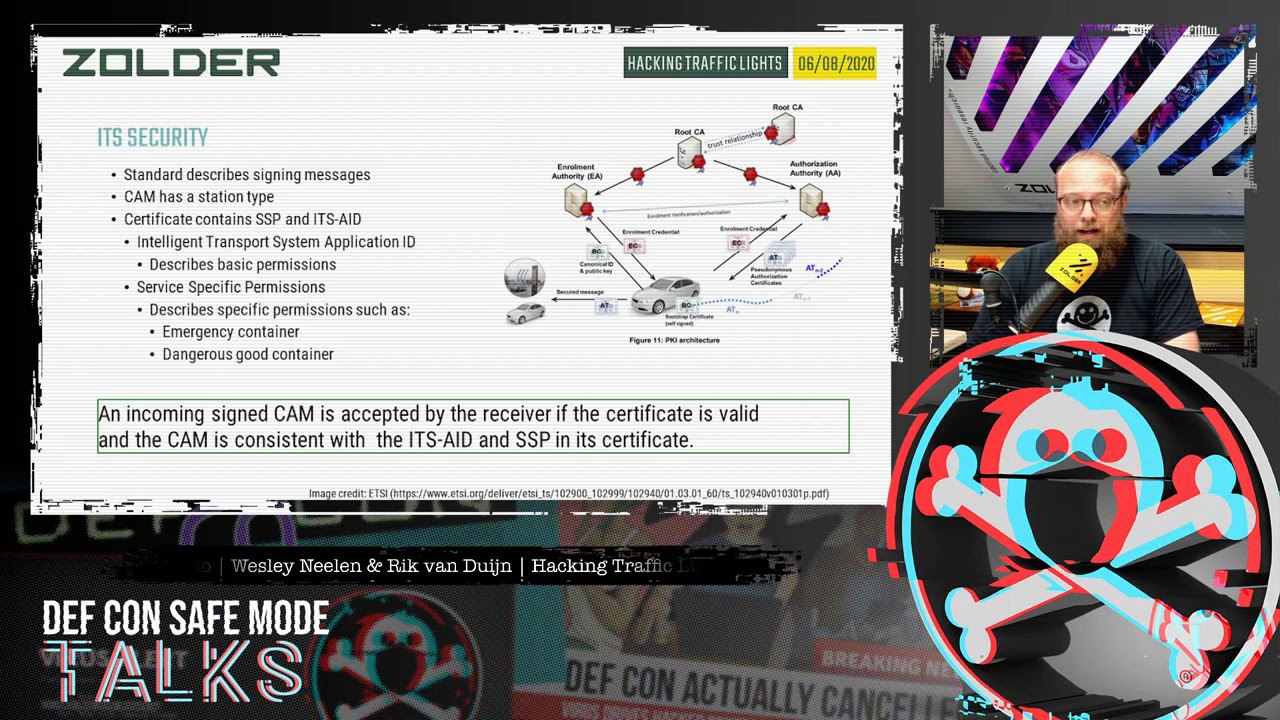

Исследователи могут установить голландские светофоры на зеленый с расстояния

Два исследователя по безопасности нашли способ манипулировать голландскими [вело]светофорами. По крайней мере в десяти голландских городах используются "умные светофоры", но при спуфинге велосипедистов свет может быть установлен в зеленый цвет.

В нескольких голландских городах организуются пилотные программы с использованием умных светофоров и приложений. Когда велосипедисты устанавливают определенное приложение, светофоры могут распознать, что они приближаются, чтобы в нужный момент загореться зеленым светом. В исследовании Уэсли Нилен и Рик ван Дуйн из компании по безопасности Zolder смогли притвориться велосипедистами и тем самым на расстоянии поставить светофор на зеленый свет.

Нилин и Ван Дуйн представили свои исследования во время виртуальной хакерской конференции DefCon, которая сейчас проходит. Исследователи смогли изучить одно из приложений, используемых с помощью реверсивной инженерии. Неизвестно, какое приложение участвует. Исследователи не хотят говорить об этом, потому что проблемы еще не решены полностью. В Нидерландах используются такие приложения, как Schwung и CrossCycle.

Глядя на то, как работают приложения, Нилин и Ван Дуйн смогли подделать уникальный сигнал. Это Cooperative Awareness Messages или CAM, стандарт Европейского института стандартов электросвязи для передачи данных о местоположении другим участникам дорожного движения или устройствам iot. Эти CAM-системы содержат различные типы данных, включая данные о местоположении и типе транспортного средства. Вход CAM проверяется с помощью сертификатов. Нилин и Ван Дуйн смогли манипулировать mqtt-соединением, по которому отправлялись эти сертификаты, используя свою собственную программу Python. Таким образом, можно было отправлять поддельные сертификаты на светофоры, на которых исследователи изображали велосипедистов в окрестностях. В результате светофор автоматически загорается зеленым.

Неясно, насколько широко распространена эта уязвимость. Интеллектуальные светофоры используются в десятках голландских городов, и их было бы сотни. Поскольку они работают с различными приложениями, не всеми светофорами можно манипулировать одинаково. Более того, их эксплуатация пока не представляет никакой опасности. Если один светофор загорается зеленым, другой автоматически загорается красным.

Исследователи могут установить голландские светофоры на зеленый с расстояния

Два исследователя по безопасности нашли способ манипулировать голландскими [вело]светофорами. По крайней мере в десяти голландских городах используются "умные светофоры", но при спуфинге велосипедистов свет может быть установлен в зеленый цвет.

В нескольких голландских городах организуются пилотные программы с использованием умных светофоров и приложений. Когда велосипедисты устанавливают определенное приложение, светофоры могут распознать, что они приближаются, чтобы в нужный момент загореться зеленым светом. В исследовании Уэсли Нилен и Рик ван Дуйн из компании по безопасности Zolder смогли притвориться велосипедистами и тем самым на расстоянии поставить светофор на зеленый свет.

Нилин и Ван Дуйн представили свои исследования во время виртуальной хакерской конференции DefCon, которая сейчас проходит. Исследователи смогли изучить одно из приложений, используемых с помощью реверсивной инженерии. Неизвестно, какое приложение участвует. Исследователи не хотят говорить об этом, потому что проблемы еще не решены полностью. В Нидерландах используются такие приложения, как Schwung и CrossCycle.

Глядя на то, как работают приложения, Нилин и Ван Дуйн смогли подделать уникальный сигнал. Это Cooperative Awareness Messages или CAM, стандарт Европейского института стандартов электросвязи для передачи данных о местоположении другим участникам дорожного движения или устройствам iot. Эти CAM-системы содержат различные типы данных, включая данные о местоположении и типе транспортного средства. Вход CAM проверяется с помощью сертификатов. Нилин и Ван Дуйн смогли манипулировать mqtt-соединением, по которому отправлялись эти сертификаты, используя свою собственную программу Python. Таким образом, можно было отправлять поддельные сертификаты на светофоры, на которых исследователи изображали велосипедистов в окрестностях. В результате светофор автоматически загорается зеленым.

Неясно, насколько широко распространена эта уязвимость. Интеллектуальные светофоры используются в десятках голландских городов, и их было бы сотни. Поскольку они работают с различными приложениями, не всеми светофорами можно манипулировать одинаково. Более того, их эксплуатация пока не представляет никакой опасности. Если один светофор загорается зеленым, другой автоматически загорается красным.

22

они отправляли на брокер свои данные т.к MQTT дырявый и возможен легкий спуфинг. там при установлении соединения клиента и брокера авторизация в открытом виде отдается достаточно просто сниферить а потом подписаться на рассылку и получать все что клиент отправляет, а можно и отправлять свои данные ) сейчас как раз копаю интересный дырявый MQTT

P

ID:0

Переслано от Anton Shipulin

Обновился реестр публичных инцидентов, связанных с Ransomware в критической инфраструктуре

https://twitter.com/Prof_Rege/status/1290708588961423360

https://twitter.com/Prof_Rege/status/1290708588961423360

на русском https://www.securitylab.ru/news/510881.php

AS

AI

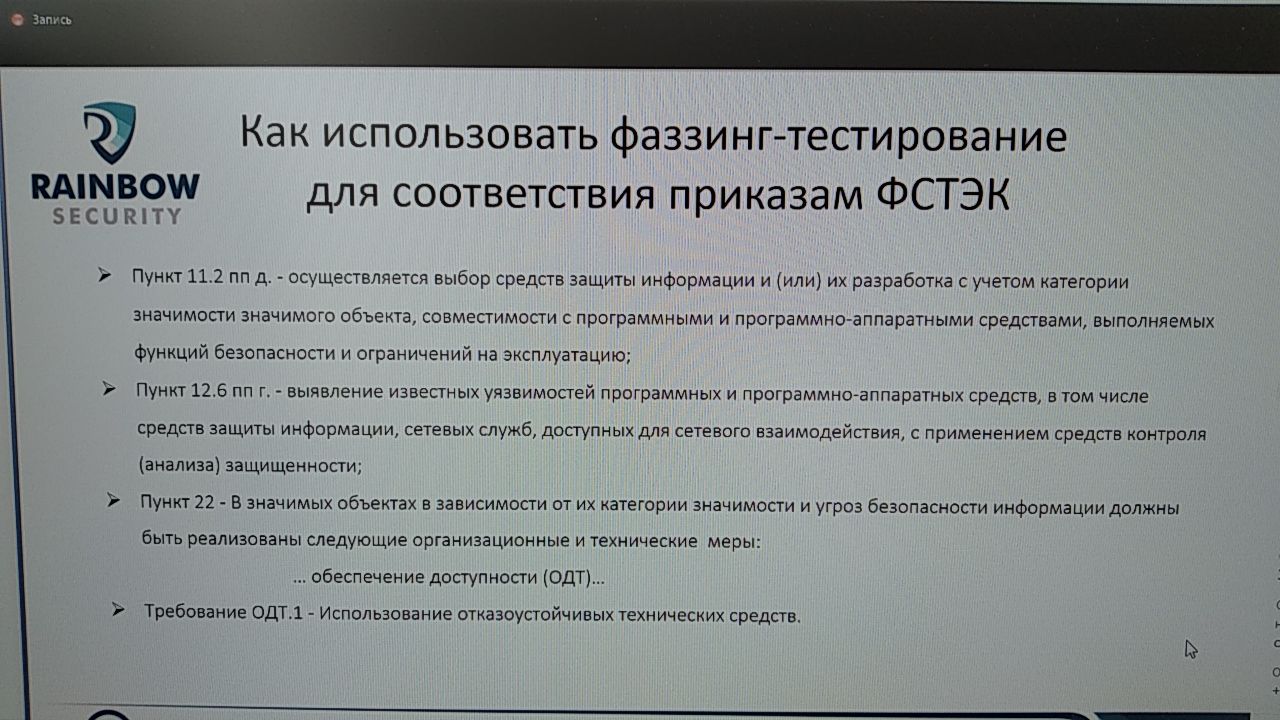

Неправильно ты, дядя Фёдор, КИИ защищаешь, его фаззингом защищать надо..

v

чтоб соответствовать сразу всем приказам ФСТЭК видимо...

22

это ты на презентации что ли того инструмента

22

по фаззингу

AI

vadim.s.

чтоб соответствовать сразу всем приказам ФСТЭК видимо...

Там и такой слайд был почти ))

AL

Новости с Black Hat USA 2020.

Исследователи из Технологического института Джорджии предcтавили доклад, в котором описали сценарий использования IoT-бот-сетей для манипуляций на энергетическом и фондовом рынках.

Злоумышленники могут захватить IoT-устройства с высоким потреблением энергии, такие как обогреватели, кондиционеры, посудомоечные машины и пр., и одновременно включая/выключая их добиться процентного увеличения или уменьшения энергопотребления. это повлияет на цены на энергетическом рынке и, соответственно, может повлиять на ситуацию на рынке фондовом.

Подобную бот-сеть ресерчеры назвали IoT Skimmer. Они считают, что трехмесячная кампания с ее использованием может принести хакерам более 20 млн. долларов в год (нам ни разу не понятно как трехмесячная кампания может принести прибыль в год, но джорджийцам виднее), а энергетический сектор США может понести до 350 млн. долларов убытков.

Остается только найти владельца посудомоечной машины, который в течение трех месяцев будет невозмутимо наблюдать как его агрегат сам по себе что-то там моет.

Интересное исследование, хотя и бестолковое.

Исследователи из Технологического института Джорджии предcтавили доклад, в котором описали сценарий использования IoT-бот-сетей для манипуляций на энергетическом и фондовом рынках.

Злоумышленники могут захватить IoT-устройства с высоким потреблением энергии, такие как обогреватели, кондиционеры, посудомоечные машины и пр., и одновременно включая/выключая их добиться процентного увеличения или уменьшения энергопотребления. это повлияет на цены на энергетическом рынке и, соответственно, может повлиять на ситуацию на рынке фондовом.

Подобную бот-сеть ресерчеры назвали IoT Skimmer. Они считают, что трехмесячная кампания с ее использованием может принести хакерам более 20 млн. долларов в год (нам ни разу не понятно как трехмесячная кампания может принести прибыль в год, но джорджийцам виднее), а энергетический сектор США может понести до 350 млн. долларов убытков.

Остается только найти владельца посудомоечной машины, который в течение трех месяцев будет невозмутимо наблюдать как его агрегат сам по себе что-то там моет.

Интересное исследование, хотя и бестолковое.

AS

Alexey Lukatsky

Новости с Black Hat USA 2020.

Исследователи из Технологического института Джорджии предcтавили доклад, в котором описали сценарий использования IoT-бот-сетей для манипуляций на энергетическом и фондовом рынках.

Злоумышленники могут захватить IoT-устройства с высоким потреблением энергии, такие как обогреватели, кондиционеры, посудомоечные машины и пр., и одновременно включая/выключая их добиться процентного увеличения или уменьшения энергопотребления. это повлияет на цены на энергетическом рынке и, соответственно, может повлиять на ситуацию на рынке фондовом.

Подобную бот-сеть ресерчеры назвали IoT Skimmer. Они считают, что трехмесячная кампания с ее использованием может принести хакерам более 20 млн. долларов в год (нам ни разу не понятно как трехмесячная кампания может принести прибыль в год, но джорджийцам виднее), а энергетический сектор США может понести до 350 млн. долларов убытков.

Остается только найти владельца посудомоечной машины, который в течение трех месяцев будет невозмутимо наблюдать как его агрегат сам по себе что-то там моет.

Интересное исследование, хотя и бестолковое.

Исследователи из Технологического института Джорджии предcтавили доклад, в котором описали сценарий использования IoT-бот-сетей для манипуляций на энергетическом и фондовом рынках.

Злоумышленники могут захватить IoT-устройства с высоким потреблением энергии, такие как обогреватели, кондиционеры, посудомоечные машины и пр., и одновременно включая/выключая их добиться процентного увеличения или уменьшения энергопотребления. это повлияет на цены на энергетическом рынке и, соответственно, может повлиять на ситуацию на рынке фондовом.

Подобную бот-сеть ресерчеры назвали IoT Skimmer. Они считают, что трехмесячная кампания с ее использованием может принести хакерам более 20 млн. долларов в год (нам ни разу не понятно как трехмесячная кампания может принести прибыль в год, но джорджийцам виднее), а энергетический сектор США может понести до 350 млн. долларов убытков.

Остается только найти владельца посудомоечной машины, который в течение трех месяцев будет невозмутимо наблюдать как его агрегат сам по себе что-то там моет.

Интересное исследование, хотя и бестолковое.

AC

Alexey Lukatsky

Новости с Black Hat USA 2020.

Исследователи из Технологического института Джорджии предcтавили доклад, в котором описали сценарий использования IoT-бот-сетей для манипуляций на энергетическом и фондовом рынках.

Злоумышленники могут захватить IoT-устройства с высоким потреблением энергии, такие как обогреватели, кондиционеры, посудомоечные машины и пр., и одновременно включая/выключая их добиться процентного увеличения или уменьшения энергопотребления. это повлияет на цены на энергетическом рынке и, соответственно, может повлиять на ситуацию на рынке фондовом.

Подобную бот-сеть ресерчеры назвали IoT Skimmer. Они считают, что трехмесячная кампания с ее использованием может принести хакерам более 20 млн. долларов в год (нам ни разу не понятно как трехмесячная кампания может принести прибыль в год, но джорджийцам виднее), а энергетический сектор США может понести до 350 млн. долларов убытков.

Остается только найти владельца посудомоечной машины, который в течение трех месяцев будет невозмутимо наблюдать как его агрегат сам по себе что-то там моет.

Интересное исследование, хотя и бестолковое.

Исследователи из Технологического института Джорджии предcтавили доклад, в котором описали сценарий использования IoT-бот-сетей для манипуляций на энергетическом и фондовом рынках.

Злоумышленники могут захватить IoT-устройства с высоким потреблением энергии, такие как обогреватели, кондиционеры, посудомоечные машины и пр., и одновременно включая/выключая их добиться процентного увеличения или уменьшения энергопотребления. это повлияет на цены на энергетическом рынке и, соответственно, может повлиять на ситуацию на рынке фондовом.

Подобную бот-сеть ресерчеры назвали IoT Skimmer. Они считают, что трехмесячная кампания с ее использованием может принести хакерам более 20 млн. долларов в год (нам ни разу не понятно как трехмесячная кампания может принести прибыль в год, но джорджийцам виднее), а энергетический сектор США может понести до 350 млн. долларов убытков.

Остается только найти владельца посудомоечной машины, который в течение трех месяцев будет невозмутимо наблюдать как его агрегат сам по себе что-то там моет.

Интересное исследование, хотя и бестолковое.

Теперь ясно почему по всему миру в одно и тоже время включаются, выключаются и переключаются десятки миллионов телевизоров - ботнеты орудуют!

NK