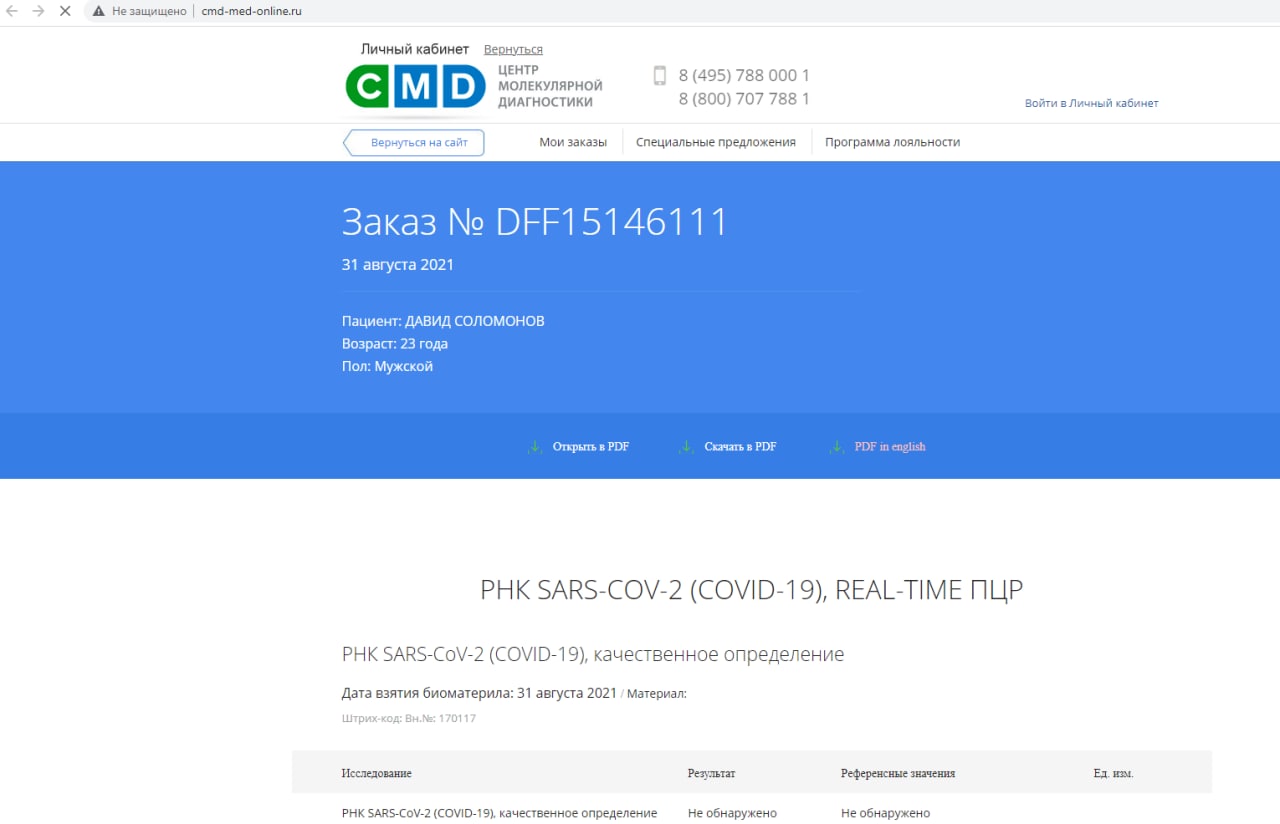

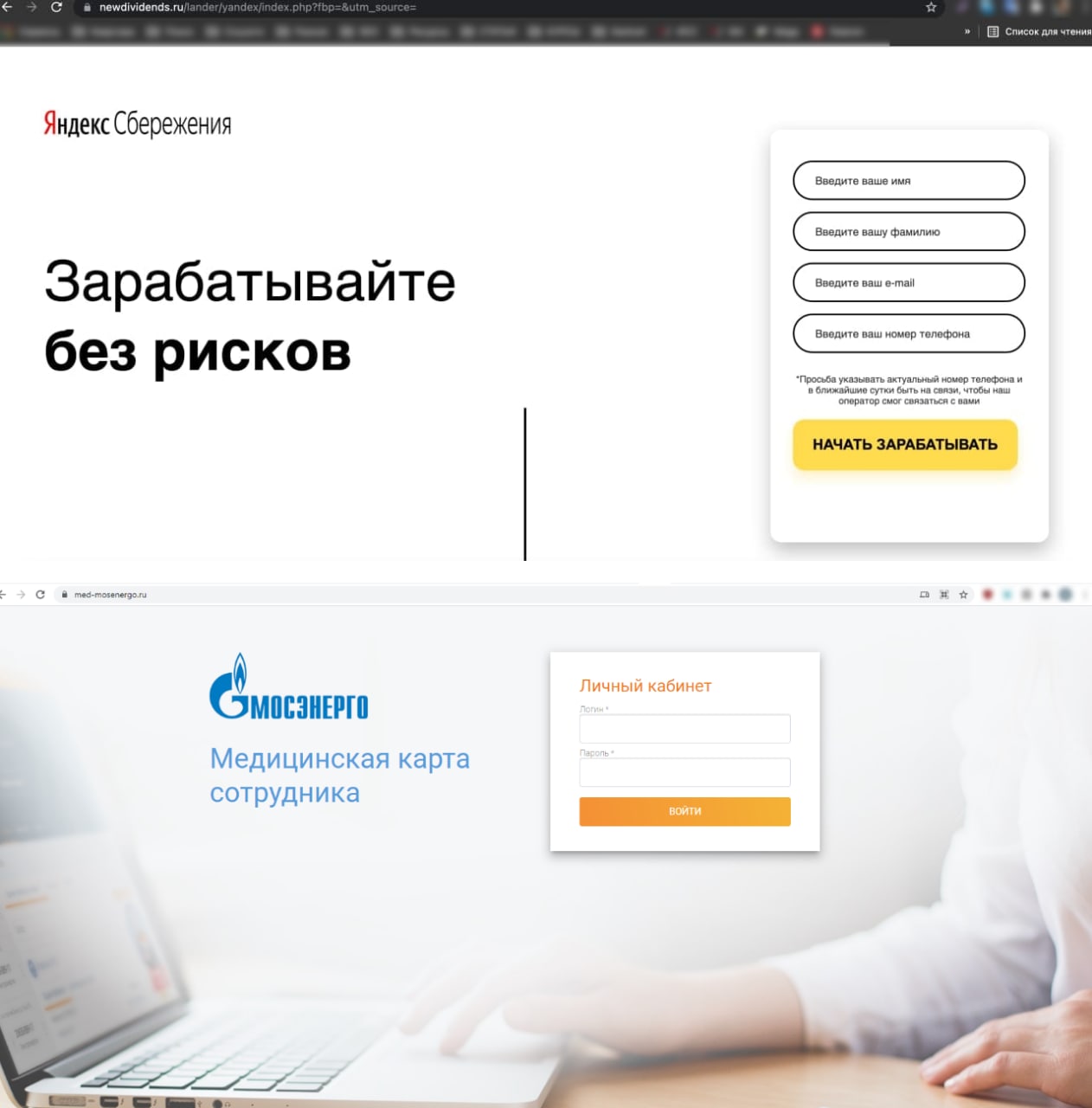

Недавно мы писали про фишинговые домены, нацеленные на Facebook. Но и на аккаунты ВКонтакте идет настоящая охота. Ежемесячно мы фиксируем сотни фишинговых страниц, используемых для получения логинов и паролей от учетных записей пользователей социальной сети, многие из которых семантически не связаны с оригинальным доменом, а имитируют страницы сторонних сервисов и различных акций.

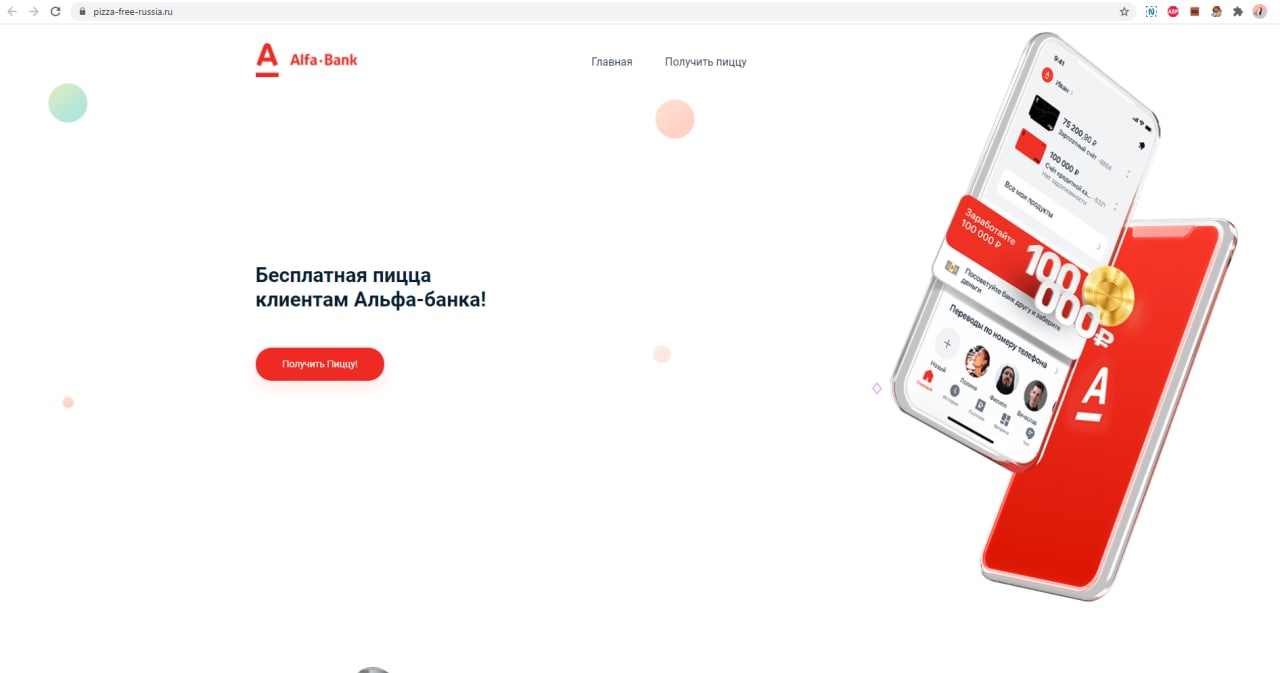

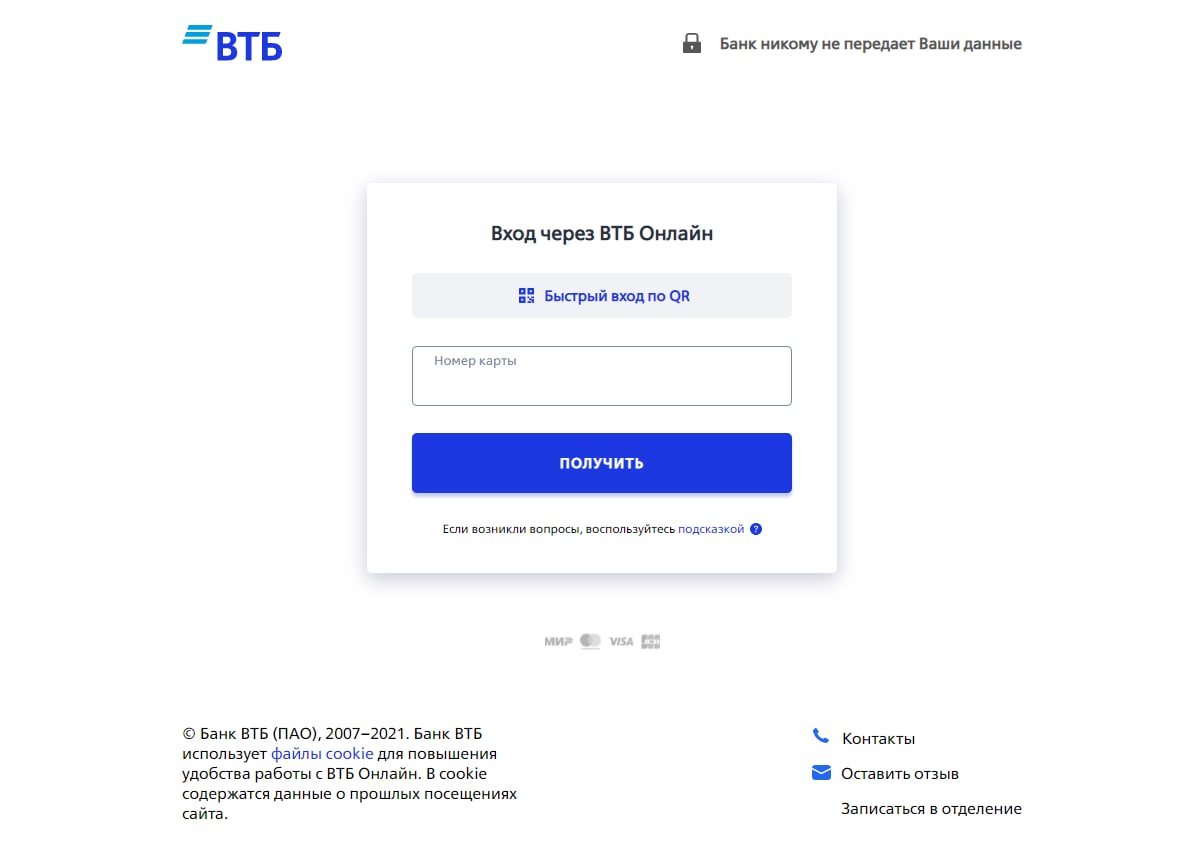

Вот классический пример. Польстившийся на 9 лет бесплатной музыки человек введет промокод (подходит любой) и не обратит внимание на то, что залогиниться в соцсеть ему предлагают на сайте, не имеющем к ней ни малейшего отношения.

Ну а потом вы получите от этого человека личное сообщение с информацией о сборе средств на лечение больного родственника, а он будет гадать, каким образом у него увели аккаунт и почему он все еще продолжает платить за музыку.

@In4security