M

Size: a a a

2020 August 06

Тут пишут, что Сафронов использовал VeraCrypt для шифрования, а в качестве пароля использовал книгу о Ельцине. Могли ли чешские спецслужбы использовать такое?

Использовал VeraCrypt, в качестве пароля использовав фрагмент из книги о Ельцине. Ну ок. Вот только перевал это все он почему то со своего личного ПК находясь в Москве. А вот это уже совсем не вяжется =)

НС

Использовал VeraCrypt, в качестве пароля использовав фрагмент из книги о Ельцине. Ну ок. Вот только перевал это все он почему то со своего личного ПК находясь в Москве. А вот это уже совсем не вяжется =)

Почему?

M

Почему?

Давай гипотетически. Если шпион, то у него должен был быть курутор, которой бы дал детальные инструкции как максимально безопасно сделать обмен данными. Я сомневаюсь конечно ему бы посоветовали именно VeraCrypt, но допустим. Но самое важное что бы ему сказали это выйти в сеть из общественного / публичного места и использовать Tor. Ну как минимум. Или есть другие мысли на этот счет?

НС

А, хм, про куратора я не подумал.

2020 August 07

JD

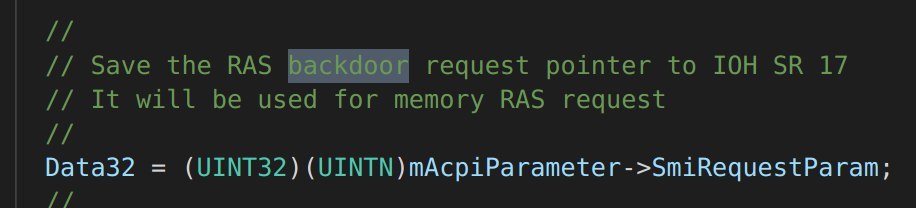

В свежих утечках интела уже нашли бэкдоры лол https://twitter.com/deletescape/status/1291422841834016770?s=20

M

В свежих утечках интела уже нашли бэкдоры лол https://twitter.com/deletescape/status/1291422841834016770?s=20

ТК

#Intel exconfidential Lake Platform ;)

This is the first 20gb release in a series of large Intel leaks.

Most of the things here have NOT been published ANYWHERE before and are classified as confidential, under NDA or Intel Restricted Secret. They were given to me by an Anonymous Source who breached them earlier this Year, more details about this will be published soon.

Some of the contents of this first release:

- Intel ME Bringup guides + (flash) tooling + samples for various platforms

- Kabylake (Purley Platform) BIOS Reference Code and Sample Code + Initialization code (some of it as exported git repos with full history)

- Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader stuff)) SOURCES

- Silicon / FSP source code packages for various platforms

- Various Intel Development and Debugging Tools

- Simics Simulation for Rocket Lake S and potentially other platforms

- Various roadmaps and other documents

- Binaries for Camera drivers Intel made for SpaceX

- Schematics, Docs, Tools + Firmware for the unreleased Tiger Lake platform

- (very horrible) Kabylake FDK training videos

- Intel Trace Hub + decoder files for various Intel ME versions

- Elkhart Lake Silicon Reference and Platform Sample Code

- Some Verilog stuff for various Xeon Platforms, unsure what it is exactly.

- Debug BIOS/TXE builds for various Platforms

- Bootguard SDK (encrypted zip)

- Intel Snowridge / Snowfish Process Simulator ADK

- Various schematics

- Intel Marketing Material Templates (InDesign)

- Lots of other things

Make sure to archive/mirror this, as I doubt the original Mega link will survive for long. (Torrent coming soon hopefully)

https://mega.nz/folder/CV91XLBZ#CPSDW-8EWetV7hGhgGd8GQ

torrent:

This is the first 20gb release in a series of large Intel leaks.

Most of the things here have NOT been published ANYWHERE before and are classified as confidential, under NDA or Intel Restricted Secret. They were given to me by an Anonymous Source who breached them earlier this Year, more details about this will be published soon.

Some of the contents of this first release:

- Intel ME Bringup guides + (flash) tooling + samples for various platforms

- Kabylake (Purley Platform) BIOS Reference Code and Sample Code + Initialization code (some of it as exported git repos with full history)

- Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader stuff)) SOURCES

- Silicon / FSP source code packages for various platforms

- Various Intel Development and Debugging Tools

- Simics Simulation for Rocket Lake S and potentially other platforms

- Various roadmaps and other documents

- Binaries for Camera drivers Intel made for SpaceX

- Schematics, Docs, Tools + Firmware for the unreleased Tiger Lake platform

- (very horrible) Kabylake FDK training videos

- Intel Trace Hub + decoder files for various Intel ME versions

- Elkhart Lake Silicon Reference and Platform Sample Code

- Some Verilog stuff for various Xeon Platforms, unsure what it is exactly.

- Debug BIOS/TXE builds for various Platforms

- Bootguard SDK (encrypted zip)

- Intel Snowridge / Snowfish Process Simulator ADK

- Various schematics

- Intel Marketing Material Templates (InDesign)

- Lots of other things

Make sure to archive/mirror this, as I doubt the original Mega link will survive for long. (Torrent coming soon hopefully)

https://mega.nz/folder/CV91XLBZ#CPSDW-8EWetV7hGhgGd8GQ

torrent:

magnet:?xt=urn:btih:38f947ceadf06e6d3ffc2b37b807d7ef80b57f21&dn=Intel%20exconfidential%20Lake%20drop%201ТК

Про это уже говорили?

НС

В свежих утечках интела уже нашли бэкдоры лол https://twitter.com/deletescape/status/1291422841834016770?s=20

отлично

НС

но не факт что это бэкдоры

твит и не говорит что это бэкдоры, кстати

твит и не говорит что это бэкдоры, кстати

M

Apple все таки засранцы. Хотя их понять конечно можно, но с такими темпами они растеряют все долгие годы строилось Джобсом

https://twitter.com/verge/status/1291493175983517698

С другой стороны они скорее всего выкатят собственный стриминговый сервис. Я почему то в этом не сомневаюсь

https://twitter.com/verge/status/1291493175983517698

С другой стороны они скорее всего выкатят собственный стриминговый сервис. Я почему то в этом не сомневаюсь

НС

Apple все таки засранцы. Хотя их понять конечно можно, но с такими темпами они растеряют все долгие годы строилось Джобсом

https://twitter.com/verge/status/1291493175983517698

С другой стороны они скорее всего выкатят собственный стриминговый сервис. Я почему то в этом не сомневаюсь

https://twitter.com/verge/status/1291493175983517698

С другой стороны они скорее всего выкатят собственный стриминговый сервис. Я почему то в этом не сомневаюсь

Да, они эту фигню пытаются оправдать безопасностью (то есть общими правилами безопасности остальных приложений), но это же бред.

M

Да, они эту фигню пытаются оправдать безопасностью (то есть общими правилами безопасности остальных приложений), но это же бред.

Ну с Safari это всегда прокатывало 😂

НС

В смысле только один веб-движок? Это как раз можно объяснить.

В отличии от.

В отличии от.

SR

с сафари все ок и это вообще лучший из браузеров

M

Ну в сафари на самом деле да, там это по крайней мере обосновано

2020 August 08

M

2020 August 09

НС

> China now blocking HTTPS+TLS1.3+ESNI

AK

Новый вариант атаки Foreshadow, потенциально не ограничивающийся процессорами Intel

Группа исследователей из Грацского технического университета (Австрия) и Центра Гельмгольца по информационной безопасности (CISPA), выявила (PDF) новые векторы для применения атаки по сторонним каналам Foreshadow (L1TF), выявленной в 2018 году и позволяющей извлечь данные из памяти анклавов Intel SGX, SMM (System Management Mode), областей памяти ядра ОС и виртуальных машин в системах виртуализации. В отличие от изначальной атаки Foreshadow новый вариант не специфичен для процессоров Intel и потенциально затрагивает CPU других производителей, таких как ARM, IBM и AMD. Кроме того, новый вариант не требует высокой точности измерений и может быть осуществлена даже при помощи запуска JavaScript в браузере.

Группа исследователей из Грацского технического университета (Австрия) и Центра Гельмгольца по информационной безопасности (CISPA), выявила (PDF) новые векторы для применения атаки по сторонним каналам Foreshadow (L1TF), выявленной в 2018 году и позволяющей извлечь данные из памяти анклавов Intel SGX, SMM (System Management Mode), областей памяти ядра ОС и виртуальных машин в системах виртуализации. В отличие от изначальной атаки Foreshadow новый вариант не специфичен для процессоров Intel и потенциально затрагивает CPU других производителей, таких как ARM, IBM и AMD. Кроме того, новый вариант не требует высокой точности измерений и может быть осуществлена даже при помощи запуска JavaScript в браузере.

НС

Новый вариант атаки Foreshadow, потенциально не ограничивающийся процессорами Intel

Группа исследователей из Грацского технического университета (Австрия) и Центра Гельмгольца по информационной безопасности (CISPA), выявила (PDF) новые векторы для применения атаки по сторонним каналам Foreshadow (L1TF), выявленной в 2018 году и позволяющей извлечь данные из памяти анклавов Intel SGX, SMM (System Management Mode), областей памяти ядра ОС и виртуальных машин в системах виртуализации. В отличие от изначальной атаки Foreshadow новый вариант не специфичен для процессоров Intel и потенциально затрагивает CPU других производителей, таких как ARM, IBM и AMD. Кроме того, новый вариант не требует высокой точности измерений и может быть осуществлена даже при помощи запуска JavaScript в браузере.

Группа исследователей из Грацского технического университета (Австрия) и Центра Гельмгольца по информационной безопасности (CISPA), выявила (PDF) новые векторы для применения атаки по сторонним каналам Foreshadow (L1TF), выявленной в 2018 году и позволяющей извлечь данные из памяти анклавов Intel SGX, SMM (System Management Mode), областей памяти ядра ОС и виртуальных машин в системах виртуализации. В отличие от изначальной атаки Foreshadow новый вариант не специфичен для процессоров Intel и потенциально затрагивает CPU других производителей, таких как ARM, IBM и AMD. Кроме того, новый вариант не требует высокой точности измерений и может быть осуществлена даже при помощи запуска JavaScript в браузере.

tl;dr: костыль в ядре для защиты от спектра отключать нельзя даже на новых процах, иначе будет вот это