A

Size: a a a

2021 April 28

Тебе стоит разобраться, что ты вообще делаешь и как это работает... а то ты явно не понимаешь сути вещей...

A

установил пароль на zip abc

./zip2john '/home/пользователь/abc.zip'

потом

john вставил хэш без верхней строки

пароль в терминале

в случае с zip к которому применил fcrackzip(брут)

john сказал много текста сделал файл

./zip2john '/home/пользователь/архив.zip' > /home/пользователь/password.zip.hash

john password.zip.hash и вкл. секундамер

для меня на данном этапе больше понимать не надо риаритет результат и затраченое время.

./zip2john '/home/пользователь/abc.zip'

потом

john вставил хэш без верхней строки

пароль в терминале

в случае с zip к которому применил fcrackzip(брут)

john сказал много текста сделал файл

./zip2john '/home/пользователь/архив.zip' > /home/пользователь/password.zip.hash

john password.zip.hash и вкл. секундамер

для меня на данном этапе больше понимать не надо риаритет результат и затраченое время.

A

Тогда зачем/к чему тут эти изречения?

A

Чтобы знать чем лучше пользоваться

A

Эмм) ну ок)

Г

хэшкэтт вроде самый быстрый или не?

A

есть два стула, на одном джон точеный, на другом хешкет заласканный

D

4 года пользуюсь и всё нормально 👍. Главное чтоб руки из правильного места росли.

_

А явные преимущества в чем? Помню раньше с gentoo так же люди морочились, чуть ли не месяцами настраивали)) А по сути ради чего? Если ты хочешь детально разобраться - это одно. А если ты просто *NIX юзер, зачем тебе оно?

Г

🤔хмм?

A

два так скажем главных проекта по бруту хешей. Хешкет и JtR

A

Нельзя их так просто сравнить, если конечно речь не идет лишь о сравнении скорости брута лишь по стандартным (популярным) алгоритмам

A

у джона куча скриптов по выдергиванию хешей, множество алгоритмов которых нет в хешкете и наоборот. В общем они дополняют друг друга.

Г

ну яж об этом и говорю. по бруту вроде хэш силён сам пробовал. был удивлён

Г

очень быстро

NK

Современные web-уязвимости (2.Host Header Injection)

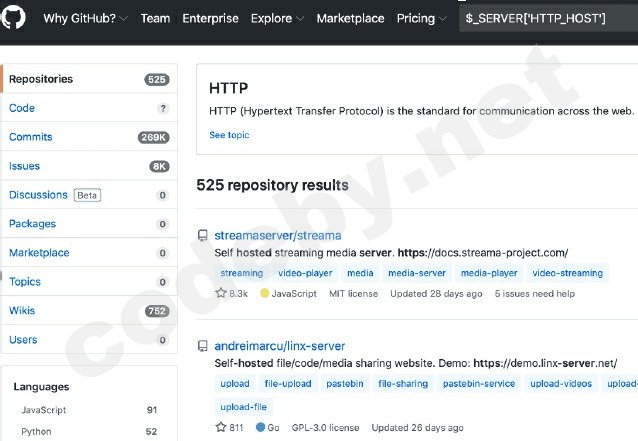

В то время пока работает новая схема пассивного дохода Юрия (описанная в предыдущей главе), он решает поискать другую уязвимость на GitHub. На домашней странице GitHub он выполняет поиск «$SERVERSERVER ['HTTPHOST']». Для тех, кто с PHP не знаком, $SERVERSERVER - это зарезервированная переменная, содержащая массив заголовков HTTP, путей (paths) и местоположений скриптов. Переменная $SERVER$SERVER 'HTTP_HOST' получает заголовок хоста из веб-запроса (request), отправленного в приложение.

Снимок экрана, показывающий результаты поиска GitHub:

Читать: https://codeby.net/threads/sovremennye-web-ujazvimosti-2-host-header-injection.77349/

#pentest #research #web

В то время пока работает новая схема пассивного дохода Юрия (описанная в предыдущей главе), он решает поискать другую уязвимость на GitHub. На домашней странице GitHub он выполняет поиск «$SERVERSERVER ['HTTPHOST']». Для тех, кто с PHP не знаком, $SERVERSERVER - это зарезервированная переменная, содержащая массив заголовков HTTP, путей (paths) и местоположений скриптов. Переменная $SERVER$SERVER 'HTTP_HOST' получает заголовок хоста из веб-запроса (request), отправленного в приложение.

Снимок экрана, показывающий результаты поиска GitHub:

Читать: https://codeby.net/threads/sovremennye-web-ujazvimosti-2-host-header-injection.77349/

#pentest #research #web

A

так и джон не хуже, если брать версию рассчетов на гпу

Г

джон не углублялся но я думаю ещё будут задачи

Г

брутить зип я делал хэкэтом очень быстро

L

🔰 Complete Ethical Hacking Course 🔰

https://drive.google.com/folderview?id=1Ns62tznu2mj7Q0QktrWGCcNsrL5CigtN

https://drive.google.com/folderview?id=1Ns62tznu2mj7Q0QktrWGCcNsrL5CigtN