Size: a a a

2016 July 09

Когда используешь Gentoo только потому, что это весело, а не ради прироста производительности на 1%.

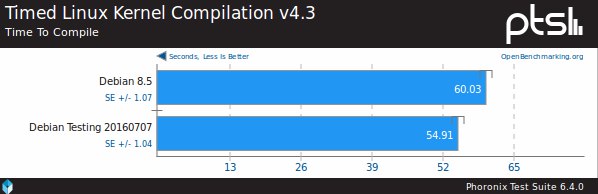

Разница между стабильным и тестовым релизом Debian.

#Distros@Prolinux_bot

#Distros@Prolinux_bot

2016 July 10

Выявлено около 6000 скомпрометированных установок СУБД Redis.

Из-за ненадлежащей настройки доступа, тысячи различных NoSQL-систем (MongoDB, Memcached, Redis, CouchDB, Cassandra, Riak) принимают внешние сетевые запросы, отдавая свои данные всем желающим без аутентификации. Данные системы рассчитаны только на использование во внутренней сети, но из-за недосмотра администраторов часто прикрепляются к внешнему сетевому интерфейсу без блокировки доступа на межсетевом экране.

Исследователи из компании Risk Based Security проанализировали публично доступные 30239 экземпляров СУБД Redis и пришли к выводу, что на 6338 серверах наблюдаются следы вредоносной активности. Появление данной активности соотносится с выявлением в прошлом году уязвимости в Redis, позволяющей выполнить произвольный код в системе из-за проблемы с организацией sandbox-изоляции виртуальной машины Lua.

Проблема была устранена в выпусках Redis 2.8.21 и 3.0.2, но по данным исследователей многие администраторы не спешат применять обновление и в сети можно встретить 106 различных уязвимых версий Redis. Пользователям СУБД Redis рекомендуется убедиться в использовании актуальной версии и применении надлежащих методов разграничения доступа. В простейшем случае факт компрометации можно выявить по наличию в БД ключа "crackit".

Из-за ненадлежащей настройки доступа, тысячи различных NoSQL-систем (MongoDB, Memcached, Redis, CouchDB, Cassandra, Riak) принимают внешние сетевые запросы, отдавая свои данные всем желающим без аутентификации. Данные системы рассчитаны только на использование во внутренней сети, но из-за недосмотра администраторов часто прикрепляются к внешнему сетевому интерфейсу без блокировки доступа на межсетевом экране.

Исследователи из компании Risk Based Security проанализировали публично доступные 30239 экземпляров СУБД Redis и пришли к выводу, что на 6338 серверах наблюдаются следы вредоносной активности. Появление данной активности соотносится с выявлением в прошлом году уязвимости в Redis, позволяющей выполнить произвольный код в системе из-за проблемы с организацией sandbox-изоляции виртуальной машины Lua.

Проблема была устранена в выпусках Redis 2.8.21 и 3.0.2, но по данным исследователей многие администраторы не спешат применять обновление и в сети можно встретить 106 различных уязвимых версий Redis. Пользователям СУБД Redis рекомендуется убедиться в использовании актуальной версии и применении надлежащих методов разграничения доступа. В простейшем случае факт компрометации можно выявить по наличию в БД ключа "crackit".

Однажды вендекапец все таки придет...

2016 July 11

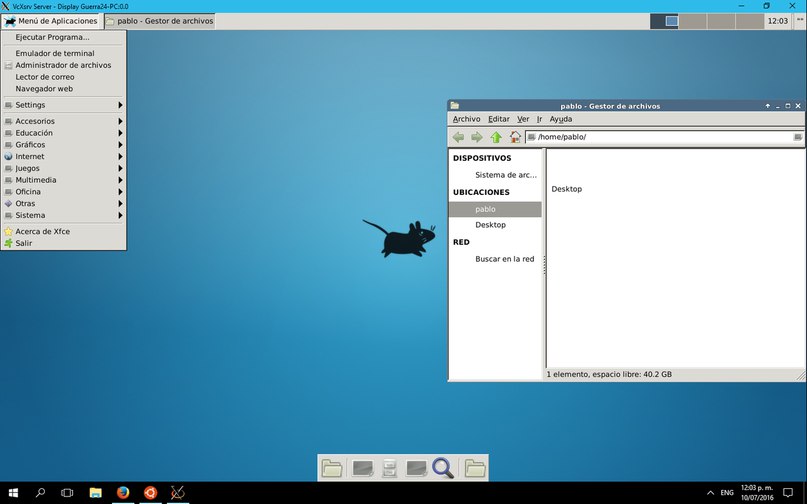

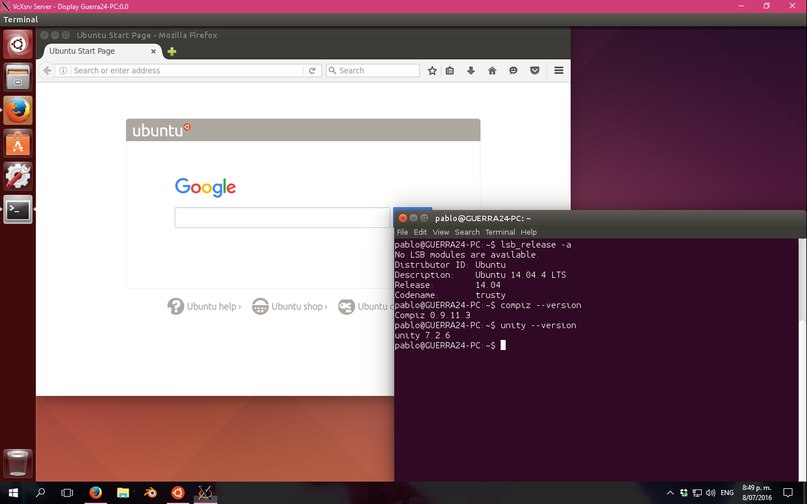

В Windows 10 продемонстрирован запуск рабочих столов Linux при помощи штатного WSL.

Продемонстрирован успешный запуск рабочих столов Unity и Xfce в Windows 10 с установленной прослойкой WSL. В качестве X-сервера использован проект VcXsrv, в рамках которого развивается сборка сервера X.Org для Windows. Вместо VcXsrv также можно использовать Xming.

Запускаемое окружение пока не лишено недоработок — временами возникают крахи и отсутствует возможность корректного завершения сеанса (для выхода используется принудительное завершение compiz). Программы запускаются только через панель. Для запуска терминала внутри рабочего стола Linux приходится открывать новый сеанс bash в Windows, экспортировать экран X-сервера и запускать gnome-terminal.

Напомним, что прослойка WSL обеспечивает трансляцию системных вызовов Linux в системные вызовы Windows и позиционируется как средство для запуска консольных приложений Linux в Windows, но ее пользователи обнаружили, что возможности значительно шире заявленных.

Продемонстрирован успешный запуск рабочих столов Unity и Xfce в Windows 10 с установленной прослойкой WSL. В качестве X-сервера использован проект VcXsrv, в рамках которого развивается сборка сервера X.Org для Windows. Вместо VcXsrv также можно использовать Xming.

Запускаемое окружение пока не лишено недоработок — временами возникают крахи и отсутствует возможность корректного завершения сеанса (для выхода используется принудительное завершение compiz). Программы запускаются только через панель. Для запуска терминала внутри рабочего стола Linux приходится открывать новый сеанс bash в Windows, экспортировать экран X-сервера и запускать gnome-terminal.

Напомним, что прослойка WSL обеспечивает трансляцию системных вызовов Linux в системные вызовы Windows и позиционируется как средство для запуска консольных приложений Linux в Windows, но ее пользователи обнаружили, что возможности значительно шире заявленных.

Линус Торвальдс в достаточно резкой форме раскритиковал «взрывающий мозг» метод оформления комментариев в коде сетевой подсистемы ядра Linux и призвал разработчиков сетевой подсистемы перейти к традиционному для ядра симметричному стилю оформления комментариев.

Например, по мнению Линуса недопустимы следующие многострочные конструкции:

/* This is disgusting drug-induced

* crap, and should die

*/

/* This is also very nasty

* and visually unbalanced */

Вместо них рекомендуется использовать формат, симметричный с точки зрения расстановки верхних и нижних отступов:

/*

* This is also a comment, but it can now be cleanly

* split over multiple lines

*/

Или формат в стиле С++:

// This can be a single line.

// Or many. Your choice.

Например, по мнению Линуса недопустимы следующие многострочные конструкции:

/* This is disgusting drug-induced

* crap, and should die

*/

/* This is also very nasty

* and visually unbalanced */

Вместо них рекомендуется использовать формат, симметричный с точки зрения расстановки верхних и нижних отступов:

/*

* This is also a comment, but it can now be cleanly

* split over multiple lines

*/

Или формат в стиле С++:

// This can be a single line.

// Or many. Your choice.

2016 July 12

В Firefox 48 начнётся интеграция компонентов на языке Rust.

Разработчики Mozilla приступили к воплощению на практике озвученного в прошлом году плана по задействованию в Firefox кода на языке Rust. В ближайшем выпуске Firefox 48, который ожидается 2 августа, кроме включения многопроцессного режима для ограниченного круга пользователей, в состав настольной редакции браузера впервые будет добавлен компонент на языке Rust. В версии для Android включение компонентов на языке Rust ожидается позднее.

Первый код на Rust задействован в подсистемах, связанных с обработкой мультимедийной информации. В частности, в состав включен написанный на языке Rust парсер для распаковки медиаконтейнеров в формате mp4. Поддержка компиляции компонентов на языке Rust встроена в систему сборки и сборочный инструментарий Firefox, и доступна для всех поддерживаемых платформ.

Изначально Rust развивался как персональный проект, но в 2009 году разработкой заинтересовалась компания Mozilla, благодаря ресурсам которой спустя семь лет язык был доведён до состояния пригодного для применения в реальных проектах.

Интерес Mozilla к Rust вызван в первую очередь желанием повысить безопасность Firefox и уйти об бесконечной череды исправления всё новых и новых уязвимостей.

Разработчики Mozilla приступили к воплощению на практике озвученного в прошлом году плана по задействованию в Firefox кода на языке Rust. В ближайшем выпуске Firefox 48, который ожидается 2 августа, кроме включения многопроцессного режима для ограниченного круга пользователей, в состав настольной редакции браузера впервые будет добавлен компонент на языке Rust. В версии для Android включение компонентов на языке Rust ожидается позднее.

Первый код на Rust задействован в подсистемах, связанных с обработкой мультимедийной информации. В частности, в состав включен написанный на языке Rust парсер для распаковки медиаконтейнеров в формате mp4. Поддержка компиляции компонентов на языке Rust встроена в систему сборки и сборочный инструментарий Firefox, и доступна для всех поддерживаемых платформ.

Изначально Rust развивался как персональный проект, но в 2009 году разработкой заинтересовалась компания Mozilla, благодаря ресурсам которой спустя семь лет язык был доведён до состояния пригодного для применения в реальных проектах.

Интерес Mozilla к Rust вызван в первую очередь желанием повысить безопасность Firefox и уйти об бесконечной череды исправления всё новых и новых уязвимостей.