i♓

Size: a a a

2020 June 30

пропущено слово "CA"

i♓

поэтому ты подставлял самоподписанный сертификат, который и есть CA и был рад

2020 July 01

NA

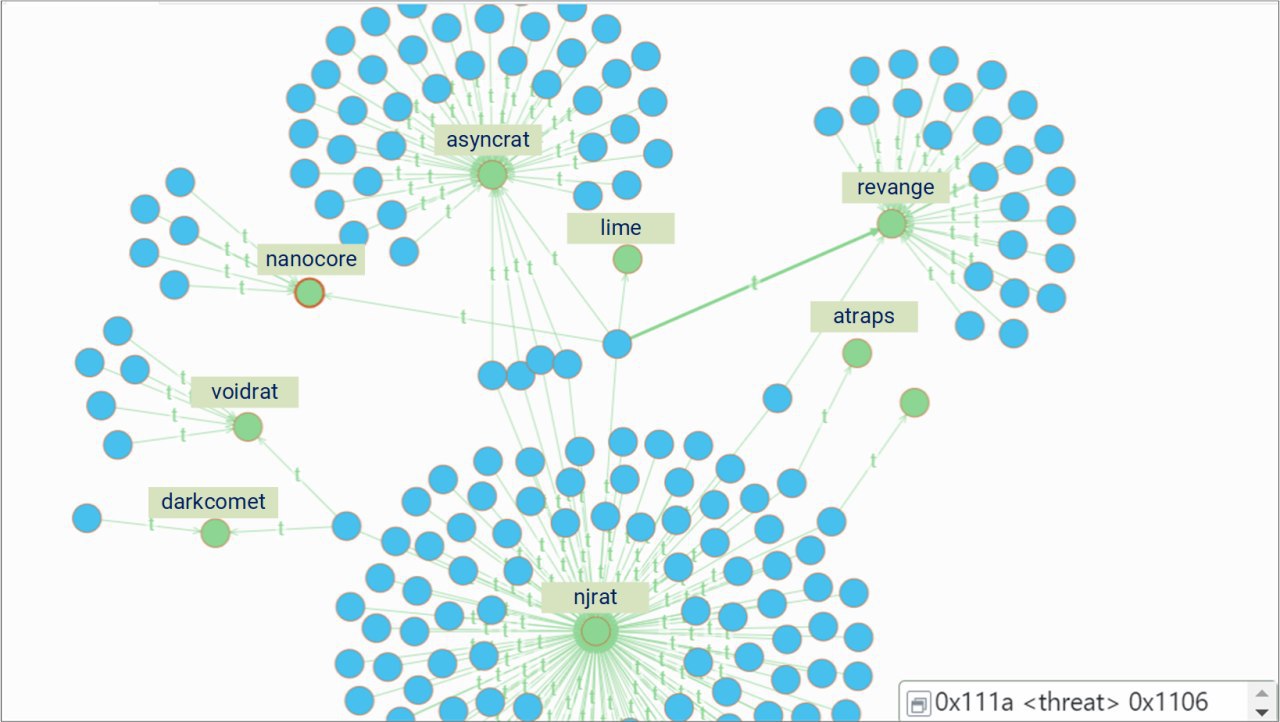

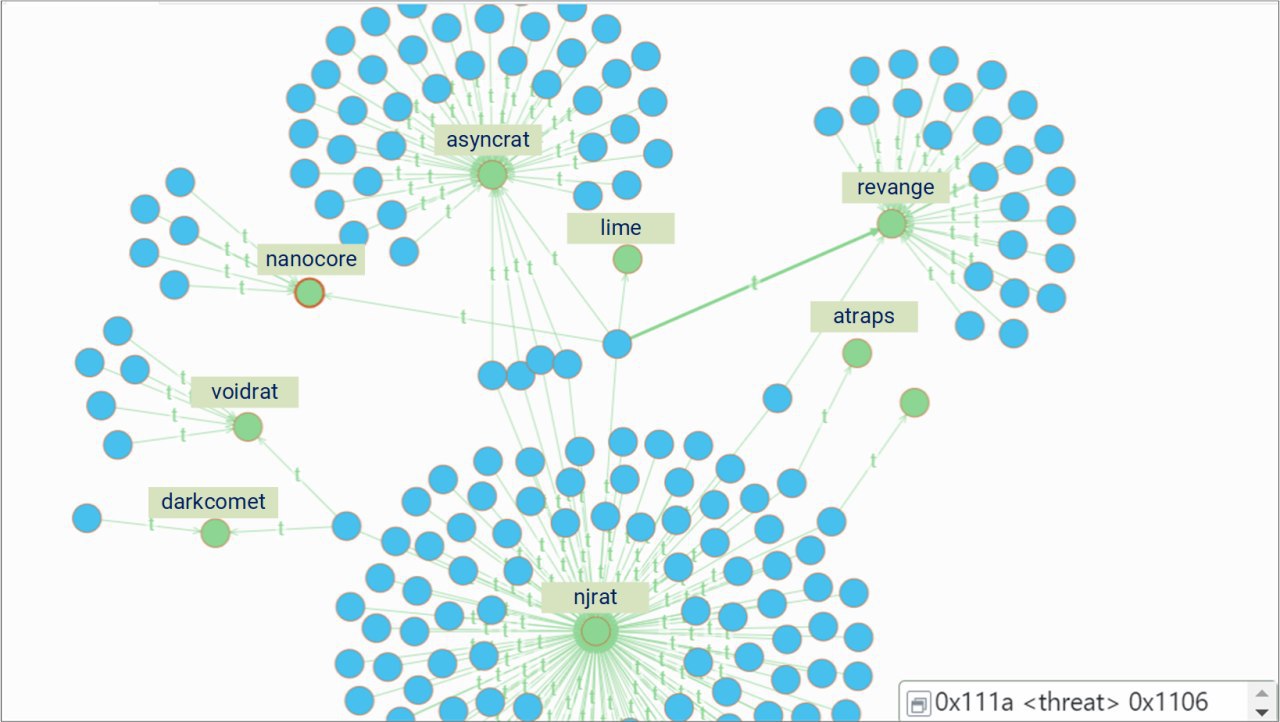

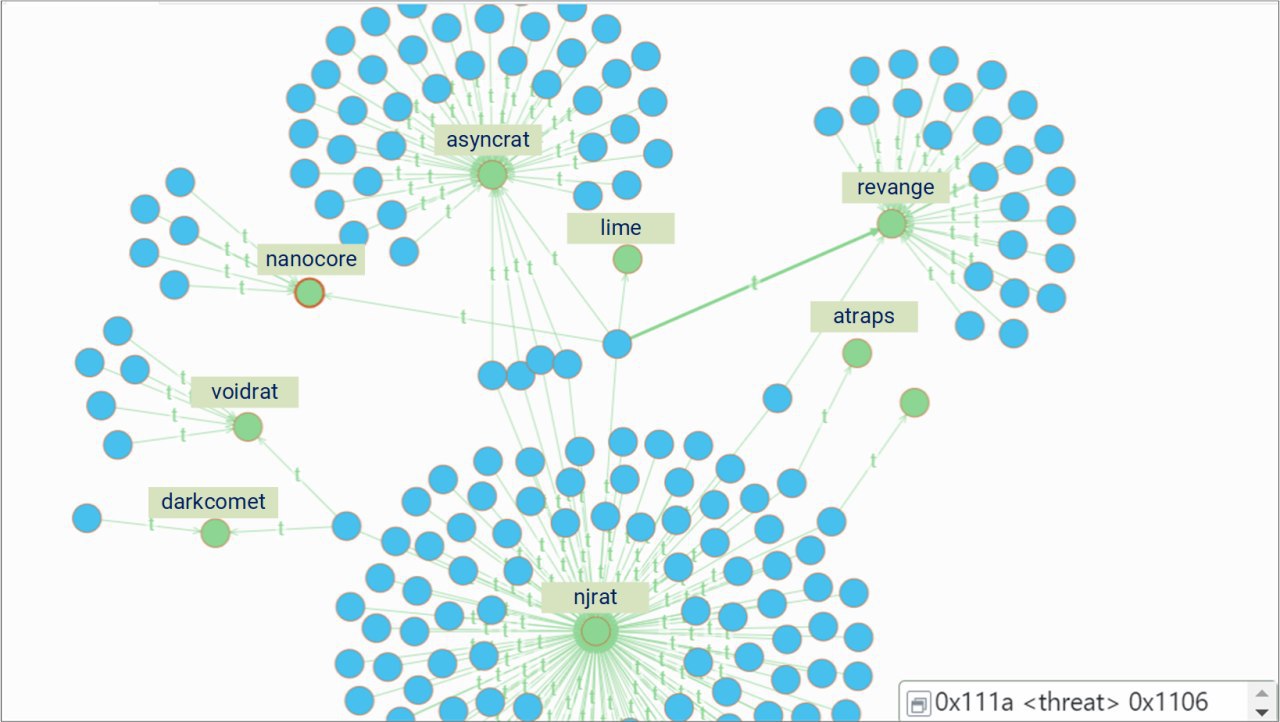

Всем привет. Уже писал, что собирая открытую инфу, научился строить связи между индикаторами. Теперь вот начал строить такие графики. Но вопрос не про бесполезные картинки.

Те, кто использует TIP, подскажите, плиз, пользуетесь ли вы графами связей между зловредами через индикаторы в процессе анализа, или это все баловство уровня «знакомый за пару бутылок пива в d3.js накидал»? Если пользуетесь, то какой самый ходовой кейс использования, ответы на какие вопросы пытаетесь найти, глядя на граф?

Те, кто использует TIP, подскажите, плиз, пользуетесь ли вы графами связей между зловредами через индикаторы в процессе анализа, или это все баловство уровня «знакомый за пару бутылок пива в d3.js накидал»? Если пользуетесь, то какой самый ходовой кейс использования, ответы на какие вопросы пытаетесь найти, глядя на граф?

Д

Всем привет. Уже писал, что собирая открытую инфу, научился строить связи между индикаторами. Теперь вот начал строить такие графики. Но вопрос не про бесполезные картинки.

Те, кто использует TIP, подскажите, плиз, пользуетесь ли вы графами связей между зловредами через индикаторы в процессе анализа, или это все баловство уровня «знакомый за пару бутылок пива в d3.js накидал»? Если пользуетесь, то какой самый ходовой кейс использования, ответы на какие вопросы пытаетесь найти, глядя на граф?

Те, кто использует TIP, подскажите, плиз, пользуетесь ли вы графами связей между зловредами через индикаторы в процессе анализа, или это все баловство уровня «знакомый за пару бутылок пива в d3.js накидал»? Если пользуетесь, то какой самый ходовой кейс использования, ответы на какие вопросы пытаетесь найти, глядя на граф?

Графы юзаю

NA

Графы юзаю

Подскажите, плиз, ответы на какие вопросы чаще всего ищете по графам?

Д

Подскажите, плиз, ответы на какие вопросы чаще всего ищете по графам?

Эстетку)) кроссы между ресурсами и файлами

BB

Всем привет. Уже писал, что собирая открытую инфу, научился строить связи между индикаторами. Теперь вот начал строить такие графики. Но вопрос не про бесполезные картинки.

Те, кто использует TIP, подскажите, плиз, пользуетесь ли вы графами связей между зловредами через индикаторы в процессе анализа, или это все баловство уровня «знакомый за пару бутылок пива в d3.js накидал»? Если пользуетесь, то какой самый ходовой кейс использования, ответы на какие вопросы пытаетесь найти, глядя на граф?

Те, кто использует TIP, подскажите, плиз, пользуетесь ли вы графами связей между зловредами через индикаторы в процессе анализа, или это все баловство уровня «знакомый за пару бутылок пива в d3.js накидал»? Если пользуетесь, то какой самый ходовой кейс использования, ответы на какие вопросы пытаетесь найти, глядя на граф?

Я мож не совсем по сути вопроса скажу, но все же.

- на предыдущем месте работы до такого не доросли (жаль), но попытки были. И это очень полезно и интересно - как минимум корреляции между кампаниями, предположительно делающимися одинаковым Threat Actor'ами, становится видным развитие их инструментов и изменение тактик + выявление однотипных инцидентов. Все это при реагировании / расследовании помогает

Это прям очень вери гуд для MSSP, имхо.

- В инхаус соке это нахрен не надо, как по мне ) время тратит, при этом кругозора зачастую мало, особого преимущества не дает, кроме как некую эстетику поискать ))) проще купить готовую аналитику - возможно как подписку - чтобы быстро (но не гарантировано) на основе имеющихся индикаторов провести атрибуцию с возможным атакующим и пробежаться по его ТТР.

Разово, на открытых источниках, как у вас - сделать можно, но ценность такой разовой работы упадет очень быстро, а поддерживать, если ты не ультра-крупный SOC с туевой кучей народу или MSSP, который на этом бабло делает - заебешься.

В инхаус графом проще работать в рамках конкретного кейса в поисках ответа на вопрос "что у меня хочет найти конкретный атакующий и куда он стремится", но это - не выявление связей между индикаторами.

Если кратко вышесказанное обобщить: для MSSP / оч крупных соков такие вещи полезны как при реагировании / расследовании / предотвращении (а еще и как инструмент монетизации), для большинства инхаус - только как подписка (через обучение, кстати, возможностей использования - многие не одупляют до конца, как это работает) как воспоможение при реагировании / предотвращении развития инцидента

- на предыдущем месте работы до такого не доросли (жаль), но попытки были. И это очень полезно и интересно - как минимум корреляции между кампаниями, предположительно делающимися одинаковым Threat Actor'ами, становится видным развитие их инструментов и изменение тактик + выявление однотипных инцидентов. Все это при реагировании / расследовании помогает

Это прям очень вери гуд для MSSP, имхо.

- В инхаус соке это нахрен не надо, как по мне ) время тратит, при этом кругозора зачастую мало, особого преимущества не дает, кроме как некую эстетику поискать ))) проще купить готовую аналитику - возможно как подписку - чтобы быстро (но не гарантировано) на основе имеющихся индикаторов провести атрибуцию с возможным атакующим и пробежаться по его ТТР.

Разово, на открытых источниках, как у вас - сделать можно, но ценность такой разовой работы упадет очень быстро, а поддерживать, если ты не ультра-крупный SOC с туевой кучей народу или MSSP, который на этом бабло делает - заебешься.

В инхаус графом проще работать в рамках конкретного кейса в поисках ответа на вопрос "что у меня хочет найти конкретный атакующий и куда он стремится", но это - не выявление связей между индикаторами.

Если кратко вышесказанное обобщить: для MSSP / оч крупных соков такие вещи полезны как при реагировании / расследовании / предотвращении (а еще и как инструмент монетизации), для большинства инхаус - только как подписка (через обучение, кстати, возможностей использования - многие не одупляют до конца, как это работает) как воспоможение при реагировании / предотвращении развития инцидента

NA

Я мож не совсем по сути вопроса скажу, но все же.

- на предыдущем месте работы до такого не доросли (жаль), но попытки были. И это очень полезно и интересно - как минимум корреляции между кампаниями, предположительно делающимися одинаковым Threat Actor'ами, становится видным развитие их инструментов и изменение тактик + выявление однотипных инцидентов. Все это при реагировании / расследовании помогает

Это прям очень вери гуд для MSSP, имхо.

- В инхаус соке это нахрен не надо, как по мне ) время тратит, при этом кругозора зачастую мало, особого преимущества не дает, кроме как некую эстетику поискать ))) проще купить готовую аналитику - возможно как подписку - чтобы быстро (но не гарантировано) на основе имеющихся индикаторов провести атрибуцию с возможным атакующим и пробежаться по его ТТР.

Разово, на открытых источниках, как у вас - сделать можно, но ценность такой разовой работы упадет очень быстро, а поддерживать, если ты не ультра-крупный SOC с туевой кучей народу или MSSP, который на этом бабло делает - заебешься.

В инхаус графом проще работать в рамках конкретного кейса в поисках ответа на вопрос "что у меня хочет найти конкретный атакующий и куда он стремится", но это - не выявление связей между индикаторами.

Если кратко вышесказанное обобщить: для MSSP / оч крупных соков такие вещи полезны как при реагировании / расследовании / предотвращении (а еще и как инструмент монетизации), для большинства инхаус - только как подписка (через обучение, кстати, возможностей использования - многие не одупляют до конца, как это работает) как воспоможение при реагировании / предотвращении развития инцидента

- на предыдущем месте работы до такого не доросли (жаль), но попытки были. И это очень полезно и интересно - как минимум корреляции между кампаниями, предположительно делающимися одинаковым Threat Actor'ами, становится видным развитие их инструментов и изменение тактик + выявление однотипных инцидентов. Все это при реагировании / расследовании помогает

Это прям очень вери гуд для MSSP, имхо.

- В инхаус соке это нахрен не надо, как по мне ) время тратит, при этом кругозора зачастую мало, особого преимущества не дает, кроме как некую эстетику поискать ))) проще купить готовую аналитику - возможно как подписку - чтобы быстро (но не гарантировано) на основе имеющихся индикаторов провести атрибуцию с возможным атакующим и пробежаться по его ТТР.

Разово, на открытых источниках, как у вас - сделать можно, но ценность такой разовой работы упадет очень быстро, а поддерживать, если ты не ультра-крупный SOC с туевой кучей народу или MSSP, который на этом бабло делает - заебешься.

В инхаус графом проще работать в рамках конкретного кейса в поисках ответа на вопрос "что у меня хочет найти конкретный атакующий и куда он стремится", но это - не выявление связей между индикаторами.

Если кратко вышесказанное обобщить: для MSSP / оч крупных соков такие вещи полезны как при реагировании / расследовании / предотвращении (а еще и как инструмент монетизации), для большинства инхаус - только как подписка (через обучение, кстати, возможностей использования - многие не одупляют до конца, как это работает) как воспоможение при реагировании / предотвращении развития инцидента

Супер! Спасибо за развернутый ответ. Большая часть, что вы описали - граф вектора атаки. Развитие инструментов говорит о том, что этот граф еще и темпорален :). Это крутая, тема, но ее очень тяжело собрать по открытым источникам... Тяжело, но не невозможно.

NA

Думаю, такое упражнение можно провести, как только руки дойдут до парсинга аналитических отчетов.

SS

Дополню предыдущего оратора) Если свалить в одну кучу все ИОКи, поступившие в распоряжение относительно крупного центра мониторинга, то с получившимся месивом графов становится буквально физически трудно работать. Не хватает мощности компьютера и ширины монитора. Поэтому инструмент хорош в отношении каким-то образом выделенной вредоносной кампании либо, если все сразу, то за ограниченный период. Ценность для расследований в части выявления серийных атак подтверждаю.

NA

Дополню предыдущего оратора) Если свалить в одну кучу все ИОКи, поступившие в распоряжение относительно крупного центра мониторинга, то с получившимся месивом графов становится буквально физически трудно работать. Не хватает мощности компьютера и ширины монитора. Поэтому инструмент хорош в отношении каким-то образом выделенной вредоносной кампании либо, если все сразу, то за ограниченный период. Ценность для расследований в части выявления серийных атак подтверждаю.

Спасибо!

2020 July 02

JS

Дополню предыдущего оратора) Если свалить в одну кучу все ИОКи, поступившие в распоряжение относительно крупного центра мониторинга, то с получившимся месивом графов становится буквально физически трудно работать. Не хватает мощности компьютера и ширины монитора. Поэтому инструмент хорош в отношении каким-то образом выделенной вредоносной кампании либо, если все сразу, то за ограниченный период. Ценность для расследований в части выявления серийных атак подтверждаю.

Это проблема инструмента работы с графом и неопытности "оператора". По факту, практически или нет сейчас таких инструментов...есть что-то рядом, но так.

JS

Никакой 3дjs не вывезет нормальную работу с графом от 1000 вершин и ребер

SS

Не потребуется ли в будущем ставить АРМ с хорошим GPU для работы с графовыми БД... Мы вот сейчас в процессе разработки ТЗ на такую систему, но про железо пока не думали.

RI

Никакой 3дjs не вывезет нормальную работу с графом от 1000 вершин и ребер

А зачем вам такая визуализация с чисто практической точки зрения?

JS

Ruslan Ivanov

А зачем вам такая визуализация с чисто практической точки зрения?

Иногда без визуализации...сложно увидеть связи, кластеры.

RI

На тысяче вершин?

RI

Просто чтобы найти связи и кластеры нет необходимости это визуализировать

JS

Если инструмент не предлагает не располагает их группировки, фильтрации и кучи всего - то уже и на 500 легко потерятся

JS

Ruslan Ivanov

Просто чтобы найти связи и кластеры нет необходимости это визуализировать

С визуализацией - быстрее - если инструмент позволяет