АМ

Size: a a a

2021 January 19

Denis Migulin

Мне наоборот не понятна последовательность Encrypt with public key - decrypt with private

Это алгоритм с ассиметричным шифрованием. В этой статье описывается, как оно работает

DM

Тупанул, я про подпись написал, а не шифрование

YB

/help@banofbot

B

😎 Banofbot позволяет голосовать за бан участников чата. Появился спамер или еще какой негодяй, а админов нет рядом? Просто ответьте на сообщение провинившегося текстом

/help — Показывает это сообщение 😱

/language — Позволяет выбрать язык 📣

/lock — Включить или выключить доступ не-админов к командам бота 🔑

/limit — Сменить минимальное количество голосов для кика пользователя (также вы можете использовать формат "/limit 100") ✌️

/time — Настроить минимальное время между банами

/votekickWord — настройка дополнительных слов начала голосований. Используйте в формате

Не забудьте назначить @banofbot админом, иначе он не сможет работать.

Остались вопросы? Почитайте наш канал поддержки — @borodutch_support 🦄

Попробуйте еще один мой проект — Тудурант (iOS, Андроид). Это умный список задач, который использует поведенческую психологию для того, чтобы заставить ваш мозг выполнять задачи. Полностью бесплатен 30 дней без каких-либо обязательств, поэтому почему бы не попробовать улучшить свою продуктивность? Тудурант помог мне, поможет и вам!

@banofbot и бот начнет голосование./help — Показывает это сообщение 😱

/language — Позволяет выбрать язык 📣

/lock — Включить или выключить доступ не-админов к командам бота 🔑

/limit — Сменить минимальное количество голосов для кика пользователя (также вы можете использовать формат "/limit 100") ✌️

/time — Настроить минимальное время между банами

/votekickWord — настройка дополнительных слов начала голосований. Используйте в формате

/votekickWord кик, челлендж, драка 🐸Не забудьте назначить @banofbot админом, иначе он не сможет работать.

Остались вопросы? Почитайте наш канал поддержки — @borodutch_support 🦄

Попробуйте еще один мой проект — Тудурант (iOS, Андроид). Это умный список задач, который использует поведенческую психологию для того, чтобы заставить ваш мозг выполнять задачи. Полностью бесплатен 30 дней без каких-либо обязательств, поэтому почему бы не попробовать улучшить свою продуктивность? Тудурант помог мне, поможет и вам!

B

😎 Banofbot позволяет голосовать за бан участников чата. Появился спамер или еще какой негодяй, а админов нет рядом? Просто ответьте на сообщение провинившегося текстом

/help — Показывает это сообщение 😱

/language — Позволяет выбрать язык 📣

/lock — Включить или выключить доступ не-админов к командам бота 🔑

/limit — Сменить минимальное количество голосов для кика пользователя (также вы можете использовать формат "/limit 100") ✌️

/time — Настроить минимальное время между банами

/votekickWord — настройка дополнительных слов начала голосований. Используйте в формате

Не забудьте назначить @banofbot админом, иначе он не сможет работать.

Остались вопросы? Почитайте наш канал поддержки — @borodutch_support 🦄

Попробуйте еще один мой проект — Тудурант (iOS, Андроид). Это умный список задач, который использует поведенческую психологию для того, чтобы заставить ваш мозг выполнять задачи. Полностью бесплатен 30 дней без каких-либо обязательств, поэтому почему бы не попробовать улучшить свою продуктивность? Тудурант помог мне, поможет и вам!

@banofbot и бот начнет голосование./help — Показывает это сообщение 😱

/language — Позволяет выбрать язык 📣

/lock — Включить или выключить доступ не-админов к командам бота 🔑

/limit — Сменить минимальное количество голосов для кика пользователя (также вы можете использовать формат "/limit 100") ✌️

/time — Настроить минимальное время между банами

/votekickWord — настройка дополнительных слов начала голосований. Используйте в формате

/votekickWord кик, челлендж, драка 🐸Не забудьте назначить @banofbot админом, иначе он не сможет работать.

Остались вопросы? Почитайте наш канал поддержки — @borodutch_support 🦄

Попробуйте еще один мой проект — Тудурант (iOS, Андроид). Это умный список задач, который использует поведенческую психологию для того, чтобы заставить ваш мозг выполнять задачи. Полностью бесплатен 30 дней без каких-либо обязательств, поэтому почему бы не попробовать улучшить свою продуктивность? Тудурант помог мне, поможет и вам!

B

@banofbot теперь говорит по-русски. Спасибо!

MV

перечитал несколько раз, так и не понял, что подразумевается под decrypting with public key. Суть публичного ключа же в том, чтобы с его помощью нельзя было расшифровать, нет? Или автор что-то другое подразумевает, но я что-то не могу понять

Пара открытый/закрытый ключ позволяет обмениваться зашифрованными данными в оба конца.

Данные, зашифрованные открытым ключом, могут быть расшифрованы с использованием закрытого.

И наоборот, данные, зашифрованные закрытым ключом, могут быть расшифрованы с использованием открытого.

Данные, зашифрованные открытым ключом, могут быть расшифрованы с использованием закрытого.

И наоборот, данные, зашифрованные закрытым ключом, могут быть расшифрованы с использованием открытого.

MV

Denis Migulin

Это в обычной схеме с одной парой ключей. Тут что-то хитрое с двумя парами

имхо тут всё ок если при шифровании/расшифровке сохранили порядок шифрования. если на одном из концов ключи поменяют местами, расшифровать не получится

D

чем тогда публичный от приватного отличается, если им расшифровать можно?

MV

тем, что данные, зашифрованные открытым ключом, нельзя расшифровать этим же открытым ключом

MV

если оба ключа будут открытыми, то злоумышленник может вмешаться в процесс передачи данных, расшифровать поток и скомпрометировать передаваемые данные

АЛ

если упрощенно:

закрытый ключ шифрования + открытый ключ расшифрования = цировая подпись, один может зашифроать, все кто может расшифровать удостоверяются, что шифровал именно владелей закрытого ключа

открытый ключ шифрования + закрытый ключ расшифрования = системы сбора данных, когда кто угодно может отправить данные и только получатель может расшифровать переданную информацию.

закрытый ключ шифрования + открытый ключ расшифрования = цировая подпись, один может зашифроать, все кто может расшифровать удостоверяются, что шифровал именно владелей закрытого ключа

открытый ключ шифрования + закрытый ключ расшифрования = системы сбора данных, когда кто угодно может отправить данные и только получатель может расшифровать переданную информацию.

MV

теоретически, насколько я помню теорию, закрытый и открытый ключи должны быть основан на паре очень больших простых чисел. в силу того, что расчёт настолько больших простых чисел достаточно ресурсоёмок и длителен, их заменяют на просто очень большие числа. теоретически, разложив открытый ключ на составляющие, можно подобрать такую комбинацию, которая позволит имитировать закрытый ключ. практически - овчинка выделки не стоит и для простых (в том числе и коммерческих) целей затраты на анализ и подбор превышают порог допустимых затрат на эту операцию.

AP

открытый ключ - простое число, на какие составляющие собрались раскладывать? )

MV

простые числа такого порядка считать сложно. долго и дорого. их заменяют на просто большие числа, которые можно разложить на составляющие. в том числе и на простые числа :)

AP

первый раз о таком слышу. Это будет очень некриптостойкая система, хотя бы из-за китайской теоремы

MV

и тем не менее, когда я изучал эту тему лет 20 назад, именно так оно и было. это была одна из ключевых проблем x509.

АЛ

перечитал несколько раз, так и не понял, что подразумевается под decrypting with public key. Суть публичного ключа же в том, чтобы с его помощью нельзя было расшифровать, нет? Или автор что-то другое подразумевает, но я что-то не могу понять

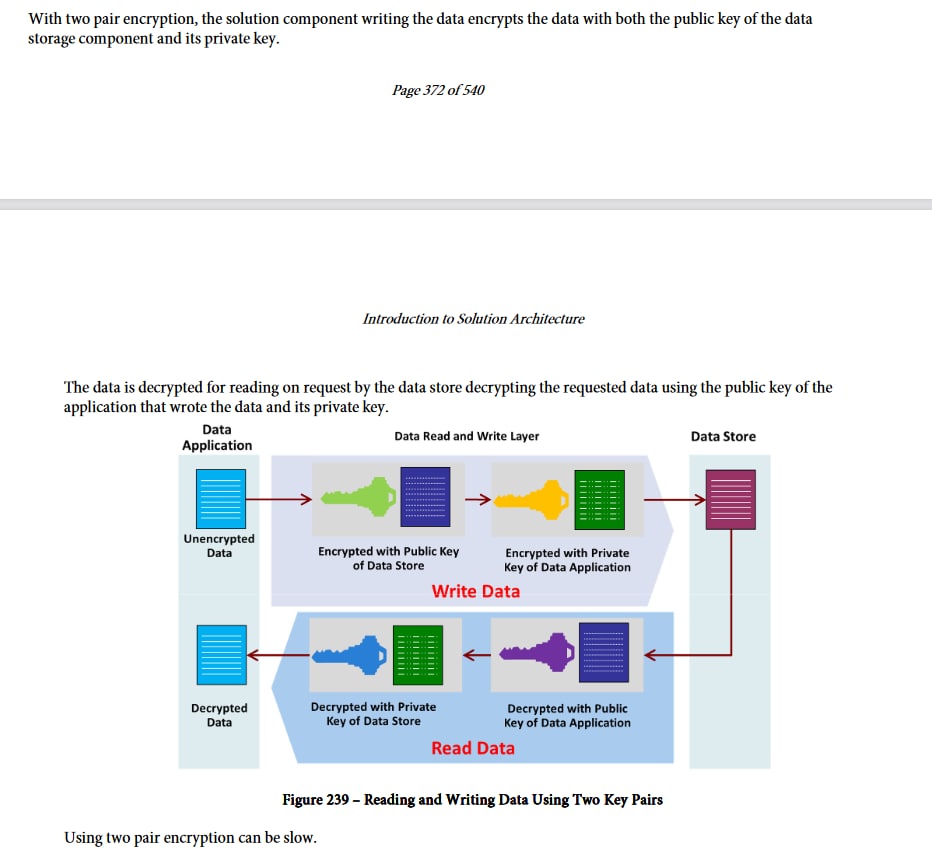

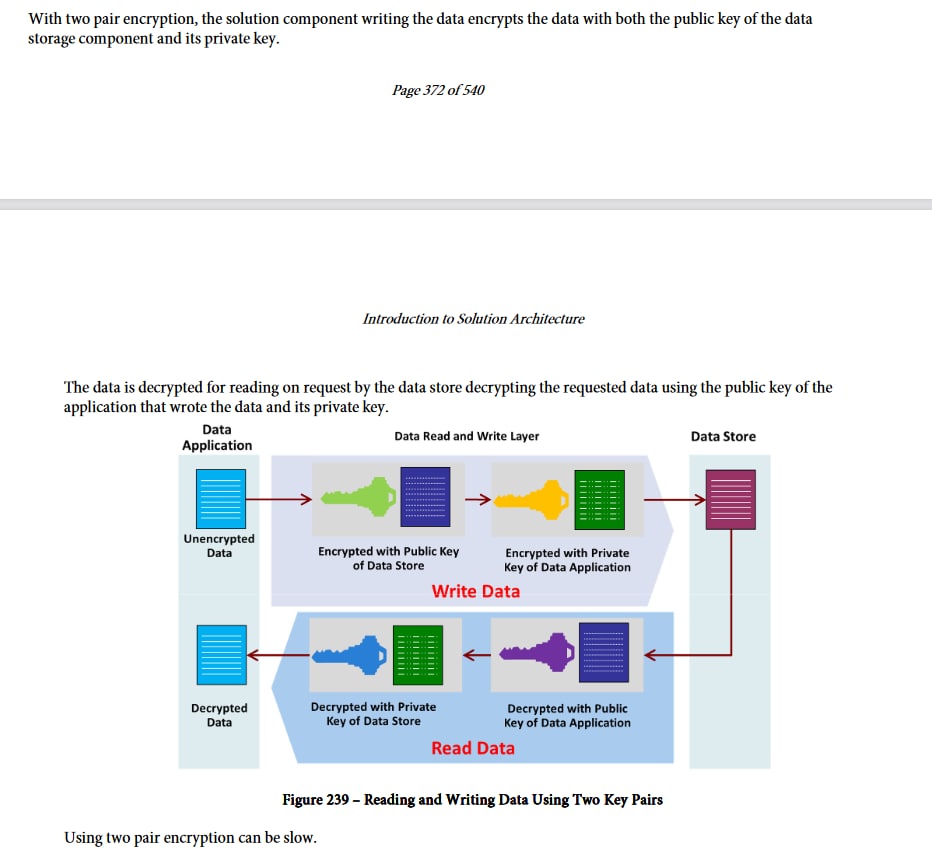

Если говорить про эту картику, и у приложения и у стораджа есть приватный+открытый ключ. Каждый из них знает свой приватный ключ и открытый второй системы.

1. Приложение шифрует данные открытым ключом хранилищи и теперь данные никто кроме хранилища не сможет дешифровать и узнать что там храниться.

2. После этого шифрует данные своим приватным ключем, теперь любой читатель может убедиться, что эти данные подготовлены именно этим приложением.

3. Хранилище расшифровывает данные открытым ключем приложения - если все ок, то шифровало приложение. Если не расшифровалось, то шифровало не приложение и все идут в сад. Если данные полученные после этого шага передать наружу, то их все равно никто не сможет прочитать.

4. Хранилище расшифровывает данные своим приватным ключом и отдает наружу.

1. Приложение шифрует данные открытым ключом хранилищи и теперь данные никто кроме хранилища не сможет дешифровать и узнать что там храниться.

2. После этого шифрует данные своим приватным ключем, теперь любой читатель может убедиться, что эти данные подготовлены именно этим приложением.

3. Хранилище расшифровывает данные открытым ключем приложения - если все ок, то шифровало приложение. Если не расшифровалось, то шифровало не приложение и все идут в сад. Если данные полученные после этого шага передать наружу, то их все равно никто не сможет прочитать.

4. Хранилище расшифровывает данные своим приватным ключом и отдает наружу.

AP

и тем не менее, когда я изучал эту тему лет 20 назад, именно так оно и было. это была одна из ключевых проблем x509.

наверное, тут путаница. Там есть условия на взаимную простоту относительно модуля в одном из распространённых алгоритмов нахождения пары ключей, насколько я помню.

D

Если говорить про эту картику, и у приложения и у стораджа есть приватный+открытый ключ. Каждый из них знает свой приватный ключ и открытый второй системы.

1. Приложение шифрует данные открытым ключом хранилищи и теперь данные никто кроме хранилища не сможет дешифровать и узнать что там храниться.

2. После этого шифрует данные своим приватным ключем, теперь любой читатель может убедиться, что эти данные подготовлены именно этим приложением.

3. Хранилище расшифровывает данные открытым ключем приложения - если все ок, то шифровало приложение. Если не расшифровалось, то шифровало не приложение и все идут в сад. Если данные полученные после этого шага передать наружу, то их все равно никто не сможет прочитать.

4. Хранилище расшифровывает данные своим приватным ключом и отдает наружу.

1. Приложение шифрует данные открытым ключом хранилищи и теперь данные никто кроме хранилища не сможет дешифровать и узнать что там храниться.

2. После этого шифрует данные своим приватным ключем, теперь любой читатель может убедиться, что эти данные подготовлены именно этим приложением.

3. Хранилище расшифровывает данные открытым ключем приложения - если все ок, то шифровало приложение. Если не расшифровалось, то шифровало не приложение и все идут в сад. Если данные полученные после этого шага передать наружу, то их все равно никто не сможет прочитать.

4. Хранилище расшифровывает данные своим приватным ключом и отдает наружу.

в том то и дело, что это бессмысленно. Если бы публичным ключом можно было расшифровать, он не был бы публичным. PGP предполагает, что публичный ключ можно послать по открытому каналу. Именно то, что с его помощью нельзя ничего расшифровать позволяет это

Я специально перечитал википедию, и там все именно так как я понимаю. Асимметричное шифрование предполагает, что публичным ключом ничего расшифровать нельзя, только приватным

Я специально перечитал википедию, и там все именно так как я понимаю. Асимметричное шифрование предполагает, что публичным ключом ничего расшифровать нельзя, только приватным