@

Size: a a a

2020 June 17

(Теоретически, можно сгенерировать кастомный сид на стороне yk-manager и прошить его в несколько токенов сразу; я впрочем не советую так делать)

ну так вроде как в том то и дело что нельзя.

@

Или тебе именно tOTP-генератор (time-based) нужен?

или HOTP

@

Пояснишь вопрос?

2fa это и есть OTP в моём понимании.

2fa это и есть OTP в моём понимании.

OTP это one time password. u2f в юбикеях не через пароли а через подпись пэйлоада от сервера

KP

ну так вроде как в том то и дело что нельзя.

KP

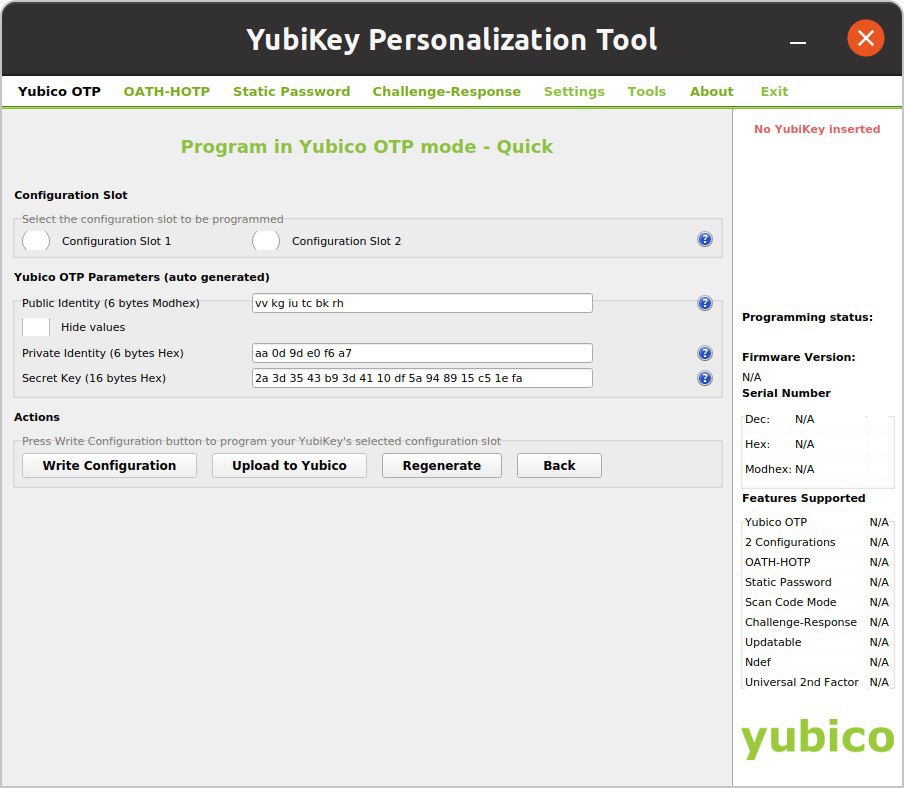

Вот так у меня выглядит, и вполне себе программируются значения, насколько я могу судить.

KP

Если в совсем свежих прошивках это поменяли — это было бы странно, ибо зачем?

@

а. это otp. а не u2f

YB

Или тебе именно tOTP-генератор (time-based) нужен?

Подразумевались классические tOTP, с экранчиками и вбиванием текста.

KP

а. это otp. а не u2f

У обоих challenge-response режимов (HOTP и собственно Challenge-Response, см. там сверху) тоже можно прописывать ключи.

YB

Для людей, боящихся технологий.

KP

Но по-моему мы заплутали в модах и названиях режимов тут; насколько я знаю: one-time password в общем бывает либо по времени, либо челлендж-респонс.

Какая-то конкретная реализация челлендж-респонса была стандартизирована в FIDO2 и W3C и получила соответственно названия U2F и WebAuthn

Но я могу попутать вообще

Какая-то конкретная реализация челлендж-респонса была стандартизирована в FIDO2 и W3C и получила соответственно названия U2F и WebAuthn

Но я могу попутать вообще

KP

Yanis Benson

Подразумевались классические tOTP, с экранчиками и вбиванием текста.

Телефон (достаточно новый, чтобы уметь шифровать storage) и AndOTP на него

KP

Ну или что там у айфоноводов

YB

Телефон (достаточно новый, чтобы уметь шифровать storage) и AndOTP на него

Это да, но теряет защиту, если первый фактор уже в телефоне.

YB

Что в наше время уже считай норма

YB

Но по-моему мы заплутали в модах и названиях режимов тут; насколько я знаю: one-time password в общем бывает либо по времени, либо челлендж-респонс.

Какая-то конкретная реализация челлендж-респонса была стандартизирована в FIDO2 и W3C и получила соответственно названия U2F и WebAuthn

Но я могу попутать вообще

Какая-то конкретная реализация челлендж-респонса была стандартизирована в FIDO2 и W3C и получила соответственно названия U2F и WebAuthn

Но я могу попутать вообще

Бывает ещё эвентный otp

KP

Yanis Benson

Это да, но теряет защиту, если первый фактор уже в телефоне.

Второй телефон?

(Но вообще даже в ситуации с единственным телефоном там хотя бы есть защита от долгосрочной компрометации секрета)

(Но вообще даже в ситуации с единственным телефоном там хотя бы есть защита от долгосрочной компрометации секрета)

YB

Я не очень смотрел, какая там сейчас самая правильная терминология, но имо челлендж-респонс не совсем правильно называть otp, потому что он совсем не похож на пароль.

YB

Второй телефон?

(Но вообще даже в ситуации с единственным телефоном там хотя бы есть защита от долгосрочной компрометации секрета)

(Но вообще даже в ситуации с единственным телефоном там хотя бы есть защита от долгосрочной компрометации секрета)

Плохо работает с рассчетом на юзеров, условно считаемых идиотами. :/

KP

Yanis Benson

Бывает ещё эвентный otp

Это та самая банковская хня, которая меняет код по нажатию на кнопку?

У меня про него большие сомнения, не советую нигде на него закладываться (к счастью, он нигде за пределами кондовых банковских протоколов и не используется вроде)

У меня про него большие сомнения, не советую нигде на него закладываться (к счастью, он нигде за пределами кондовых банковских протоколов и не используется вроде)