Size: a a a

2020 June 12

2020 June 15

В начале апреля этого года система DeviceLock Data Breach Intelligence обнаружила свободно доступный Elasticsearch-сервер, в индексах которого были логи блог-платформы «Мел» (mel.fmmel.fm).

В логах содержались логины (адреса эл. почты) и текстовые пароли пользователей.

Мы немедленно оповестили владельцев сервера и в течении часа доступ к нему был закрыт, а мы даже получили ответ.

По данным Shodan этот сервер впервые появился в открытом доступе 31.12.2019.

В логах содержались логины (адреса эл. почты) и текстовые пароли пользователей.

Мы немедленно оповестили владельцев сервера и в течении часа доступ к нему был закрыт, а мы даже получили ответ.

По данным Shodan этот сервер впервые появился в открытом доступе 31.12.2019.

🔥🔥🔥 Мы объявляем о выпуске второй Бета-версии программного комплекса DeviceLock DLP 9, предназначенного для предотвращения инсайдерских утечек данных. 🔥🔥🔥

Во второй Бета-версии:

✅ Добавлена опция "Pause while inactive", позволяющая приостановить мониторинг активности пользователей в случае их неактивности.

✅ Добавлен критерий "Computer is idle for %VALUE% seconds", позволяющий включать или выключать функции мониторинга активности, основываясь на неактивности пользователя на компьютере в течение заданного времени.

✅ Пользовательские досье (User dossiers) теперь могут включать дополнительную информацию о пользователе, такую как должность, номер телефона, членство в группах и др., получаемую из каталога Active Directory или других LDAP серверов.

✅ График истории пользовательской активности в Пользовательских досье расширен показателями активности группы, в которой состоит пользователь. Это позволяет сравнивать статистические показатели активности пользователя со среднестатистическими показателями активности выбранной группы.

✅ Индикатор лояльности в Пользовательских досье расширен аналогичными данными по группе, в которой состоит пользователь. Это позволяет сравнивать индикатор лояльности пользователя со среднестатистическими индикаторами лояльности выбранной группы.

Скачать Бету-версию можно тут.

Во второй Бета-версии:

✅ Добавлена опция "Pause while inactive", позволяющая приостановить мониторинг активности пользователей в случае их неактивности.

✅ Добавлен критерий "Computer is idle for %VALUE% seconds", позволяющий включать или выключать функции мониторинга активности, основываясь на неактивности пользователя на компьютере в течение заданного времени.

✅ Пользовательские досье (User dossiers) теперь могут включать дополнительную информацию о пользователе, такую как должность, номер телефона, членство в группах и др., получаемую из каталога Active Directory или других LDAP серверов.

✅ График истории пользовательской активности в Пользовательских досье расширен показателями активности группы, в которой состоит пользователь. Это позволяет сравнивать статистические показатели активности пользователя со среднестатистическими показателями активности выбранной группы.

✅ Индикатор лояльности в Пользовательских досье расширен аналогичными данными по группе, в которой состоит пользователь. Это позволяет сравнивать индикатор лояльности пользователя со среднестатистическими индикаторами лояльности выбранной группы.

Скачать Бету-версию можно тут.

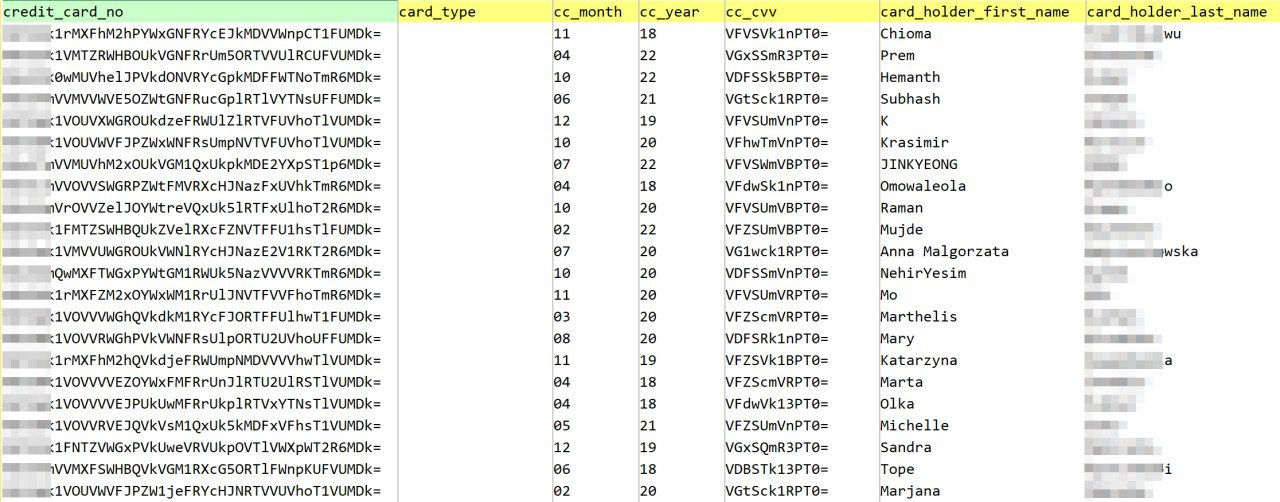

В свободный доступ был выложен SQL-дамп (резервная копия) базы данных британского инфобизнес-портала (инфоцыганство) wealthdragons.comwealthdragons.com.

В SQL-дампе содержится полная копия сайта, сделанная 31.01.2020. Скорее всего дамп был оставлен в открытом доступе на одном из серверов.

В дампе 48,572 строки, содержащих данные зарегистрированных пользователей:

🌵 имя/фамилия

🌵 имя пользователя

🌵 пароль в текстовом виде (пароли были “легко модифицированы” в надежде защитить их) 🤦♂️

🌵 адрес эл. почты

🌵 мобильный телефон

844 строки содержат номера банковских карт, CVV-коды, даты истечения и имена владельцев. Номера карт и CVV-коды тоже “легко модифицированы” и их “расшифровка” не требует существенных усилий. 🤣 Кстати, человек, выложивший этот дамп на форуме, просит за алгоритм восстановления номеров карт $70. 🙈

Кроме того, в дампе находится информация (IP-адреса, User-Agent и т.п.) по заходам пользователей на сайт и по их заказам (покупка курсов и видео).

В SQL-дампе содержится полная копия сайта, сделанная 31.01.2020. Скорее всего дамп был оставлен в открытом доступе на одном из серверов.

В дампе 48,572 строки, содержащих данные зарегистрированных пользователей:

🌵 имя/фамилия

🌵 имя пользователя

🌵 пароль в текстовом виде (пароли были “легко модифицированы” в надежде защитить их) 🤦♂️

🌵 адрес эл. почты

🌵 мобильный телефон

844 строки содержат номера банковских карт, CVV-коды, даты истечения и имена владельцев. Номера карт и CVV-коды тоже “легко модифицированы” и их “расшифровка” не требует существенных усилий. 🤣 Кстати, человек, выложивший этот дамп на форуме, просит за алгоритм восстановления номеров карт $70. 🙈

Кроме того, в дампе находится информация (IP-адреса, User-Agent и т.п.) по заходам пользователей на сайт и по их заказам (покупка курсов и видео).

🔥 Подборка самых интересных каналов про IT, хакинг и безопасность.

Библиотека хакера - литература по информационной безопасности и программированию, курсы по хакерству, видеоуроки, полезные материалы и многое другое.

@hacckingbook - Библиотека! Литература по информационной безопасности, хакингу и программированию всех уровней и интересов.

@webware - Официальный канал Codeby.net. Хакинг от новичка до профи. Только свежая и эксклюзивная информация. Offensive, Defensive, Penetration test, CTF…

@SecLabNews - cамые оперативные и эксклюзивные новости из мира ИБ в рунете. Узнай первым, пока тебя не хакнули!

Библиотека хакера - литература по информационной безопасности и программированию, курсы по хакерству, видеоуроки, полезные материалы и многое другое.

@hacckingbook - Библиотека! Литература по информационной безопасности, хакингу и программированию всех уровней и интересов.

@webware - Официальный канал Codeby.net. Хакинг от новичка до профи. Только свежая и эксклюзивная информация. Offensive, Defensive, Penetration test, CTF…

@SecLabNews - cамые оперативные и эксклюзивные новости из мира ИБ в рунете. Узнай первым, пока тебя не хакнули!

2020 June 16

К вчерашней новости про дамп британского инфобизнес-портала wealthdragons.comwealthdragons.com - как мы и писали, все пароли (и номера кредитных карт вместе с CVV-кодами) пользователей этого портала хранились в открытом виде. 🤦♂️

Для "защиты" использовалось тройное кодирование в Base64. 🤣

Мы проанализировали утекшие пароли и выяснили, что из 48,5 тыс. пар логин/пароль, почти 98% - уникальные. 👍

Для "защиты" использовалось тройное кодирование в Base64. 🤣

Мы проанализировали утекшие пароли и выяснили, что из 48,5 тыс. пар логин/пароль, почти 98% - уникальные. 👍

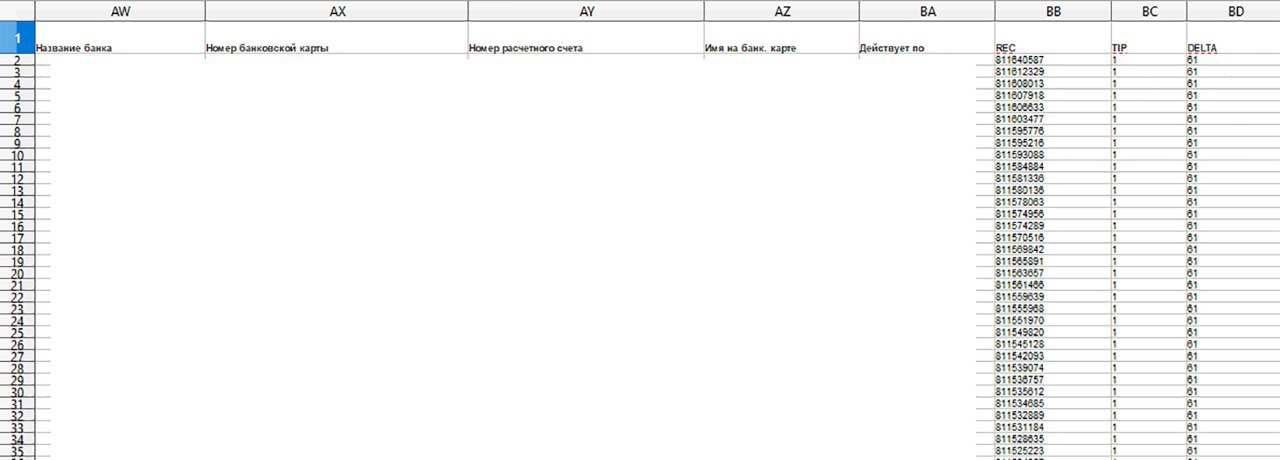

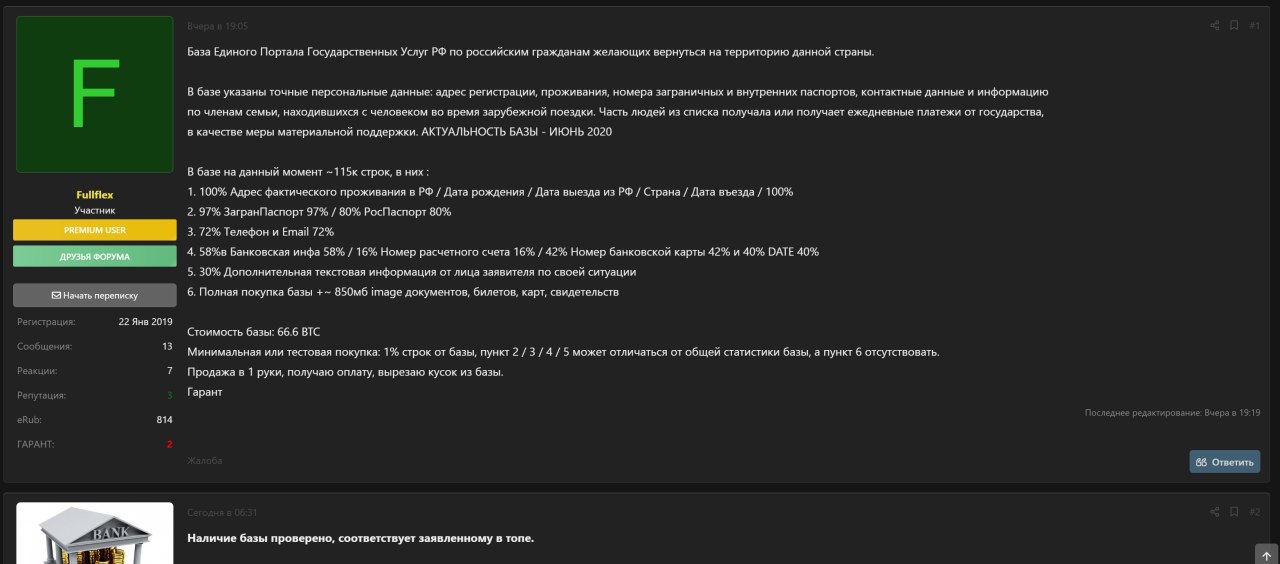

Продолжим немного тему базы данных российских граждан, находящихся за границей в ожидании эвакуации на родину. 👇

Вчера журналисты РБК попытались связаться с гражданами, чьи данные попали на скриншоты, опубликованные продавцом на форуме. 👍

Как рассказали нам журналисты, ни один, из 34 номеров, не ответил. Более того, гудки были только у небольшого числа номеров, все остальные - недействительные. 😎

Поскольку продавец не предоставляет больше никаких доказательств наличия этой базы данных, можно сделать вывод, что база фейковая. 😂

Вчера журналисты РБК попытались связаться с гражданами, чьи данные попали на скриншоты, опубликованные продавцом на форуме. 👍

Как рассказали нам журналисты, ни один, из 34 номеров, не ответил. Более того, гудки были только у небольшого числа номеров, все остальные - недействительные. 😎

Поскольку продавец не предоставляет больше никаких доказательств наличия этой базы данных, можно сделать вывод, что база фейковая. 😂

2020 June 17

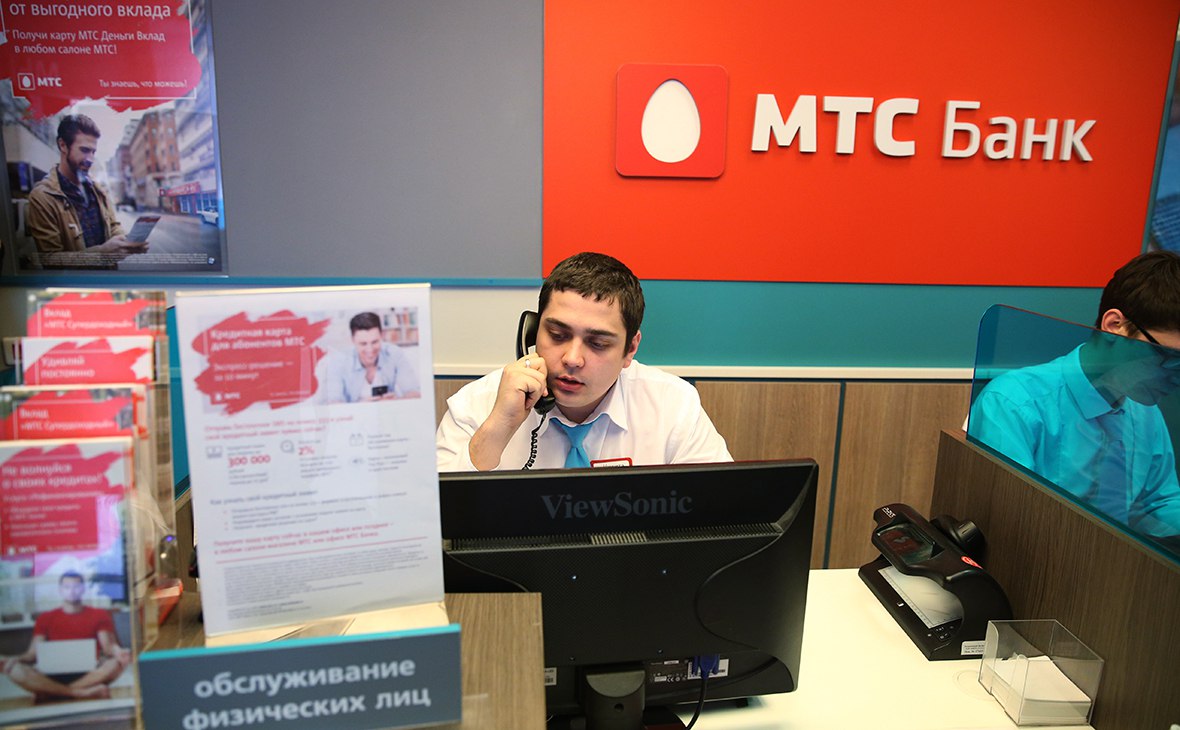

РБК пишет:

Клиенты МТС-банка сообщили, что мошенникам путем подмены номера удалось вывести деньги с их счетов. Сам банк начал проверку, но заявил, что информация о кражах действительности не соответствует.

РБК пообщался с клиентами, заявившими о кражах. Списания со счетов без их ведома происходили с конца марта по начало июня. Корреспонденту РБК ответили 11 клиентов — в общей сложности, с их слов, у них украли более 1,8 млн руб.

Мошенники заблокировали мобильный номер клиента (сотовым оператором большинства пострадавших является МТС, также есть случаи блокировки номеров клиентов «МегаФона», «Билайна» и Tele2), затем поменяли в банке номер клиента на свой, получили доступ к счету и онлайн-банкингу и перевели денежные средства.

В таких схемах злоумышленники сначала могут позвонить в call-центр оператора связи и попросить временно заблокировать номер (такая возможность есть у любого оператора, например на случай кражи телефона) — для этого надо знать паспортные данные жертвы, объясняет сотрудник одного из операторов связи. Затем мошенник, знающий паспортные данные, мог позвонить в call-центр банка и попросить привязать другой номер телефона вместо прежнего. Это позволило бы ему получить полный доступ к одноразовым СМС-паролям, которые приходят на привязанный номер телефона для подтверждения операции.

Если мошенники смогли получить доступ к номеру телефона, а затем и банковскому счету, зная паспортные данные и кодовое слово, то могла произойти утечка персональных данных клиентов МТС-банка, говорит основатель и технический директор компании DeviceLock Ашот Оганесян: «В руки мошенников могла попасть как полная база с паспортными данными и кодовым словом, так и просто с ФИО клиентов и их остатками по счету. Во втором случае злоумышленники могли выбрать клиентов с самыми большими суммами на счетах и заказать услугу «пробива» их данных у оператора и в банке. Стоимость такой услуги в банках может достигать 15 тыс. руб. У сотовых операторов «пробив» номера стоит от 800 руб. до 4,5 тыс. руб., блокировка номера — от 3,5 тыс. руб. и выше.

Клиенты МТС-банка сообщили, что мошенникам путем подмены номера удалось вывести деньги с их счетов. Сам банк начал проверку, но заявил, что информация о кражах действительности не соответствует.

РБК пообщался с клиентами, заявившими о кражах. Списания со счетов без их ведома происходили с конца марта по начало июня. Корреспонденту РБК ответили 11 клиентов — в общей сложности, с их слов, у них украли более 1,8 млн руб.

Мошенники заблокировали мобильный номер клиента (сотовым оператором большинства пострадавших является МТС, также есть случаи блокировки номеров клиентов «МегаФона», «Билайна» и Tele2), затем поменяли в банке номер клиента на свой, получили доступ к счету и онлайн-банкингу и перевели денежные средства.

В таких схемах злоумышленники сначала могут позвонить в call-центр оператора связи и попросить временно заблокировать номер (такая возможность есть у любого оператора, например на случай кражи телефона) — для этого надо знать паспортные данные жертвы, объясняет сотрудник одного из операторов связи. Затем мошенник, знающий паспортные данные, мог позвонить в call-центр банка и попросить привязать другой номер телефона вместо прежнего. Это позволило бы ему получить полный доступ к одноразовым СМС-паролям, которые приходят на привязанный номер телефона для подтверждения операции.

Если мошенники смогли получить доступ к номеру телефона, а затем и банковскому счету, зная паспортные данные и кодовое слово, то могла произойти утечка персональных данных клиентов МТС-банка, говорит основатель и технический директор компании DeviceLock Ашот Оганесян: «В руки мошенников могла попасть как полная база с паспортными данными и кодовым словом, так и просто с ФИО клиентов и их остатками по счету. Во втором случае злоумышленники могли выбрать клиентов с самыми большими суммами на счетах и заказать услугу «пробива» их данных у оператора и в банке. Стоимость такой услуги в банках может достигать 15 тыс. руб. У сотовых операторов «пробив» номера стоит от 800 руб. до 4,5 тыс. руб., блокировка номера — от 3,5 тыс. руб. и выше.

2020 June 18

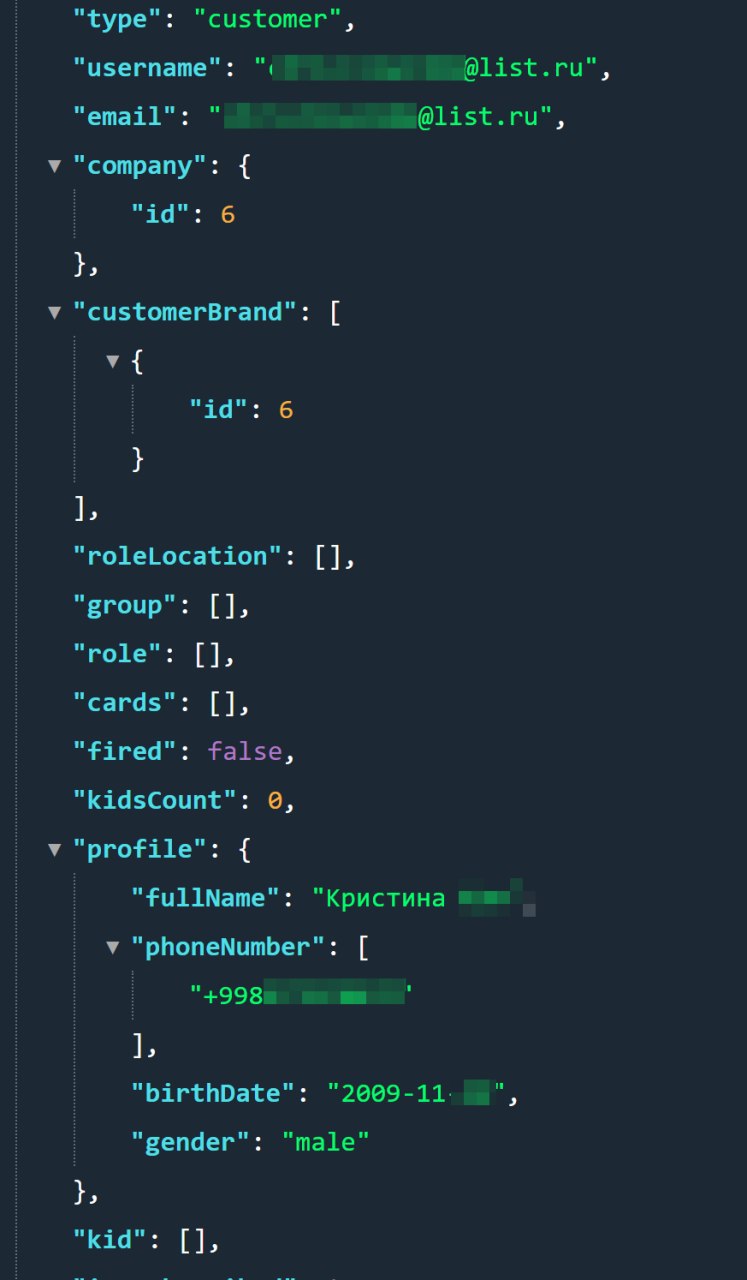

07.01.2020 нами были обнаружены два свободно доступных Elasticsearch-сервера содержащих персональные данные покупателей сети розничных магазинов в Узбекистане, входящих в группу компаний «Eurasia Group».

Спустя почти месяц после нашего оповещения доступ к серверам был закрыт. 🤷♂️

И вот, сегодня мы опять обнаружили один из этих серверов. Сервер повторно “засветился” в Shodan 09.06.2020. 🤦♂️🤦🏻♂️🙈

Всего в открытом доступе более 360 тыс. записей, содержащих:

🌵 имя/фамилия

🌵 эл. почта

🌵 телефон

🌵 пол

🌵 дата рождения

Это уже третий случай крупной утечки данных в нашей практике, когда один и тот же сервер появляется в свободном доступе повторно, после оповещения. 🤦♂️

1️⃣ Первый раз такое произошло с сервером базы данных сайтов, осуществляющих платежи в пользу ГИБДД и ФССП: оплатагибдд.рф, paygibdd.ru, gos-oplata.ru, штрафов.net и oplata-fssp.ru. 🙈

2️⃣ Второй раз - база данных заказов квестов «Клаустрофобия».

Спустя почти месяц после нашего оповещения доступ к серверам был закрыт. 🤷♂️

И вот, сегодня мы опять обнаружили один из этих серверов. Сервер повторно “засветился” в Shodan 09.06.2020. 🤦♂️🤦🏻♂️🙈

Всего в открытом доступе более 360 тыс. записей, содержащих:

🌵 имя/фамилия

🌵 эл. почта

🌵 телефон

🌵 пол

🌵 дата рождения

Это уже третий случай крупной утечки данных в нашей практике, когда один и тот же сервер появляется в свободном доступе повторно, после оповещения. 🤦♂️

1️⃣ Первый раз такое произошло с сервером базы данных сайтов, осуществляющих платежи в пользу ГИБДД и ФССП: оплатагибдд.рф, paygibdd.ru, gos-oplata.ru, штрафов.net и oplata-fssp.ru. 🙈

2️⃣ Второй раз - база данных заказов квестов «Клаустрофобия».

2020 June 19

В ноябре 2019 года жительница Надыма выложила в одну из групп мессенджера фотографию постановления и.о. главного государственного санитарного врача по ЯНАО в Надымском районе, в котором содержались персональные данные и сведения о медицинском диагнозе другого человека.

По этому факту было возбуждено уголовное дело, расследование завершено и материалы направлены в суд для рассмотрения.

По этому факту было возбуждено уголовное дело, расследование завершено и материалы направлены в суд для рассмотрения.

2020 June 22

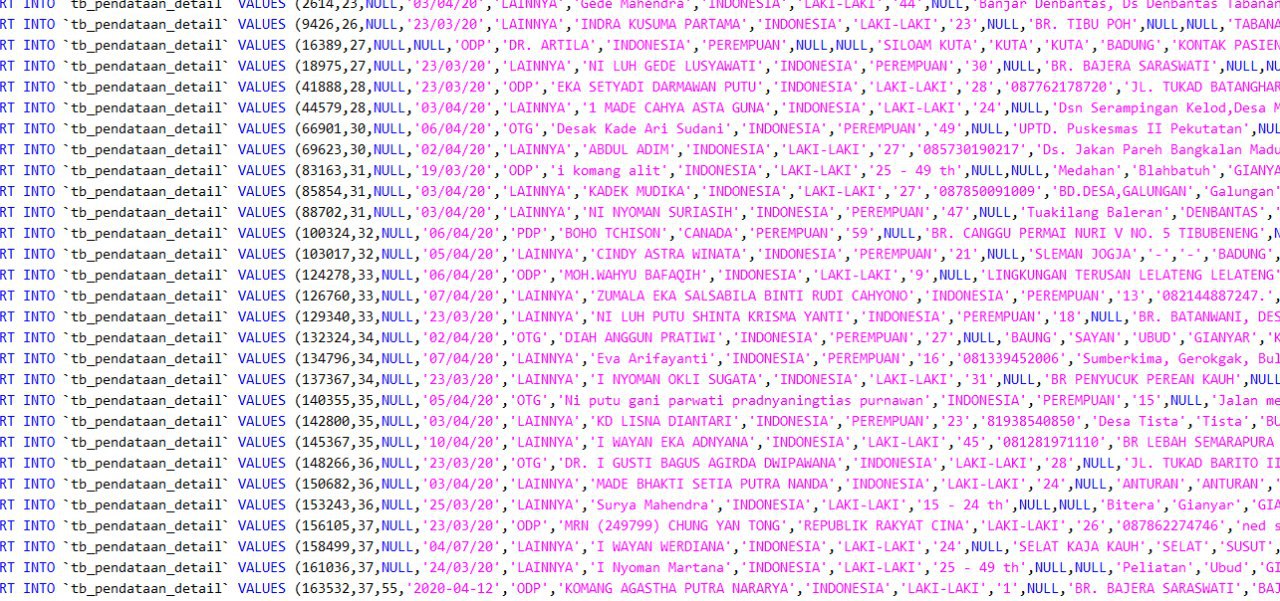

На прошлой неделе на продажу был выставлен MySQL-дамп базы данных, содержащей информацию о примерно 230 тыс. пациентах, которые сдавали тесты на COVID-19 в Индонезии.

Файл размером 404 Мб продается за $300 и содержит сведения из больниц Джакарты и крупных городов провинций Бали и Западная Ява.

Дамп представляет собой резервную копию базы данных, оставленную в открытом доступе на сервере 139.180.222.182 (balierabaru.org)139.180.222.182 (balierabaru.org). 🤦♂️

Данные в дампе актуальны на 06.05.2020.

Файл размером 404 Мб продается за $300 и содержит сведения из больниц Джакарты и крупных городов провинций Бали и Западная Ява.

Дамп представляет собой резервную копию базы данных, оставленную в открытом доступе на сервере 139.180.222.182 (balierabaru.org)139.180.222.182 (balierabaru.org). 🤦♂️

Данные в дампе актуальны на 06.05.2020.

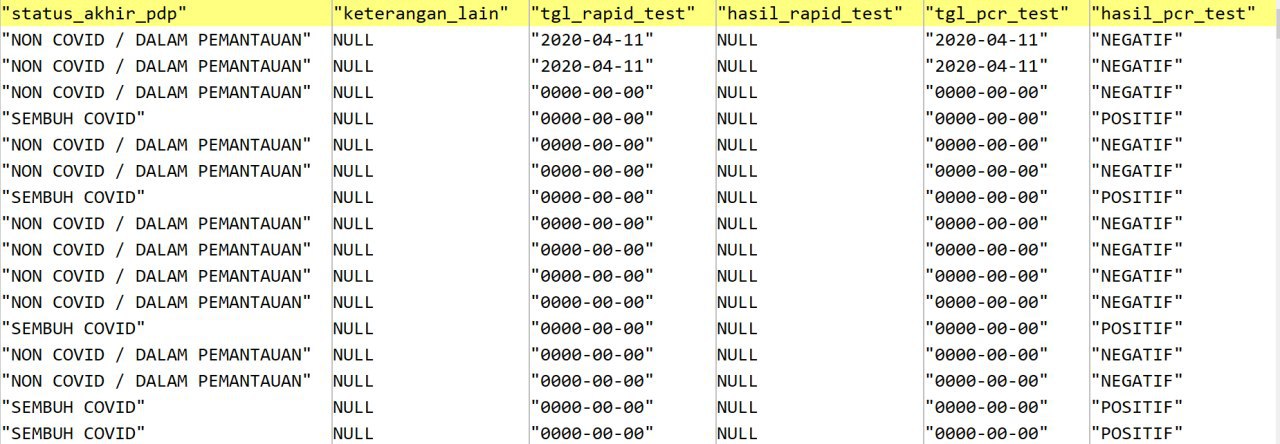

Продолжая тему утечки 230 тыс. индонезийских пациентов, которые сдавали тесты на COVID-19 – продавец выложил тестовый пример базы данных, содержащий 3,071 строку:

🌵 полное имя

🌵 пол

🌵 гражданство (встречается не только Индонезия)

🌵 адрес

🌵 дата тестирования

🌵 результат ПЦР-теста

🌵 многое другое...

🌵 полное имя

🌵 пол

🌵 гражданство (встречается не только Индонезия)

🌵 адрес

🌵 дата тестирования

🌵 результат ПЦР-теста

🌵 многое другое...

2020 June 23

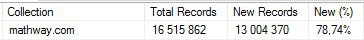

В январе этого года хакер «Shiny Hunters» получил доступ к базе данных 25 млн. пользователей бесплатного сервиса по решению математических задач mathway.commathway.com. Тот же самый «Shiny Hunters» продавал данные клиентов индонезийской компании электронной коммерции Tokopedia.comTokopedia.com и американского издания «The Chronicle of Higher Education» (chronicle.comchronicle.com).

На данный момент “расшифровано” более 16,5 млн. паролей из утечки mathway.commathway.com. Почти 79% пар логин/пароль - уникальные. 👍

На данный момент “расшифровано” более 16,5 млн. паролей из утечки mathway.commathway.com. Почти 79% пар логин/пароль - уникальные. 👍

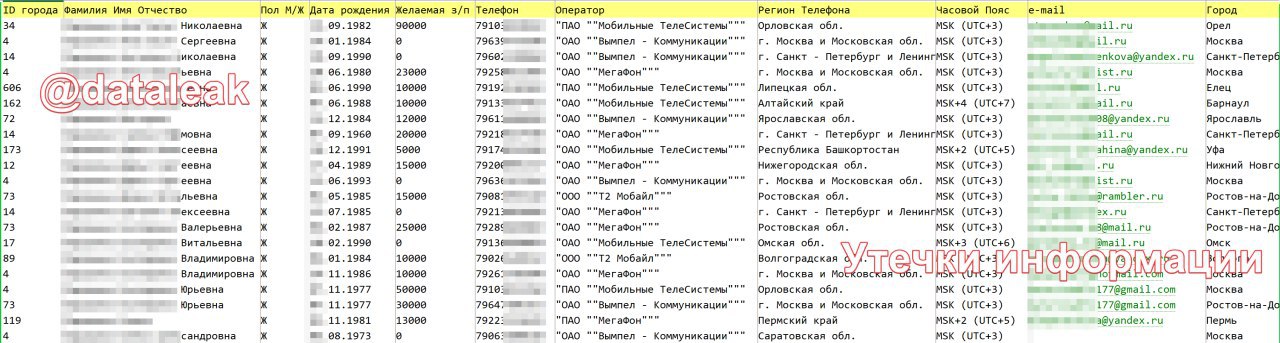

На одном из форумов были выложены Excel-файлы (6 шт.) с данными пользователей предположительно портала по поиску работы SuperJob.ruSuperJob.ru. Заявляется, что данные относятся к 2016 году.

Файлы содержат:

🌵 ФИО

🌵 пол

🌵 дата рождения

🌵 телефон

🌵 адрес эл. почты

🌵 город

🌵 желаемая з/п

Суммарно во всех файлах 5,077,969 строк, некоторые строки содержат данные одних и тех же людей, но с разными номерами телефонов (после удаления таких дублей остается около 4,8 млн. строк).

Очевидно, что данная база оптимизирована под “прозвон”, т.к. присутствуют поля «Оператор», «Регион Телефона» и «Часовой Пояс».

Известно, что с начала 2017 года в узких кругах имеет хождение база данных «SuperJob» в формате Cronos. В ней примерно 5,8 млн. записей почти такого же формата. 😎

До этого мы писали про базы данных пользователей сайтов поиска работы kadrovichka.ru, jobinmoscow.ru и «Хабр-Карьера».

Файлы содержат:

🌵 ФИО

🌵 пол

🌵 дата рождения

🌵 телефон

🌵 адрес эл. почты

🌵 город

🌵 желаемая з/п

Суммарно во всех файлах 5,077,969 строк, некоторые строки содержат данные одних и тех же людей, но с разными номерами телефонов (после удаления таких дублей остается около 4,8 млн. строк).

Очевидно, что данная база оптимизирована под “прозвон”, т.к. присутствуют поля «Оператор», «Регион Телефона» и «Часовой Пояс».

Известно, что с начала 2017 года в узких кругах имеет хождение база данных «SuperJob» в формате Cronos. В ней примерно 5,8 млн. записей почти такого же формата. 😎

До этого мы писали про базы данных пользователей сайтов поиска работы kadrovichka.ru, jobinmoscow.ru и «Хабр-Карьера».

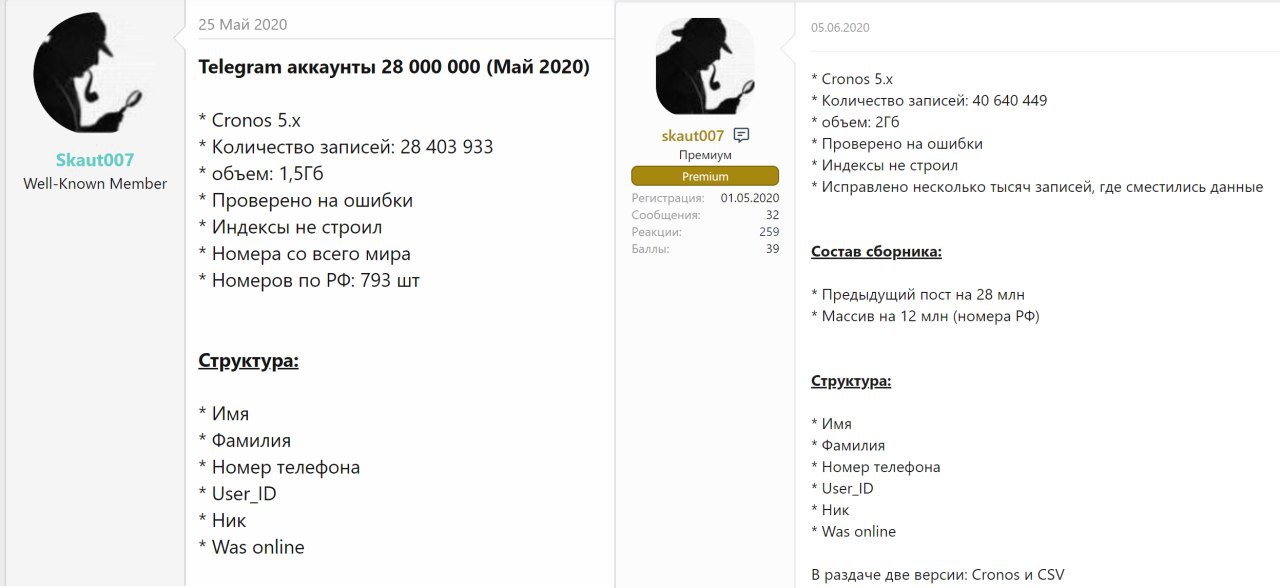

Начали разгонять “новость” про якобы утечку базы Telegram. 😱 В различных чатах и каналах пишут, что “про приватность в Telegram можно окончательно забыть”. Приводится скриншот из Cronos-базы, содержащей 40 млн. строк. 🤦♂️

Эта база появилась в паблике в начале лета, а до этого была ее версия на 28 млн. строк.

После удаления дубликатов остается чуть более 33,3 млн. строк.

База представляет собой компиляцию из нескольких других баз. В основе лежит база, оставленная в открытом доступе маркетинговым агентством, которую мы находили в начале мая, с добавлением 12 млн. записей, собранных по российским (+7) номерам телефонов (собиралась эта информация в апреле 2020 г.).

Кроме этой базы, существует еще т.н. “иранская база” Telegram, про нее мы писали тут. Она получена из открытого сервера сторонних клиентов Telegram и в ней 39 млн. строк.

Эта база появилась в паблике в начале лета, а до этого была ее версия на 28 млн. строк.

После удаления дубликатов остается чуть более 33,3 млн. строк.

База представляет собой компиляцию из нескольких других баз. В основе лежит база, оставленная в открытом доступе маркетинговым агентством, которую мы находили в начале мая, с добавлением 12 млн. записей, собранных по российским (+7) номерам телефонов (собиралась эта информация в апреле 2020 г.).

Кроме этой базы, существует еще т.н. “иранская база” Telegram, про нее мы писали тут. Она получена из открытого сервера сторонних клиентов Telegram и в ней 39 млн. строк.

2020 June 24

Накал идиотии и истерии в связи с тем, что кто-то где-то увидел базу пользователей Telegram не думает снижаться. Даже представители Telegram уже комментируют это событие: «не менее 60 процентов — содержит уже неактуальные данные». 🙈

Некоторые читатели написали нам, что мы якобы вчера ошиблись, описывая состав 40 млн. базы (по факту 33 млн.) и часть этой сборной базы (28 млн. + 12 млн.) содержит “иранскую” базу. 👇

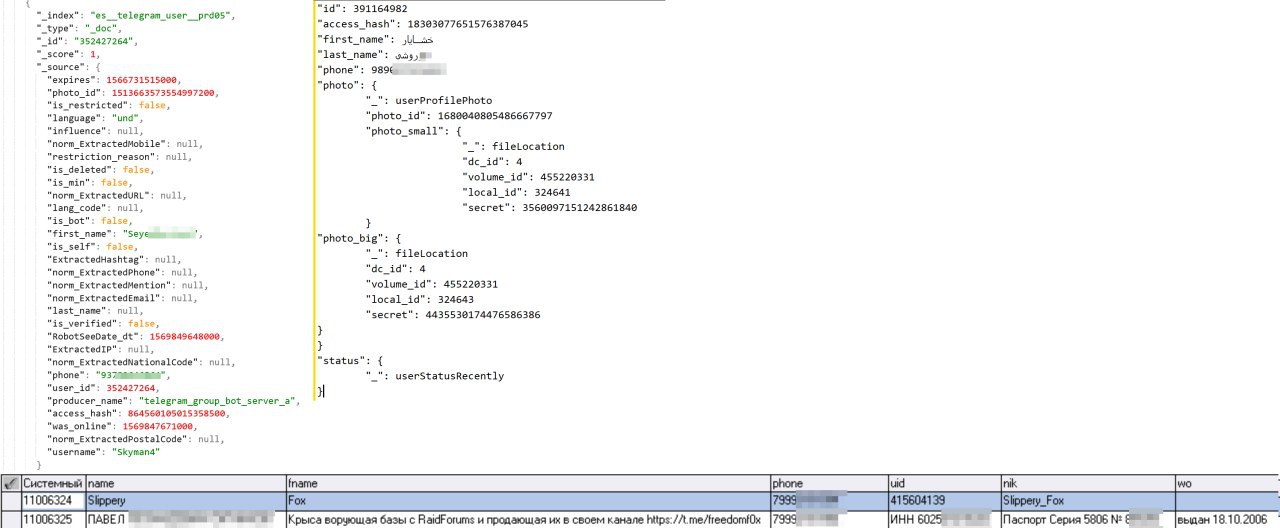

Мы еще раз перепроверили информацию во всех базах Telegram и ответственно заявляем, что эта сборная база (40 млн.), про которую кричат из каждого утюга, собрана из двух баз:

1️⃣ (картинка слева, см. след. пост) 28 млн. с форумов «RaidForums» или с «xss» (на обоих в мае были выложены одинаковые куски одной базы), которая получена из оставленного в конце апреля в открытом доступе Elasticsearch-сервера с адресом 79.143.84.84.

Всего индекс es__telegram_user__prd05 содержал 114,702,821 строку, но в паблик больше не выкладывалось, значит автор сборной базы доступа к оригинальным данным не имел. Данные на этом сервере собирались парсерами (не только Telegram, но и Facebook, LinkedIn, Instagram и др.) с прошлого года по май этого года. В данных действительно много пользователей из Ирана, но не только.

2️⃣ База 12 млн. (12,236,731) российских номеров, полученная парсингом в апреле этого года и выложенная на форум «Phreaker» 4-го июня.

Теперь, что касается “иранской” базы Telegram (картинка справа, см. след. пост) - эта база получена из совершенного другого сервера и имеет другой формат и другие данные (некоторые номера телефонов присутствуют в обеих базах, но совпадение далеко не полное). Все имена пользователей в этой базе написаны на фарси. Эта база не попала в сборную базу, о которой сейчас все пишут. 😎

А теперь забавное (картинка снизу, см. след. пост) – наши внимательные читатели заметили и прислали нам информацию, что в сборной базе (40 млн.) есть весьма забавная строка, оставленная там теми, кто составлял/распространял эту базу или ее исходники. 😂 Самое веселое в этом то, что упомянутая Telegram-помойка в данный момент больше всех старается распространить эту сборную базу. 🤣

Некоторые читатели написали нам, что мы якобы вчера ошиблись, описывая состав 40 млн. базы (по факту 33 млн.) и часть этой сборной базы (28 млн. + 12 млн.) содержит “иранскую” базу. 👇

Мы еще раз перепроверили информацию во всех базах Telegram и ответственно заявляем, что эта сборная база (40 млн.), про которую кричат из каждого утюга, собрана из двух баз:

1️⃣ (картинка слева, см. след. пост) 28 млн. с форумов «RaidForums» или с «xss» (на обоих в мае были выложены одинаковые куски одной базы), которая получена из оставленного в конце апреля в открытом доступе Elasticsearch-сервера с адресом 79.143.84.84.

Всего индекс es__telegram_user__prd05 содержал 114,702,821 строку, но в паблик больше не выкладывалось, значит автор сборной базы доступа к оригинальным данным не имел. Данные на этом сервере собирались парсерами (не только Telegram, но и Facebook, LinkedIn, Instagram и др.) с прошлого года по май этого года. В данных действительно много пользователей из Ирана, но не только.

2️⃣ База 12 млн. (12,236,731) российских номеров, полученная парсингом в апреле этого года и выложенная на форум «Phreaker» 4-го июня.

Теперь, что касается “иранской” базы Telegram (картинка справа, см. след. пост) - эта база получена из совершенного другого сервера и имеет другой формат и другие данные (некоторые номера телефонов присутствуют в обеих базах, но совпадение далеко не полное). Все имена пользователей в этой базе написаны на фарси. Эта база не попала в сборную базу, о которой сейчас все пишут. 😎

А теперь забавное (картинка снизу, см. след. пост) – наши внимательные читатели заметили и прислали нам информацию, что в сборной базе (40 млн.) есть весьма забавная строка, оставленная там теми, кто составлял/распространял эту базу или ее исходники. 😂 Самое веселое в этом то, что упомянутая Telegram-помойка в данный момент больше всех старается распространить эту сборную базу. 🤣

Картинка к предыдущему посту про базу Telegram.

2020 June 25

На Украине арестовали причастных к созданию Telegram-бота «UA Baza» (https://t.me/uabazabot_ukraine), через который продавались персональные данные украинцев.

18 и 19 июня было осуществлено 36 обысков в различных регионах Украины. Заявляется, что обнаружено 30 баз данных, содержащих персональные данные граждан Украины, включая фрагменты баз данных государственных и банковских учреждений, страховых и логистических компаний.

В Одесской области установлен злоумышленник, который незаконно получил доступ к реестрам страховых компаний, задержана группа лиц, которые продавали базы данных банковских учреждений.

Всего по результатам обысков установлена преступная деятельность 25 человек, 8 человек были уведомлены о подозрении и один – задержан.

18 и 19 июня было осуществлено 36 обысков в различных регионах Украины. Заявляется, что обнаружено 30 баз данных, содержащих персональные данные граждан Украины, включая фрагменты баз данных государственных и банковских учреждений, страховых и логистических компаний.

В Одесской области установлен злоумышленник, который незаконно получил доступ к реестрам страховых компаний, задержана группа лиц, которые продавали базы данных банковских учреждений.

Всего по результатам обысков установлена преступная деятельность 25 человек, 8 человек были уведомлены о подозрении и один – задержан.

2020 June 26

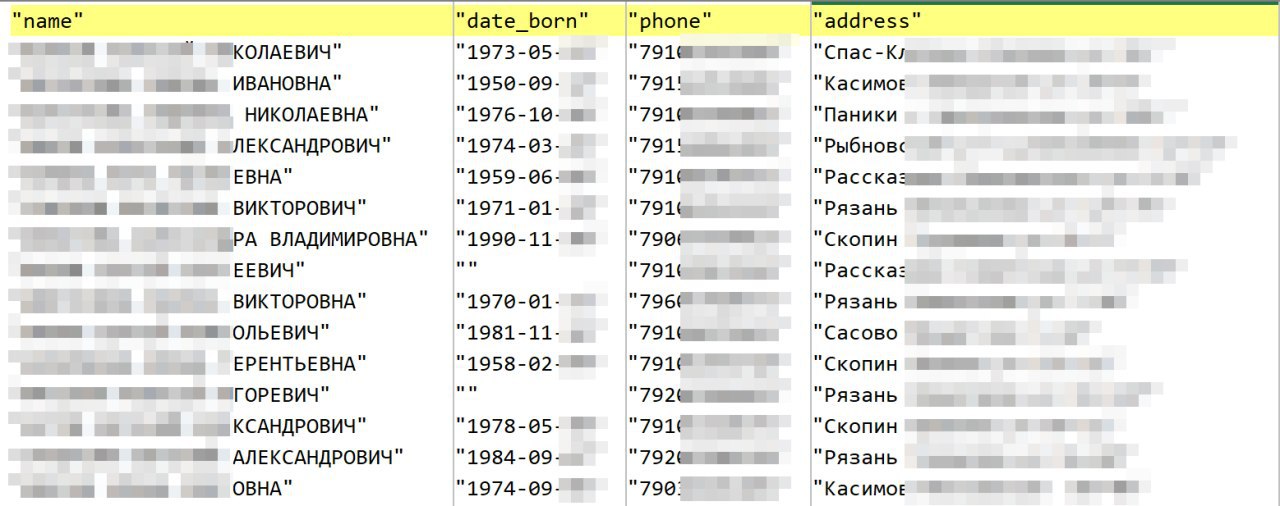

В свободный доступ на один из форумов была выложена база клиентов интернет-магазина электроники и бытовой техники «ЭЛЕКС» (elex.ruelex.ru).

В файле 9,430 строк, содержащих:

🌵 ФИО

🌵 телефон

🌵 дата рождения

🌵 адрес

Утверждается, что данные получены в январе 2020 года.

Этот случай примечателен тем, что 08.04.2020 мы обнаружили в открытом доступе неправильно сконфигурированную MongoDB, оставленную без аутентификации. В базе данных находились коллекции bonus_client и bonus_raw_elex_cards, содержащие как-раз информацию клиентов магазина.

Мы сразу оповестили владельцев сервера и даже получили ответ. Однако, поскольку сервер с открытой MongoDB находился в свободном доступе достаточно давно (по данным Shodan он периодически появлялся с мая 2019 г.), его успели “слить” злоумышленники. 😢

На момент обнаружения на сервере было около 65 тыс. записей с данными клиентов магазина.

В файле 9,430 строк, содержащих:

🌵 ФИО

🌵 телефон

🌵 дата рождения

🌵 адрес

Утверждается, что данные получены в январе 2020 года.

Этот случай примечателен тем, что 08.04.2020 мы обнаружили в открытом доступе неправильно сконфигурированную MongoDB, оставленную без аутентификации. В базе данных находились коллекции bonus_client и bonus_raw_elex_cards, содержащие как-раз информацию клиентов магазина.

Мы сразу оповестили владельцев сервера и даже получили ответ. Однако, поскольку сервер с открытой MongoDB находился в свободном доступе достаточно давно (по данным Shodan он периодически появлялся с мая 2019 г.), его успели “слить” злоумышленники. 😢

На момент обнаружения на сервере было около 65 тыс. записей с данными клиентов магазина.

2020 June 27

В Нижнем Ломове Пензенской области возбудили уголовное дело по ч. 2 ст. 138 УК РФ и ч. 3 ст. 272 УК РФ (нарушение тайны телефонных переговоров, совершенное лицом с использованием своего служебного положения и неправомерный доступ к компьютерной информации, совершенный лицом с использованием своего служебного положения) в отношении сотрудницы офиса обслуживания и продаж одного из операторов сотовой связи 1987 года рождения.

В марте 2020 года к подозреваемой обратилась знакомая с просьбой о предоставлении ей информации о входящих и исходящих звонках ее родственника. Сотрудница оператора, нарушив обязанность не разглашать конфиденциальную информацию, передала знакомой запрашиваемые сведения.

Кроме этого, с января по август 2019 года для улучшения статистики и получения премии она совершила незаконный доступ и модификацию охраняемой информации - сфальсифицировала факты замены сим-карты у трех абонентов.

Про случаи задержания и осуждения лиц, так или иначе связанных с торговлей персональными данными мы писали тут.

В марте 2020 года к подозреваемой обратилась знакомая с просьбой о предоставлении ей информации о входящих и исходящих звонках ее родственника. Сотрудница оператора, нарушив обязанность не разглашать конфиденциальную информацию, передала знакомой запрашиваемые сведения.

Кроме этого, с января по август 2019 года для улучшения статистики и получения премии она совершила незаконный доступ и модификацию охраняемой информации - сфальсифицировала факты замены сим-карты у трех абонентов.

Про случаи задержания и осуждения лиц, так или иначе связанных с торговлей персональными данными мы писали тут.