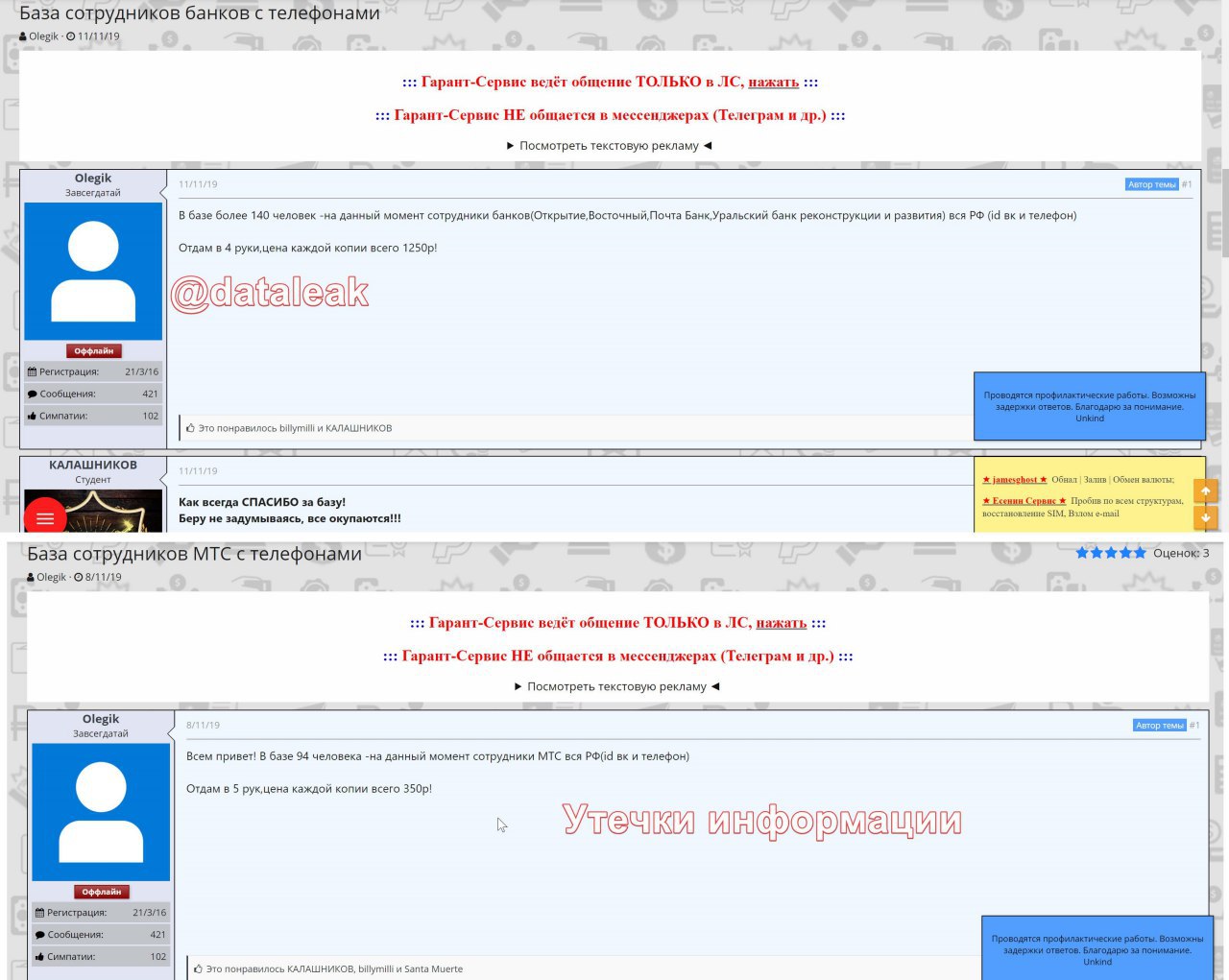

На одном из форумов, покупатель предлагал данные 4,5 млн жителей Свердловской области (цена одной записи - 5 копеек). В базе содержались данных страхователей, их ФИО, паспортные данные и телефонные номера. Информация была рассортирована по названиям страховых компаний, в виде отдельных файлов.

Уголовное дело по факту продажи базы данных было возбуждено весной 2019 г. по ч. 3 ст. 272 УК РФ (неправомерный доступ к компьютерной информации).

В августе 2019 года специальная комиссия проводила проверку ТФОМС Свердловской области. Выяснилось, что территориальный фонд организовал доступ медицинских организаций к единой информационной базе, которая содержала персональные данные застрахованных лиц и информацию об оказанной медицинской помощи в режиме онлайн. Это обстоятельство и позволяло получить доступ к персональным данным застрахованных лиц и оказанной им помощи, содержащейся в системе ТФОМС Свердловской области. 🤦♂️

Про случаи задержания и осуждения лиц, так или иначе связанных с торговлей персональными данными мы писали тут: 👇

https://www.devicelock.com/ru/blog/kak-v-rossii-lovyat-i-nakazyvayut-za-nezakonnuyu-torgovlyu-personalnymi-dannymi.html