V

Size: a a a

2020 March 05

Работало-работало, а потом исправили?))

Оль, ты не поняла, что написано

V

Александр Человеков

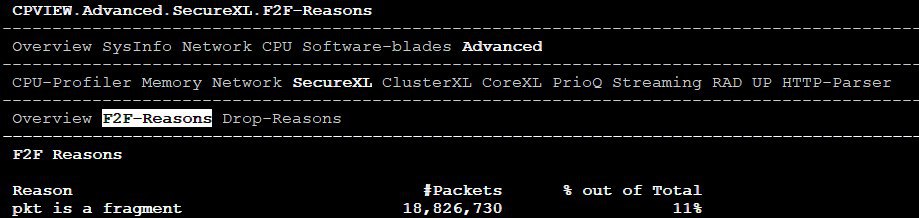

перезапускался сам драйвер seculexl, насколько я понял. Причем на довольно значительное время. При этом весь трафик уходит на F2F. У нас много SIP/Media трафика и это было заметно.

...откуда инфа про драйвер. сброс таблиц как раз и приводит к F2F

OK

Val

Оль, ты не поняла, что написано

А есть пруфы, действительно, как работало, и как работает сейчас?

АЧ

Александр Человеков

товарищи, никто не сталкивался с проблемой фрагментированного трафика? после обновления счетчика pkt is a fragment резко подскакивает количество сессий в мониторинге (раз в 10), могут появится дропы и CPU с fw_worker'ами тоже сильно подскакивает

вот здесь сбрасывались счетчики каждый раз при установке политик. Это происходит после перезапуска securexl

V

Александр Человеков

вот здесь сбрасывались счетчики каждый раз при установке политик. Это происходит после перезапуска securexl

дело хозяйское, но я не вижу тут никаких свидетельст того, что выключался двайвер. он настолько низко сидит, что его выключить довольно проблематично.

достаточно сбросить таблицы, чтобы все ушло наверх.

достаточно сбросить таблицы, чтобы все ушло наверх.

АЧ

Val

...откуда инфа про драйвер. сброс таблиц как раз и приводит к F2F

TAC:

Dec 26 10:34:46 2019 M9-03-FW-01 kernel: [fw4_0];FW-1: SIM (SecureXL Implementation Module) SecureXL device detected.

- While SecureXL is reset, all connections are getting immediately to the fw_workers, and causing high load.

We mentioned that the design which securexl is disabled while policy pushed or blades updates, is a limitation of R80.10 design, but this is not the same in R80.20 and above.

Dec 26 10:34:46 2019 M9-03-FW-01 kernel: [fw4_0];FW-1: SIM (SecureXL Implementation Module) SecureXL device detected.

- While SecureXL is reset, all connections are getting immediately to the fw_workers, and causing high load.

We mentioned that the design which securexl is disabled while policy pushed or blades updates, is a limitation of R80.10 design, but this is not the same in R80.20 and above.

АЧ

при этом в мониторинге FW ядра уходили в 90%+ по CPU

V

Александр Человеков

TAC:

Dec 26 10:34:46 2019 M9-03-FW-01 kernel: [fw4_0];FW-1: SIM (SecureXL Implementation Module) SecureXL device detected.

- While SecureXL is reset, all connections are getting immediately to the fw_workers, and causing high load.

We mentioned that the design which securexl is disabled while policy pushed or blades updates, is a limitation of R80.10 design, but this is not the same in R80.20 and above.

Dec 26 10:34:46 2019 M9-03-FW-01 kernel: [fw4_0];FW-1: SIM (SecureXL Implementation Module) SecureXL device detected.

- While SecureXL is reset, all connections are getting immediately to the fw_workers, and causing high load.

We mentioned that the design which securexl is disabled while policy pushed or blades updates, is a limitation of R80.10 design, but this is not the same in R80.20 and above.

ok, found it. kernel module was offload and then uploaded again during policy installation. acceleration kernel module is not the acceleration device, but a communication module between fw and securexl.

АЧ

да, тут скорее всего я говорю некорректно, цепочка сложнее, но тем не менее - результат - перезапуск акселерации

АЧ

причем в cpview R8030 больше нет счетчиков F2F reasons во вкладке SecureXL -> Advanced

АЧ

Ну в прошлых версиях так и было))

в результате - есть способ удостовериться, что в R80.30 акселерация не выкл? не знаете?

DS

Александр Человеков

в результате - есть способ удостовериться, что в R80.30 акселерация не выкл? не знаете?

в 80.30 не выключается, проверил лично)

АЧ

в 80.30 не выключается, проверил лично)

а как?)

DS

Александр Человеков

а как?)

По нагрузке. В 80.10 проблему видно невооружённым глазом. В 80.30 такого не задетекчено.

ВТ

Коллеги, а подскажите пожалуйста:

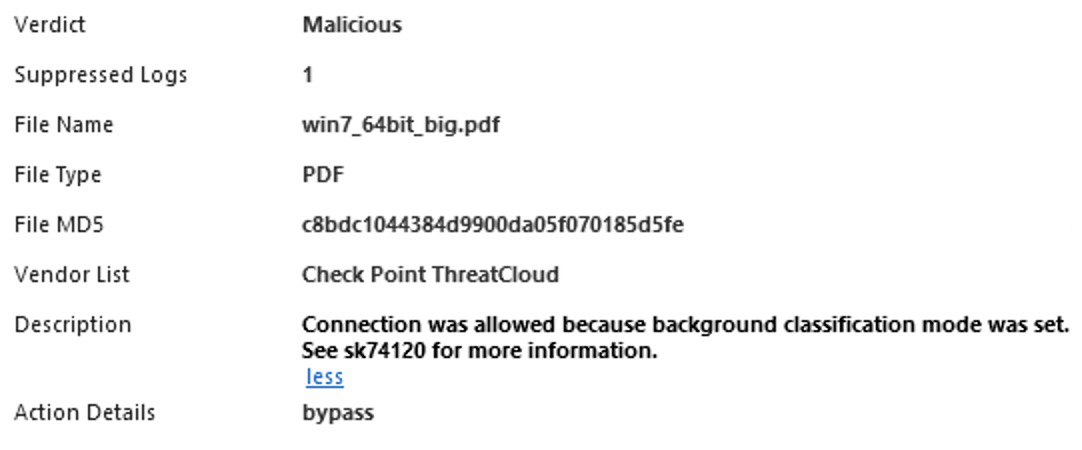

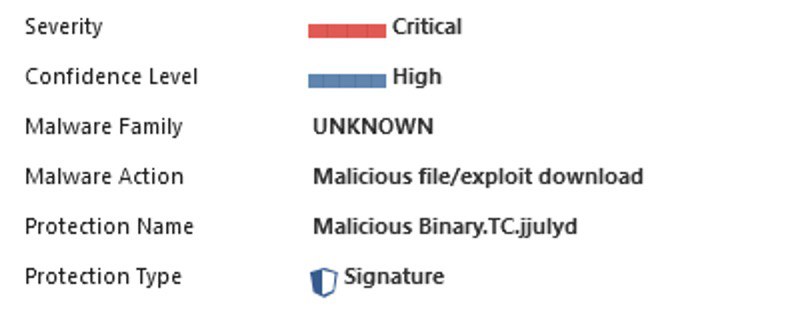

В логах есть «Connection was allowed because background classification mode was set. See sk74120 for more information.»

Смотрю в SK - там написано поставить в режим Hold.

Так оно и стоит, но тем не менее - антивирус просто детектирует угрозу, но не лочит её….

В текущий момент стоит Allow (Fail open), но пробовал и с обратным - не помогает.

Есть волшебный пинок в сторону правильности или мне в поддержку?

В логах есть «Connection was allowed because background classification mode was set. See sk74120 for more information.»

Смотрю в SK - там написано поставить в режим Hold.

Так оно и стоит, но тем не менее - антивирус просто детектирует угрозу, но не лочит её….

В текущий момент стоит Allow (Fail open), но пробовал и с обратным - не помогает.

Есть волшебный пинок в сторону правильности или мне в поддержку?

AG

Коллеги, а подскажите пожалуйста:

В логах есть «Connection was allowed because background classification mode was set. See sk74120 for more information.»

Смотрю в SK - там написано поставить в режим Hold.

Так оно и стоит, но тем не менее - антивирус просто детектирует угрозу, но не лочит её….

В текущий момент стоит Allow (Fail open), но пробовал и с обратным - не помогает.

Есть волшебный пинок в сторону правильности или мне в поддержку?

В логах есть «Connection was allowed because background classification mode was set. See sk74120 for more information.»

Смотрю в SK - там написано поставить в режим Hold.

Так оно и стоит, но тем не менее - антивирус просто детектирует угрозу, но не лочит её….

В текущий момент стоит Allow (Fail open), но пробовал и с обратным - не помогает.

Есть волшебный пинок в сторону правильности или мне в поддержку?

Не для smtp/dns ли траффика такое?

ВТ

https (http)

AG

А confidence level в логе какой?