D

Size: a a a

2020 November 24

Получается не очень безопасно. Если допустим теоретически напишут малварь, который будет отслеживать это броадкаст, то таким образом могут сессию украсть.

R

Любой IPC который не запротекчен по сигнатуре можно перехватить насколько я знаю. Тот, что ты описал выше уж точно =)

R

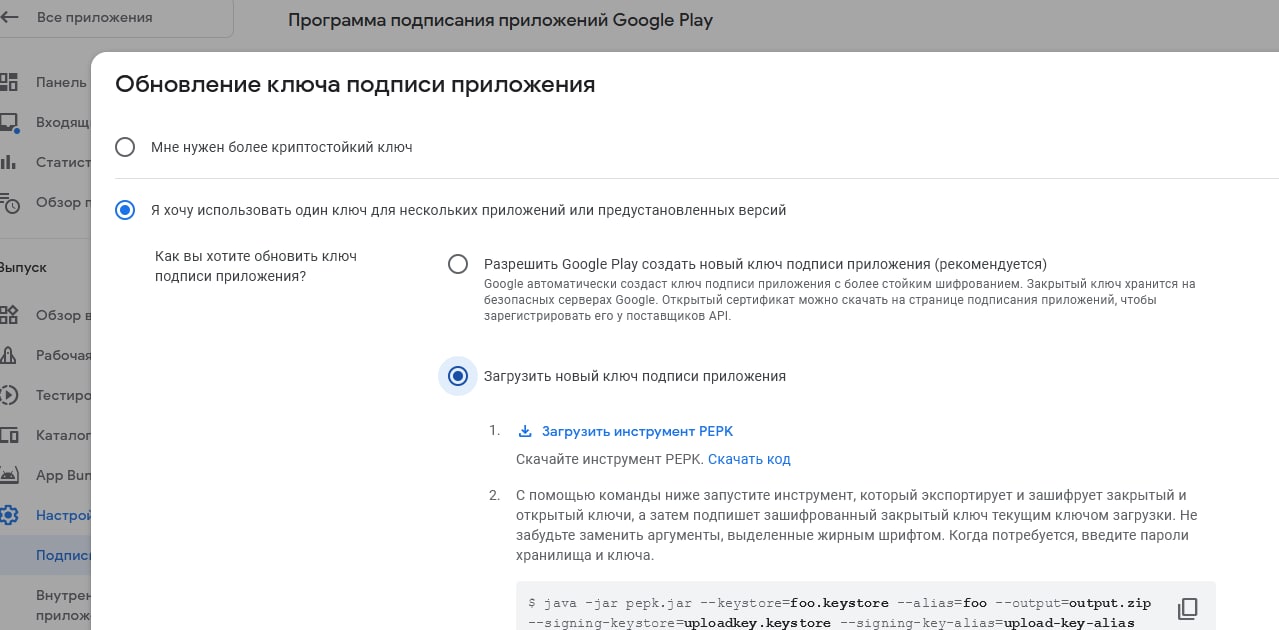

А в чем проблема сделать одну подпись на два приложения?

D

А в чем проблема сделать одну подпись на два приложения?

Думал что ее нельзя поменять для существующего приложения, но залез сейчас в консоль и увидел что можно! А сценарий такой, что как раз после уведомления в старом приложении пользователи будут ставить новое, т.е. нужно просто заранее поменять ключ.

D

Т.е. если подпись можно менять, то нужно просто у нового приложения сделать подпись как у старого. И можно тогда использовать android:protectionLevel="signature"

M

Т.е. если подпись можно менять, то нужно просто у нового приложения сделать подпись как у старого. И можно тогда использовать android:protectionLevel="signature"

Как у старого не получится

M

Только если приватный ключ есть

M

А в чем проблема сделать одну подпись на два приложения?

Все равно что в отеле гостям давать один ключ с которым они могут ходить в любой номер

D

Как у старого не получится

А почему? Грусть-печаль тогда...

M

А почему? Грусть-печаль тогда...

Можно только своим подписать

D

У меня он есть, ключ от старого

M

но если там стоят где-то проверки на ключ придется их ковырять

D

Надо попробовать загрузить. Я помню что когда заливал какое-то новое приложение, он мне не позволил залить с ключом, который был у другого приложения на этом же аккаунте. Но там форма смены ключа, это другое и там можно выбрать свой ключ существующий.

R

Все равно что в отеле гостям давать один ключ с которым они могут ходить в любой номер

Очень странный комментарий когда речь идёт о приложениях одной компании. Продолжая твою аналогию с отелем: всем родственникам заселяющимся в номер нужно делать отдельные двери в этот номер и отдельные ключ ;)

M

Конечно, посмотрите на Apple

M

Куча разных ключей под любые нужды

M

Очень странный комментарий когда речь идёт о приложениях одной компании. Продолжая твою аналогию с отелем: всем родственникам заселяющимся в номер нужно делать отдельные двери в этот номер и отдельные ключ ;)

Доверяй, но проверяй))

У каждого сотрудника своя зона ответственности и доступ

У каждого сотрудника своя зона ответственности и доступ

2020 December 07

NK

Совсем недавно, ребята из CheckPoint опубликовали информацию об уязвимости в Google Play Core Library. Там вполне себе LCE, которое можно осуществить в любом приложении использующем уязвимую версию библиотеки. Марк Мерфи (Mark Murphy) подсуетился и показал как проверить свое собственное приложение на наличие уязвимой версии GPCL. И да, вы можете не знать, что используете ее, т.к. другие библиотеки от гугла вполне себе ее используют, а вы используете эти библиотеки. Такие дела.

Проверить свое приложение довольно просто:

- Если ничего не нашлось, то все хорошо

- Если нашлось, но версия библиотеки 1.7.2 или выше, то все хорошо

- Если нашлась более старая версия библиотеки - у вас большие проблемы. Готовьтесь выкатить force update.

Вариантов решения проблемы два:

1. Прописать в

2. Прекратить использование уязвимой версии библиотеки полностью до тех пор пока не появится возможность перейти на более безопасную ее версию.

#google #bug

https://commonsware.com/blog/2020/12/04/seeing-app-play-core-vulnerability.html

Проверить свое приложение довольно просто:

./gradlew app:dependencies | fgrep "com.google.android.play:core"- Если ничего не нашлось, то все хорошо

- Если нашлось, но версия библиотеки 1.7.2 или выше, то все хорошо

- Если нашлась более старая версия библиотеки - у вас большие проблемы. Готовьтесь выкатить force update.

Вариантов решения проблемы два:

1. Прописать в

build.gradle явную зависимость от GPCL старше 1.7.2 (актуальная версия на момент написания этих строк - com.google.android.play:core:1.9.0). В этом случае библиотеки, которые зависят от GPCL будут использовать ее более новую версию. Однако, стоит помнить, что они могут быть завязаны на какой-то старый функционал, которого нет в новых версиях и все взорвется. Будьте бдительны!2. Прекратить использование уязвимой версии библиотеки полностью до тех пор пока не появится возможность перейти на более безопасную ее версию.

#google #bug

https://commonsware.com/blog/2020/12/04/seeing-app-play-core-vulnerability.html

HD

ID:0

Совсем недавно, ребята из CheckPoint опубликовали информацию об уязвимости в Google Play Core Library. Там вполне себе LCE, которое можно осуществить в любом приложении использующем уязвимую версию библиотеки. Марк Мерфи (Mark Murphy) подсуетился и показал как проверить свое собственное приложение на наличие уязвимой версии GPCL. И да, вы можете не знать, что используете ее, т.к. другие библиотеки от гугла вполне себе ее используют, а вы используете эти библиотеки. Такие дела.

Проверить свое приложение довольно просто:

- Если ничего не нашлось, то все хорошо

- Если нашлось, но версия библиотеки 1.7.2 или выше, то все хорошо

- Если нашлась более старая версия библиотеки - у вас большие проблемы. Готовьтесь выкатить force update.

Вариантов решения проблемы два:

1. Прописать в

2. Прекратить использование уязвимой версии библиотеки полностью до тех пор пока не появится возможность перейти на более безопасную ее версию.

#google #bug

https://commonsware.com/blog/2020/12/04/seeing-app-play-core-vulnerability.html

Проверить свое приложение довольно просто:

./gradlew app:dependencies | fgrep "com.google.android.play:core"- Если ничего не нашлось, то все хорошо

- Если нашлось, но версия библиотеки 1.7.2 или выше, то все хорошо

- Если нашлась более старая версия библиотеки - у вас большие проблемы. Готовьтесь выкатить force update.

Вариантов решения проблемы два:

1. Прописать в

build.gradle явную зависимость от GPCL старше 1.7.2 (актуальная версия на момент написания этих строк - com.google.android.play:core:1.9.0). В этом случае библиотеки, которые зависят от GPCL будут использовать ее более новую версию. Однако, стоит помнить, что они могут быть завязаны на какой-то старый функционал, которого нет в новых версиях и все взорвется. Будьте бдительны!2. Прекратить использование уязвимой версии библиотеки полностью до тех пор пока не появится возможность перейти на более безопасную ее версию.

#google #bug

https://commonsware.com/blog/2020/12/04/seeing-app-play-core-vulnerability.html

Справедливости ради отмечу что от CPR хайпят на баге которую нашел @bagipro 🙃