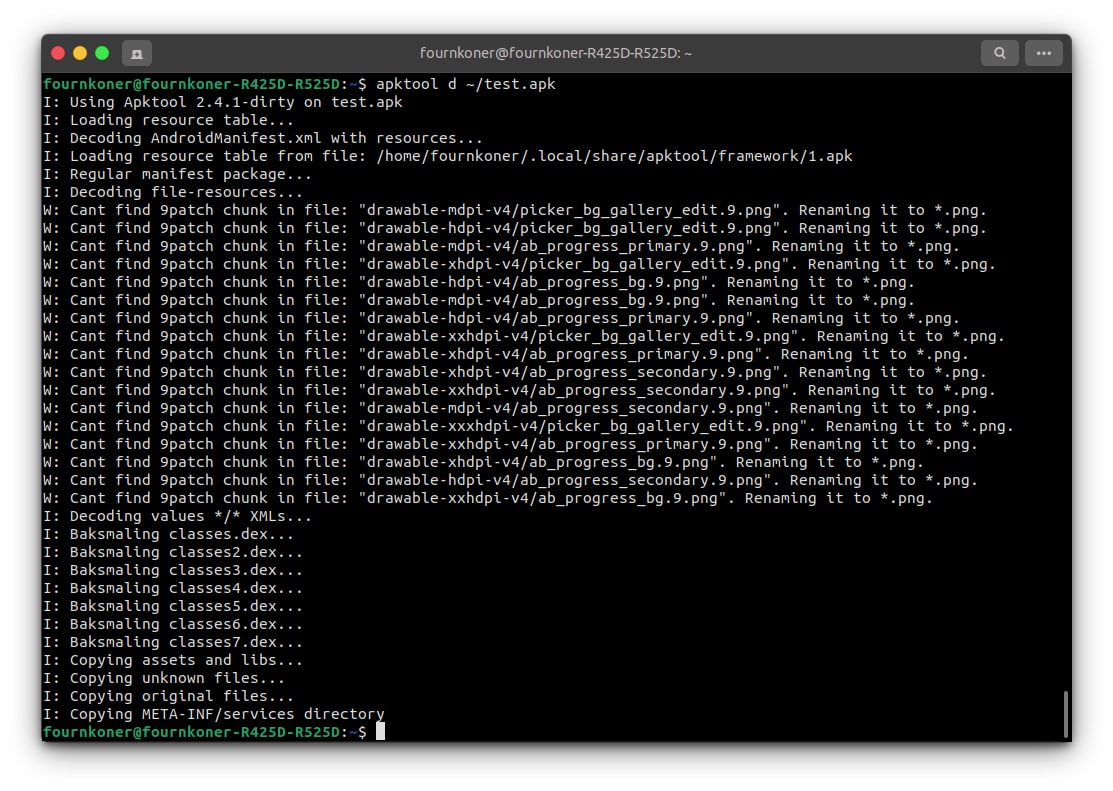

Впервые взялся за тест приложения разработанного на Xamarin. В ходе анализа обнаружил, что приложение скомпилировано AOT. Это когда промежуточный код удаляется, а код компилируется непосредственно в системно-зависимый машинный код (в моем понимании).

Хотелось бы узнать мнение опытных ресерсеров.

Насколько сложно реверсить такое приложение?

Можно ли использовать AOT компиляцую для защиты от реверса?

Извини, что врываюсь, я правда не по реверсу. Разве что за аот немного скажу: в Андроиде ahead of time довольно давно, с тех пор, как dalvik на ART заменили. То есть у тебя прога при инсталляции проходит компиляцию. А в apk тот же байт-код, вроде как (.dex)