M

Size: a a a

2020 March 13

Там правила

M

Нужно отметить, что принимаю.

R

Так я тебе и сказал - галку ткни)

S

Я ставлю, жму кнопку, галка слетает и ошибка

так там же пишет в чем ошибка)

M

так там же пишет в чем ошибка)

Я не сразу увидел радиокнопку. Лучше бы галочку красивую сделали.

R

M

И ещё один глупый вопрос: где найти этот apk?

NK

Это первый флаг

R

R

R

Вот тут)

M

R

Листай вниз ))

M

Всё, спасибо. У меня колёсико у мышки сломано, я им не пользуюсь. А скроллов нет.

R

Добрый совет: держи “инструмент” в порядке. Избежишь многих проблем в будущем ;)

M

Ага)

M

Эх, а я надеялся увидеть в нативе чтение apk.)

2020 March 15

M

Привет!

Не так давно я выкладывал скрипт для Фриды, позволяющий перехватывать функцию open. Можно использовать для взлома, если разработчик сделал проверку на модификацию apk.

Вот способ, который позволяет это обойти. Лучше всего писать свою реализацию чтения архива.

Допустим, вы открываете архив с помощью fopen. Чтобы получить дескриптор файла в int, вам нужно воспользоваться функцией fileno. Дальше необходимо проверить, какой файл был открыт.

// fd - дескриптор файла

char filePath[512] = "";

char buf[512] = "";

snprintf(filePath, sizeof(filePath), "/proc/self/fd/%d", fd);

readlink(filePath, buf, 512);

В buf получаем путь до открытого файла. Можно, конечно, и readlink перехватить, поэтому лучше сделать реализацию системного вызова readlinkat на асме.

Не так давно я выкладывал скрипт для Фриды, позволяющий перехватывать функцию open. Можно использовать для взлома, если разработчик сделал проверку на модификацию apk.

Вот способ, который позволяет это обойти. Лучше всего писать свою реализацию чтения архива.

Допустим, вы открываете архив с помощью fopen. Чтобы получить дескриптор файла в int, вам нужно воспользоваться функцией fileno. Дальше необходимо проверить, какой файл был открыт.

// fd - дескриптор файла

char filePath[512] = "";

char buf[512] = "";

snprintf(filePath, sizeof(filePath), "/proc/self/fd/%d", fd);

readlink(filePath, buf, 512);

В buf получаем путь до открытого файла. Можно, конечно, и readlink перехватить, поэтому лучше сделать реализацию системного вызова readlinkat на асме.

2020 March 18

NK

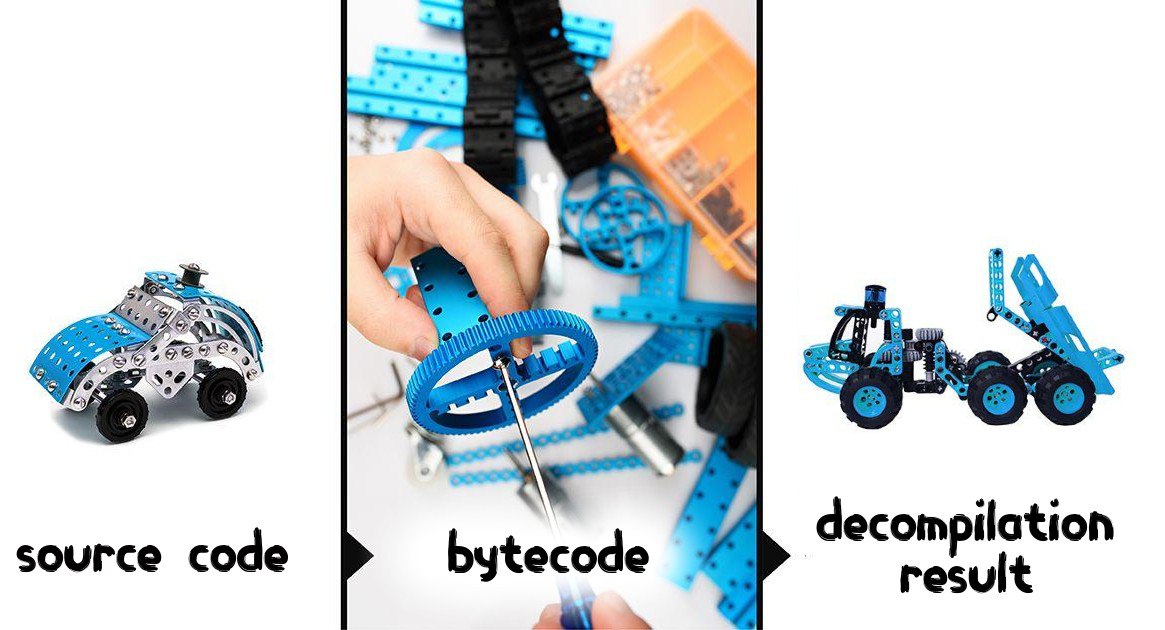

Хорошая, обзорная статья по современным декомпиляторам java байткода. В статье рассматриваются:

🧠 Fernflower - опенсорсный декомпилятор, на текущий момент разрабатываемый и поддерживаемый компанией JetBrains.

🤪CFR - декомпилятор, написанный, судя по всему, одним человеком, который говорит, что сделал это "for fun".

🧰Procyon - набор инструментов, относящихся к генерации и анализу кода на Java. Среди них есть и декомпилятор.

🤖jadx - компилятор, предназначенный для компиляции байткода для Dalvik, а не для JVM.

Если вы хотите получить более-менее актуальную информацию о том как обстоят дела в сфере декомпиляции байткода, то вам сюда.

#reverse_engineering #bytecode #tools

https://habr.com/en/company/solarsecurity/blog/489844/

🧠 Fernflower - опенсорсный декомпилятор, на текущий момент разрабатываемый и поддерживаемый компанией JetBrains.

🤪CFR - декомпилятор, написанный, судя по всему, одним человеком, который говорит, что сделал это "for fun".

🧰Procyon - набор инструментов, относящихся к генерации и анализу кода на Java. Среди них есть и декомпилятор.

🤖jadx - компилятор, предназначенный для компиляции байткода для Dalvik, а не для JVM.

Если вы хотите получить более-менее актуальную информацию о том как обстоят дела в сфере декомпиляции байткода, то вам сюда.

#reverse_engineering #bytecode #tools

https://habr.com/en/company/solarsecurity/blog/489844/

2020 March 19

NK

Кто там переживал, что служба безопасности не дает пользоваться alpha-версиями библиотек? Теперь все ваши прблемы решены. Jetpack Security получила стаус

#jetpack_security #google #cryptography

https://developer.android.com/jetpack/androidx/releases/security#1.0.0-beta01

Beta. Правда список изменений пустой, что еще раз подтверждает то, что альфой вполне можно было пользоваться.#jetpack_security #google #cryptography

https://developer.android.com/jetpack/androidx/releases/security#1.0.0-beta01