R

Size: a a a

2018 September 22

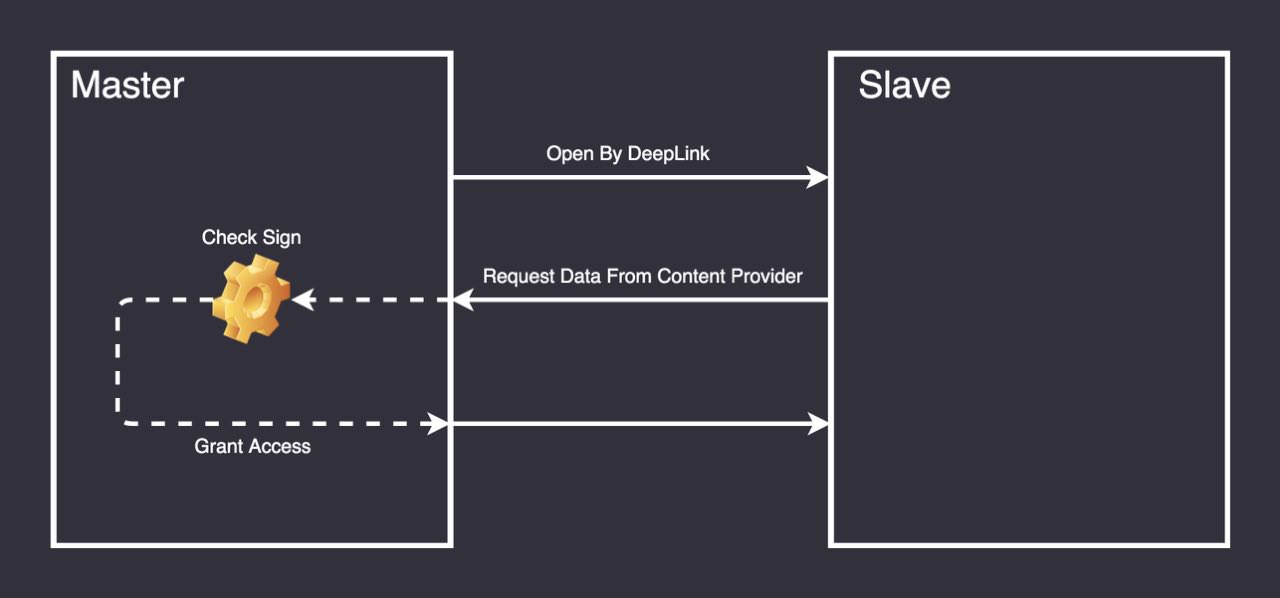

Блин, кажется, что я должен запатентовать эту технологию)))

c

Диффи-Хэлман на интентах тебе в помощь тогда 😄

Dh от перехвата защищает, а мне еще нужно удостовериться в том, что приложение действительно мое

c

Диффи-Хэлман на интентах тебе в помощь тогда 😄

Я не могу узнать кто передал мне публичный ключ

c

Не кидаться ключом, сделать ключ к ключу на сервере и посмотреть в сторону генерации временных хешей. При отправке на сервер помимо хеша кидать перекодированную подпись приложения 2

Если у меня будет ключ от сессии на сервере, то как сообщить этот ключ 2 приложению? И как может помочь подпись 2 приложения на сервере?

IC

А в чем проблема проверять подпись с обеих сторон? Для обхода придется оба приложения патчить

R

Короч, проверяй подпись. Это самый простой способ.

R

А в чем проблема проверять подпись с обеих сторон? Для обхода придется оба приложения патчить

Вот да. Сломать возможно, но мб тебе на это пофигу, потому что не твой кейс

R

В интенте подпись передавай отдельным полем, чтобы понимать что это все пришло от твоего приложения. Делов то

c

Короч, проверяй подпись. Это самый простой способ.

c

Видимо самый норм способ?

c

Вот да. Сломать возможно, но мб тебе на это пофигу, потому что не твой кейс

Да, мне пофиг на рут устройства, и пофиг на селф хаки...на эти вещи другие решения есть

c

В интенте подпись передавай отдельным полем, чтобы понимать что это все пришло от твоего приложения. Делов то

Так и вредоносное может отправлять мою подпись, хотя оно подписано другой подписью))

c

Возможно после проверки подписи можно и dh прикрутить, но не понятно от чего мы защитимся в данном случае...перехват и так не возможен вроде?

R

Так и вредоносное может отправлять мою подпись, хотя оно подписано другой подписью))

Так мы блин тебе всем чатом об этом и говорим =) Что локально - никак нормально не сделаешь. Всегда есть фактор “вредносное ПО сделает N”

R

Реквестирую в трэд презентацию Гриши про безопасность 😄

R

Возможно после проверки подписи можно и dh прикрутить, но не понятно от чего мы защитимся в данном случае...перехват и так не возможен вроде?

DH защищен от Евы, но уязвим к Мелори 😉

c

Так мы блин тебе всем чатом об этом и говорим =) Что локально - никак нормально не сделаешь. Всегда есть фактор “вредносное ПО сделает N”

да ну всм? в твоем варианте вредоносному приложению нужно просто отправить значение подписи, а в моем нужно как-то поменять подпись бинарника так, чтобы приложение еще и встало на телефон (на сколько я знаю так не бывает в условиях отсутствия рута)

c

DH защищен от Евы, но уязвим к Мелори 😉

в теории это все понятно, но угрозы евы и меллори нет, система не даст…поэтому я и не понял рекомендацию передалать на DH

c

Блин, кажется, что я должен запатентовать эту технологию)))

не прокатит, там RFC на это уже есть…не совсем то же самое, но похоже..)

https://tools.ietf.org/html/rfc7636

https://tools.ietf.org/html/rfc7636

R

А что в твоем способе помешает вредоносному ПО прикинуться слейвом?