ПД

Size: a a a

2018 September 16

Храни в зашифрованном виде свои данные. Ключ выводи из пина.

А какой длины должен быть пин что бы это давало хорошую защиту?

NA

Не менее 10 символов, большие и маленькие буквы, цифры и спецсимволы, но это уже не пин)

ПД

Y

Не менее 10 символов, большие и маленькие буквы, цифры и спецсимволы, но это уже не пин)

И чтобы запомнить сложно было👍

Y

Лучше фразу

R

Да ладно вам, пин может быть и 4 символа. Просто соль генери для каждого юзера свою

R

Ну и да, в PBDKF передавать нужно конечно же не пинкод сам по себе =) Я так, на всякий случай =))

YS

Ну и да, в PBDKF передавать нужно конечно же не пинкод сам по себе =) Я так, на всякий случай =))

Ты имеешь ввиду от пина считать хэш и потом передавать в PBDKF2? Входные данные - функция для генерации, пароль, соль, количество итераций, желаемая длина ключа.

YS

Или как?)

AE

Всем привет, у меня следующая задача:

Приложение должно хранить KeyPair (Ed25519) и при входе должен запрашиваться пинкод.

Должна быть поддержка устройств начиная с 19 API.

Вот как я планирую это реализовать:

С помощью Android Keystore API подпишу ключевую пару пинкодом. Подпись вместе с ключем зашифрую с использованием того же API и положу в SharedPreferences. Сам пин-код + количество неверных попыток я буду хранить также зашифрованным в SharedPreferences.

Что в моем понимании мне это даст:

1. Поскольку ключ подписан пином, будет невозможно отключить проверку пина даже имея доступ к файлам внутри приложения. (При попытке восстановления ключа подпись не совпадет)

2. Перебор пинкода затруднит счетчик попыток и длительный таймаут, а в случае наличия у злоумышленника доступа к файлам приложения защита строится на том что простого перебора не достаточно, нужно знать ключ которым зашифрован пинкод.

Какие есть подводные камни у такого метода? Возможно я чего-то не учел, возможно есть способ проще?

Приложение должно хранить KeyPair (Ed25519) и при входе должен запрашиваться пинкод.

Должна быть поддержка устройств начиная с 19 API.

Вот как я планирую это реализовать:

С помощью Android Keystore API подпишу ключевую пару пинкодом. Подпись вместе с ключем зашифрую с использованием того же API и положу в SharedPreferences. Сам пин-код + количество неверных попыток я буду хранить также зашифрованным в SharedPreferences.

Что в моем понимании мне это даст:

1. Поскольку ключ подписан пином, будет невозможно отключить проверку пина даже имея доступ к файлам внутри приложения. (При попытке восстановления ключа подпись не совпадет)

2. Перебор пинкода затруднит счетчик попыток и длительный таймаут, а в случае наличия у злоумышленника доступа к файлам приложения защита строится на том что простого перебора не достаточно, нужно знать ключ которым зашифрован пинкод.

Какие есть подводные камни у такого метода? Возможно я чего-то не учел, возможно есть способ проще?

Насчёт второго пункта: много работы, но небольшая отдача - были случаи, когда снимали образ устройства, клонировали его на N эмуляторов и спокойно себе обходили счётчик попыток.

AE

(в случае с даже нерутованым андроидом, даже это было бы лишним)

A

GK

Кстати, секретные вопросы бы законодательно запретить

А

Кстати, секретные вопросы бы законодательно запретить

А что предлагаешь?

GK

А что предлагаешь?

Как у всех нормальных людей - восстановление пароля через почту или телефон

А

А, я думал какую-то альтернативу

GK

Нет никакой альтернативы этому

GK

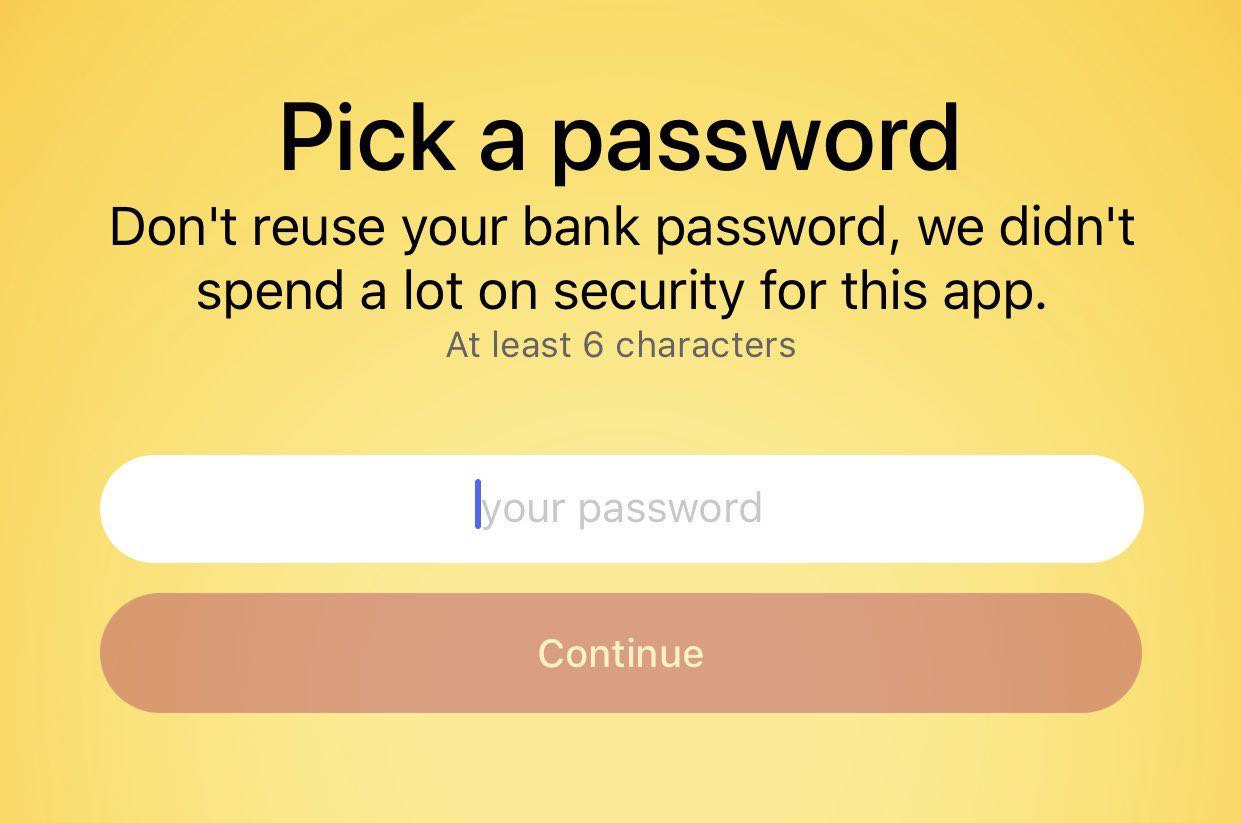

"создайте более слабый пароль, который, скорее всего, знают другие люди, чтобы вы могли восстановить ваш аккаунт, если вы забудете пароль, потому что мы заставили вас его поменять просто так"

R

Ты имеешь ввиду от пина считать хэш и потом передавать в PBDKF2? Входные данные - функция для генерации, пароль, соль, количество итераций, желаемая длина ключа.

Да. Пароль это как раз и будет хэшированный пин

YS

Да. Пароль это как раз и будет хэшированный пин

Да)