Адская дырка во встроенном почтовом клиенте macOS, или почему нужно обновлять софт.

Исследователь

нашел ошибку в стандартной почтовой программе

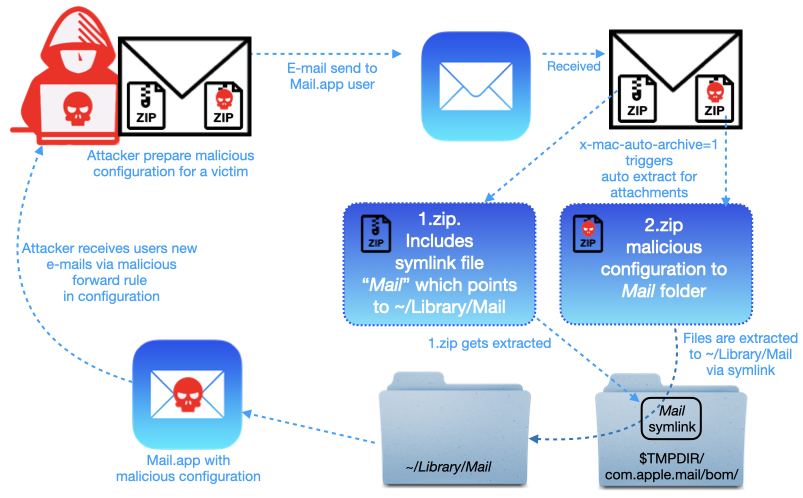

Mail.app из macOS. Уязвимость такая, что даже кликать ни на что не нужно, достаточно просто получить специальным образом подготовленное письмо в свой почтовый ящик, чтобы атакующий получил практически полный контроль над почтовым приложением. Он, например, может настроить пересылку всех писем на свой ящик.

Суть ошибки в том, что почтовое приложение автоматически при получении распаковывает все архивные файлы, подготовленные специальным образом. Атакующий готовит архив, который при распаковке заменяет файл настроек почтового приложения. Готово.

Интересно, что эпл выпустила обновление, исправляющее уязвимость в течении полутора месяцев, а вот выплатить исследователю так называемый багбаунти (приз за нахождение уязвимости, такие программы есть у всех крупных компаний) не может уже больше полугода. Срамно!

А мораль простая — обновляйте софт, когда появляются обновления, настройте автоматические обновления. Исследователи постоянно находят дырки в софте и не обновляться — это как в эпидемию чумы ходить без маски.