А пока вы спали, появилась информация о взломе компании Verkada Inc., которая занимается продажей камер наблюдения для компаний и организаций. Их камеры также обладают системой распознавания лиц. Компания была основана в 2016 году, и пока что оперирует благодаря вливаниям инвесторов. Группировка хакеров под названием Advanced Persistent Threat 69420 получила доступ к аккаунту суперадмина Verkada, который обеспечил возможность подключения ко всем!!! камерам клиентов компании. Не знаю, насколько можно этому верить, но представитель группировки утверждает, что нашел логин и пароль к этому аккаунту где-то в сети, где он был публично доступен.

Взлом произошел в понедельник утром, а хакеры получили доступ к более чем 150 тысячам камер и потокам видео с этих камер. Среди клиентов Verkada — компании Tesla и Cloudflare, многочисленные больницы, тюрьмы, полицейские участки, спортзалы, и тд. На видео, говорят хакеры, они могли видеть пациентов больниц в палатах, заключенных в тюрьмах, наблюдали за допросом кого-то в полиции. Verkada узнали о взломе только после того, как к ним обратились журналисты Bloomberg за комментариями

В принципе, можно много чего рассказывать о доступе к камерам, но некоторые пивоты их взлома — это CloudFlare и Okta, и к сети этих компаний хакеры получили рутовый доступ. могло же быть вообще весело. Но цель этого взлома была не в том, чтобы навредить как можно больше, а в том, чтобы призвать внимание к тому, насколько сильно в стране развито видеонаблюдение, и как мало внимания уделяется безопасности этих платформ по наблюдению, с единой целью — прибыль». Кроме доступа к камерам, хакеры также получили полный список всех клиентов компании, а также бухгалтерский баланс компании.

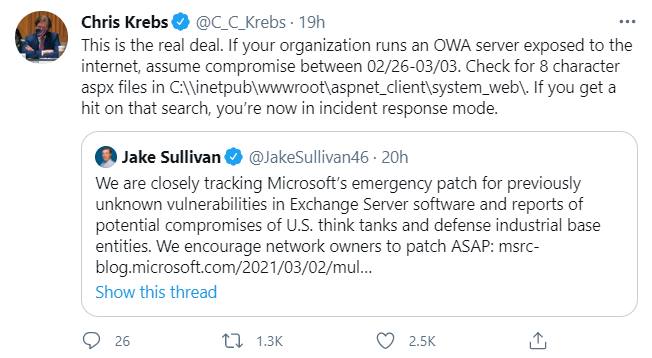

Короче, на фоне взломов Microsoft Exchange вроде бы и не мегановость (хотя на фоне истории с Exchange меркнет многое), а вообще, конечно, весело. или грустно.

основная новость по этому поводу

https://www.bloomberg.com/news/articles/2021-03-09/hackers-expose-tesla-jails-in-breach-of-150-000-security-camsтвиттер группировки

https://twitter.com/nyancrimew/status/1369437256193343496дополнительная информация

https://www.vice.com/en/article/wx83bz/verkada-hacked-facial-recognition-customers(за некоторые ссылки спасибо читателям)