KG

Size: a a a

2020 November 19

2020 November 20

eA

KG

Уязвимость в Facebook Messenger позволяла шпионить за пользователями Android

https://www.securitylab.ru/news/514205.php

https://www.securitylab.ru/news/514205.php

G

Это все? Гайка?

JB

ID:0

🍏 Что случилось с Apple за последние сутки?

Вчера все дружно побежали скачивать новую macOS и столкнулись с тем, что серверы Apple... лежат!

Через пару часов легли и iMessage, и Apple Pay, и ещё один очень важный сервис. Так вот из-за падения последнего у многих пользователей перестали открываться многие приложения на их компьютерах Mac. Как заметили некоторые, кто решил поковыряться в происходящем, при запуске приложений Mac связывается с хостом

Так что ж это за хост такой и почему macOS так критически на него завязана?

Этот хост отвечает за сервис OCSP. OCSP — это такой протокол, с помощью которой в режиме реального времени можно проверить статус сертификата, которым что-то подписано. Обращаясь к OCSP-серверу, macOS проверяет при запуске приложения, не был ли отозван сертификат, которым подписана программа.

У каждого разработчика-участника Apple Developer Program есть собственный сертификат, которым он подписывает свою продукцию. ОС, в свою очередь, проверяет такую подпись — это позволяет убедиться в том, что никто не вносил несанкционированных изменений в программное обеспечение и в том, что оно было получено от доверенного источника. В случае если приватный ключ разработчика будет скомпрометирован (его похитят, например) — злоумышленник сможет подписывать софт от имени своей жертвы, а система, в свою очередь, не заметит подвоха. Благодаря OCSP разработчик может отозвать украденный сертификат и предотвратить дальнейшие последствия.

Так вот когда macOS не получала ответ от OCSP-сервера, имея при этом соединение с интернетом — она подозревала, что тут что-то не чисто. И соответственно, защищала пользователя от потенциального вредоносного ПО. Только и всего.

Вчера все дружно побежали скачивать новую macOS и столкнулись с тем, что серверы Apple... лежат!

Через пару часов легли и iMessage, и Apple Pay, и ещё один очень важный сервис. Так вот из-за падения последнего у многих пользователей перестали открываться многие приложения на их компьютерах Mac. Как заметили некоторые, кто решил поковыряться в происходящем, при запуске приложений Mac связывается с хостом

ocsp.apple.com. Ну и как он упал (вместе со всем остальным) — приложения перестали запускаться. Так что ж это за хост такой и почему macOS так критически на него завязана?

Этот хост отвечает за сервис OCSP. OCSP — это такой протокол, с помощью которой в режиме реального времени можно проверить статус сертификата, которым что-то подписано. Обращаясь к OCSP-серверу, macOS проверяет при запуске приложения, не был ли отозван сертификат, которым подписана программа.

У каждого разработчика-участника Apple Developer Program есть собственный сертификат, которым он подписывает свою продукцию. ОС, в свою очередь, проверяет такую подпись — это позволяет убедиться в том, что никто не вносил несанкционированных изменений в программное обеспечение и в том, что оно было получено от доверенного источника. В случае если приватный ключ разработчика будет скомпрометирован (его похитят, например) — злоумышленник сможет подписывать софт от имени своей жертвы, а система, в свою очередь, не заметит подвоха. Благодаря OCSP разработчик может отозвать украденный сертификат и предотвратить дальнейшие последствия.

Так вот когда macOS не получала ответ от OCSP-сервера, имея при этом соединение с интернетом — она подозревала, что тут что-то не чисто. И соответственно, защищала пользователя от потенциального вредоносного ПО. Только и всего.

Норм. И локейшн ваш пробивает. Полным дауном нужно быть чтобы платить и зависеть

2020 November 23

KG

Я уже не администратор

МБ

⚡26 ноября в 15:00 (МСК) проведем очередной Secure IT meetup для специалистов в области информационной безопасности.

Обсудим, итоги года и тренды на 2021. А спикер из Timeweb поделится своим опытом как запустить программу bug bounty в компании.

Не пропустите регистрацию 👉🏻 https://team.cft.ru/events/188

Обсудим, итоги года и тренды на 2021. А спикер из Timeweb поделится своим опытом как запустить программу bug bounty в компании.

Не пропустите регистрацию 👉🏻 https://team.cft.ru/events/188

2020 November 25

G

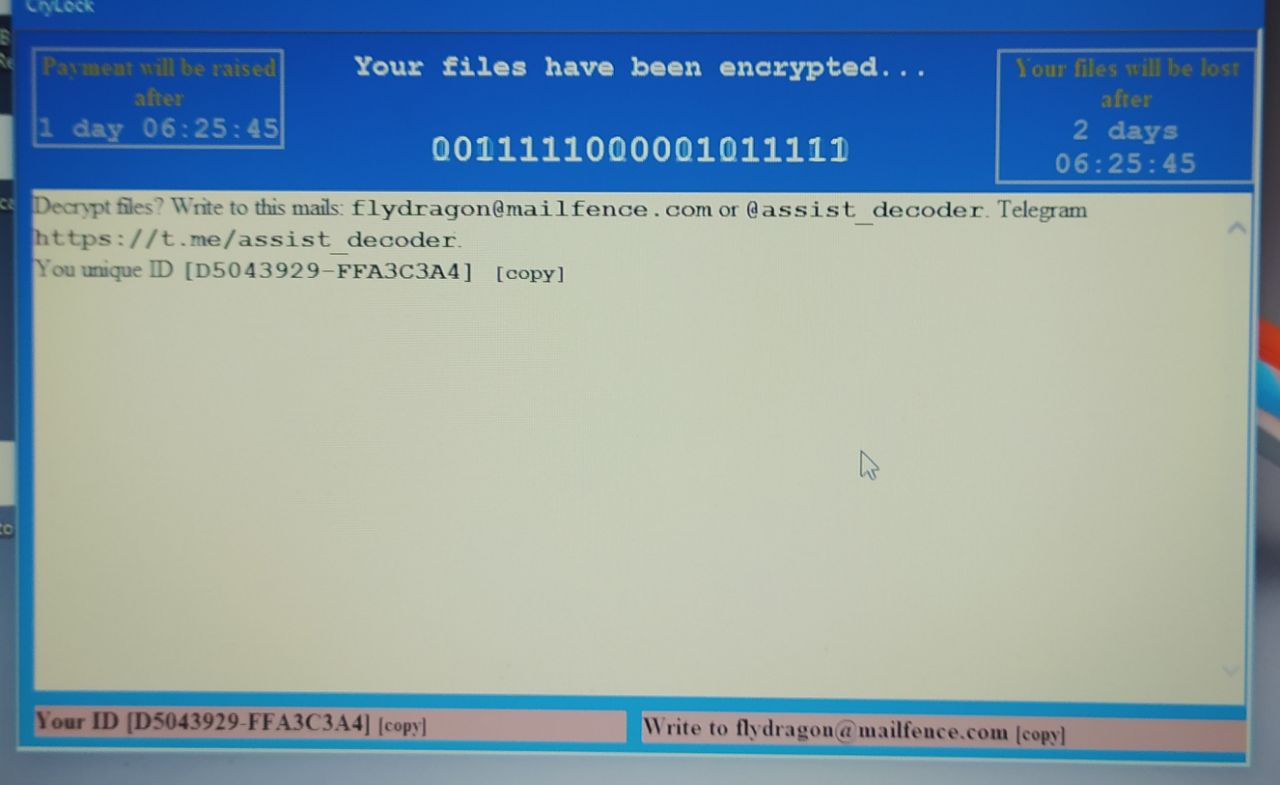

бэкапы спавсут отца русской демократии

KG

В сети опубликован список из 49 000 уязвимых устройств Fortinet VPN | «Хакер»

https://xakep.ru/2020/11/23/vulnerable-fortinet-devices/?amp#aoh=16063255871831&csi=1&referrer=https%3A%2F%2Fwww.google.com&_tf=From%20%251%24s

https://xakep.ru/2020/11/23/vulnerable-fortinet-devices/?amp#aoh=16063255871831&csi=1&referrer=https%3A%2F%2Fwww.google.com&_tf=From%20%251%24s

2020 December 01

D

Кого интересует заработок, пишите от 10000р(не закладки)

+

Привет!

Требуются 👌СПАМЕРЫ👌 для массовых рассылок ВК,Интстаграмм, Телеграмм

ЗА ПОДРОБНОСТЯМИ-В ЛС📩

Требуются 👌СПАМЕРЫ👌 для массовых рассылок ВК,Интстаграмм, Телеграмм

ЗА ПОДРОБНОСТЯМИ-В ЛС📩

2020 December 08

NK

Уязвимость в MS Teams

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

N

ID:0

Уязвимость в MS Teams

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

А ссылки где?

V

Там не одна уязвимость... )))

s

ID:0

Уязвимость в MS Teams

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

электрон круто

s

ID:0

Уязвимость в MS Teams

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

В Microsoft Teams (популярной альтернативе корпоративного мессенджера Slack) обнаружили интересную уязвимость, используя которую, злоумышленник может исполнить произвольный код и скомпрометировать систему жертвы.

Речь идет о функции "Упоминания". Как бы "упоминая" другого пользователя можно внедрить производный JavaScript-код, который, в свою очередь, может содержать RCE-эксплоит.

В результате — полная компрометация всех чатов, доступ к локальной сети, файлам, в общем, all inclusive.

Публикация вредоносного сообщения в чате автоматически компрометирует устройства всех его участников :)

Прелесть.

исправлено уже