Присылает подписчик:

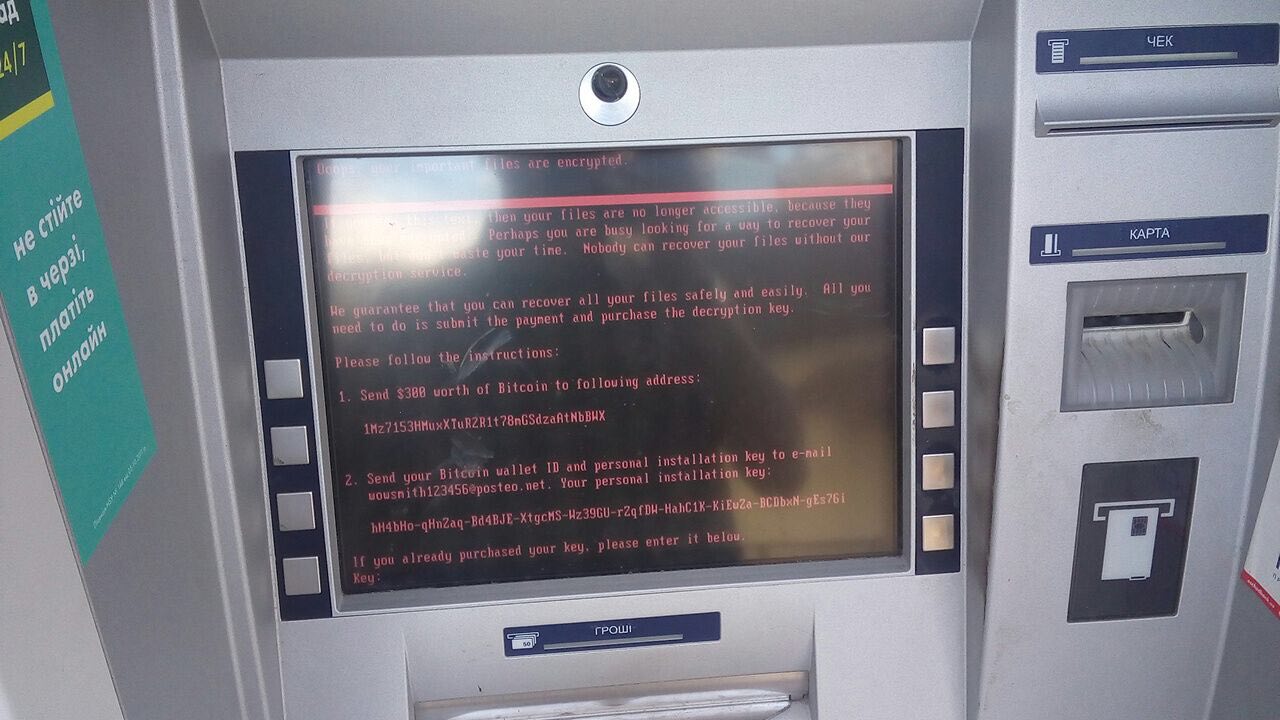

В связи с масштабной атакой вредоносного ПО Petya напоминаем о бесплатном инструменте защиты от перезаписи MBR

(это делают программы-вымогатели перед шифрованием), разработанном Cisco TALOS:

http://blog.talosintelligence.com/2016/10/mbrfilter.htmlhttps://www.talosintelligence.com/mbrfilter Статья со ссылкой на это средство

http://www.darkreading.com/endpoint/new-free-tool-stops-petya-ransomware-and-rootkits/d/d-id/1327241 Анализ действий старой версии Petya с указанием варианта расшифровки (злоумышленники могли доработать свой продукт)

https://0xec.blogspot.ru/2016/04/reversing-petya-ransomware-with.html Инструкция по расшифровке для старой версии (с инструкцией «как снимать данные»)

https://www.bleepingcomputer.com/news/security/petya-ransomwares-encryption-defeated-and-password-generator-released/ Сам расшифровальщик (повторяем, злоумышленники могли доработать свой продукт)

https://github.com/leo-stone/hack-petya Чтобы сдержать самостоятельное распространение этого образца вредоносного ПО по сетевой инфраструктуре необходимо закрыть TCP-порты 1024-1035, 135, 445 (или жёстко контролировать взаимодействие по ним).

Данные действия не являются панацеей, для блокирования распространения вредоносного ПО в результате неосторожных действий пользователей потребуются другие решения.

Сигнатуры для Snort

https://www.snort.org/advisories/talos-rules-2016-04-08Возможные индикаторы компрометации - наличие файла c:\windows\perfc.dat (ненадежный, но работает),

Также напоминаем о видеоролике, демонстрирующем использование решений Cisco для обнаружения и блокировки активности программ-вымогателей (без использования «точной сигнатуры» вредоносного ПО, на основании поведенческого анализа, обнаружения аномалий и индикаторов компрометации) =>

https://www.youtube.com/watch?v=NO-X8US9IuE