P

Size: a a a

2020 May 12

я так понял, что ssrf (xspa) именно через url это редкость из-за которой можно особо не заморачиваться

B

Один коллега попросил рассказать о новой платформе в ctf-стиле. Дальше повествование от его лица.

Я хочу рассказать о проекте по обучению безопасности, к созданию которого сам приложил руку (даже две) - https://hacktory.ai/

Сейчас там доступно два курса, которые можно попробовать бесплатно.

Первый, "Безопасность WEB", научит искать уязвимости и устранять их в различных аспектах и компонентах Web.

Второй, "Java Secure Programming", тоже основан на опыте пентестеров и призван научить делать ваши Java-приложения безопасными и надёжными. Этот курс продолжает развиваться и дополняться.

Первым 20 пользователям, кто пройдёт любую лабораторную работу и скинет в личку md5 от самого последнего флага в формате

Если флаг кем-то уже был сдан, то следующему придётся добывать новый, а код активации выдаётся только один на человека.

Также есть канал @hacktory, где выкладываются анонсы и обучающие материалы.

Ну и буду рад любому фидбеку в личных сообщениях - @rusdacent.

Всем приятного обучающего времяпрепровождения! :)

#ctf #security

Я хочу рассказать о проекте по обучению безопасности, к созданию которого сам приложил руку (даже две) - https://hacktory.ai/

Сейчас там доступно два курса, которые можно попробовать бесплатно.

Первый, "Безопасность WEB", научит искать уязвимости и устранять их в различных аспектах и компонентах Web.

Второй, "Java Secure Programming", тоже основан на опыте пентестеров и призван научить делать ваши Java-приложения безопасными и надёжными. Этот курс продолжает развиваться и дополняться.

Первым 20 пользователям, кто пройдёт любую лабораторную работу и скинет в личку md5 от самого последнего флага в формате

Имя лабы - md5(last_flag), я отправлю в ответ код, который позволит активировать доступ на месяц. Если флаг кем-то уже был сдан, то следующему придётся добывать новый, а код активации выдаётся только один на человека.

Также есть канал @hacktory, где выкладываются анонсы и обучающие материалы.

Ну и буду рад любому фидбеку в личных сообщениях - @rusdacent.

Всем приятного обучающего времяпрепровождения! :)

#ctf #security

P

довольно странное предложение. те, кто прорешают ctf и добудут флаги - уже значит продвинутые похакеры. зачем их обучать да еще и бесплатно?

P

Один коллега попросил рассказать о новой платформе в ctf-стиле. Дальше повествование от его лица.

Я хочу рассказать о проекте по обучению безопасности, к созданию которого сам приложил руку (даже две) - https://hacktory.ai/

Сейчас там доступно два курса, которые можно попробовать бесплатно.

Первый, "Безопасность WEB", научит искать уязвимости и устранять их в различных аспектах и компонентах Web.

Второй, "Java Secure Programming", тоже основан на опыте пентестеров и призван научить делать ваши Java-приложения безопасными и надёжными. Этот курс продолжает развиваться и дополняться.

Первым 20 пользователям, кто пройдёт любую лабораторную работу и скинет в личку md5 от самого последнего флага в формате

Если флаг кем-то уже был сдан, то следующему придётся добывать новый, а код активации выдаётся только один на человека.

Также есть канал @hacktory, где выкладываются анонсы и обучающие материалы.

Ну и буду рад любому фидбеку в личных сообщениях - @rusdacent.

Всем приятного обучающего времяпрепровождения! :)

#ctf #security

Я хочу рассказать о проекте по обучению безопасности, к созданию которого сам приложил руку (даже две) - https://hacktory.ai/

Сейчас там доступно два курса, которые можно попробовать бесплатно.

Первый, "Безопасность WEB", научит искать уязвимости и устранять их в различных аспектах и компонентах Web.

Второй, "Java Secure Programming", тоже основан на опыте пентестеров и призван научить делать ваши Java-приложения безопасными и надёжными. Этот курс продолжает развиваться и дополняться.

Первым 20 пользователям, кто пройдёт любую лабораторную работу и скинет в личку md5 от самого последнего флага в формате

Имя лабы - md5(last_flag), я отправлю в ответ код, который позволит активировать доступ на месяц. Если флаг кем-то уже был сдан, то следующему придётся добывать новый, а код активации выдаётся только один на человека.

Также есть канал @hacktory, где выкладываются анонсы и обучающие материалы.

Ну и буду рад любому фидбеку в личных сообщениях - @rusdacent.

Всем приятного обучающего времяпрепровождения! :)

#ctf #security

Зарегался ради фана, но увидев ограничение в два запуска виртуалки кинул.

I

две активных виртуалки с тасками?

I

хм, а зачем больше одновременно держать запущенными

b

2 запуска вообще вроде

HD

довольно странное предложение. те, кто прорешают ctf и добудут флаги - уже значит продвинутые похакеры. зачем их обучать да еще и бесплатно?

сможешь пожертвовать студентам, sharing is caring

P

хм, а зачем больше одновременно держать запущенными

Не, всмысле на каждую таску виртуалка. Сделал 2 таски - гуляй сутки

h◔

Один коллега попросил рассказать о новой платформе в ctf-стиле. Дальше повествование от его лица.

Я хочу рассказать о проекте по обучению безопасности, к созданию которого сам приложил руку (даже две) - https://hacktory.ai/

Сейчас там доступно два курса, которые можно попробовать бесплатно.

Первый, "Безопасность WEB", научит искать уязвимости и устранять их в различных аспектах и компонентах Web.

Второй, "Java Secure Programming", тоже основан на опыте пентестеров и призван научить делать ваши Java-приложения безопасными и надёжными. Этот курс продолжает развиваться и дополняться.

Первым 20 пользователям, кто пройдёт любую лабораторную работу и скинет в личку md5 от самого последнего флага в формате

Если флаг кем-то уже был сдан, то следующему придётся добывать новый, а код активации выдаётся только один на человека.

Также есть канал @hacktory, где выкладываются анонсы и обучающие материалы.

Ну и буду рад любому фидбеку в личных сообщениях - @rusdacent.

Всем приятного обучающего времяпрепровождения! :)

#ctf #security

Я хочу рассказать о проекте по обучению безопасности, к созданию которого сам приложил руку (даже две) - https://hacktory.ai/

Сейчас там доступно два курса, которые можно попробовать бесплатно.

Первый, "Безопасность WEB", научит искать уязвимости и устранять их в различных аспектах и компонентах Web.

Второй, "Java Secure Programming", тоже основан на опыте пентестеров и призван научить делать ваши Java-приложения безопасными и надёжными. Этот курс продолжает развиваться и дополняться.

Первым 20 пользователям, кто пройдёт любую лабораторную работу и скинет в личку md5 от самого последнего флага в формате

Имя лабы - md5(last_flag), я отправлю в ответ код, который позволит активировать доступ на месяц. Если флаг кем-то уже был сдан, то следующему придётся добывать новый, а код активации выдаётся только один на человека.

Также есть канал @hacktory, где выкладываются анонсы и обучающие материалы.

Ну и буду рад любому фидбеку в личных сообщениях - @rusdacent.

Всем приятного обучающего времяпрепровождения! :)

#ctf #security

Если кто хочет осмотретса

gobisem370@beiop.com

S5dr6ij@!#@I

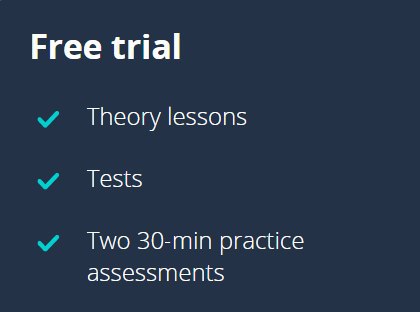

походу дело в фри триал ограничении

OS

Если кто хочет осмотретса

gobisem370@beiop.com

S5dr6ij@!#@💋

i

Курс нот бэд(это и не курс скорее, это про лабы больше), первый раз подобное встречаю, но слишком уж все ограничено, тебя прям заставляют идти по сценарию, без шагов в стороны. Хочешь заюзать какие-то левые словари? Ээ не, пользуйся тем что есть в виртуалке. Ну и ограничение в 2 машины смущает

👾0

Поделитесь плз практиками пентеста js based веб апликух (nuxt.js, express и прочее)

N

знает ли кто нибудь таски для тренировок с файл аплоад, где можно загрузить вместо картинки html файл с js скриптом и он выполнился бы?

На рутми в веб-сервере и реалистики подобных тасков много. Но там обычно упор на пхп

M

Ребята, кто-то видел способ эксплуатации XSS в markdown не через href?

Чтобы js код сам вызывался, а не после нажатия на link: javascript://

Чтобы js код сам вызывался, а не после нажатия на link: javascript://

TB

Mark

Ребята, кто-то видел способ эксплуатации XSS в markdown не через href?

Чтобы js код сам вызывался, а не после нажатия на link: javascript://

Чтобы js код сам вызывался, а не после нажатия на link: javascript://

onload?

HH

любой on....

onload

onmouseover

onerror

тысячи их

onload

onmouseover

onerror

тысячи их

БК

Ребят подскажите, последний окунь умеет искать RCE?

БК

Вопрос к чему, раньше может лет 5 даже назад у древнего окуня в базах были пейлоады под RCE специфичные, а новый вроде как не ищет, и в описании даже не заявлено такого. Вот не могу понять, может он RCE?